Một dòng ransomware mới được viết bằng Golang có tên là “Chương trình nghị sự“đã được phát hiện trong tự nhiên, nhắm mục tiêu vào các thực thể chăm sóc sức khỏe và giáo dục ở Indonesia, Ả Rập Xê-út, Nam Phi và Thái Lan.

“Chương trình nghị sự có thể khởi động lại hệ thống ở chế độ an toàn, cố gắng dừng nhiều quy trình và dịch vụ dành riêng cho máy chủ và có nhiều chế độ để chạy”, các nhà nghiên cứu của Trend Micro cho biết trong một phân tích tuần trước.

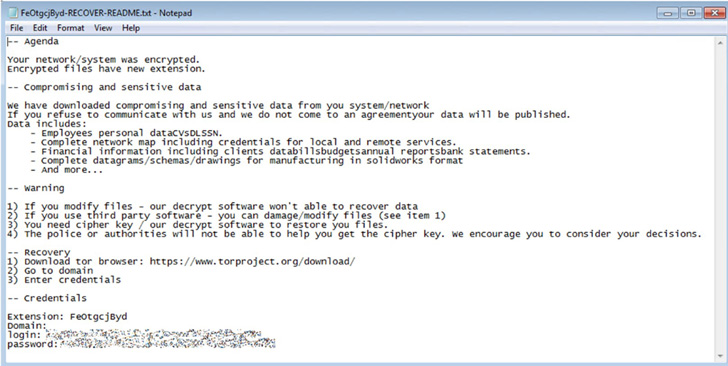

Qilin, kẻ đe dọa quảng cáo ransomware trên dark web, được cho là cung cấp cho các chi nhánh các tùy chọn để điều chỉnh các tải trọng nhị phân cho từng nạn nhân, cho phép các nhà khai thác quyết định lưu ý đòi tiền chuộc, phần mở rộng mã hóa, cũng như danh sách các quy trình và dịch vụ chấm dứt trước khi bắt đầu quá trình mã hóa.

Ngoài ra, ransomware còn kết hợp các kỹ thuật tránh phát hiện bằng cách tận dụng tính năng ‘chế độ an toàn' của thiết bị để tiến hành quy trình mã hóa tệp mà không bị chú ý, nhưng không phải trước khi thay đổi mật khẩu của người dùng mặc định và cho phép đăng nhập tự động.

Sau khi mã hóa thành công, Chương trình nghị sự đổi tên các tệp bằng phần mở rộng đã định cấu hình, bỏ ghi chú tiền chuộc vào từng thư mục được mã hóa và khởi động lại máy ở chế độ bình thường. Số tiền ransomware được yêu cầu khác nhau giữa các công ty, dao động từ 50.000 đô la đến 800.000 đô la.

Chương trình nghị sự, bên cạnh việc tận dụng thông tin đăng nhập tài khoản cục bộ để thực thi mã nhị phân ransomware, còn có khả năng lây nhiễm toàn bộ mạng và các trình điều khiển được chia sẻ của nó.

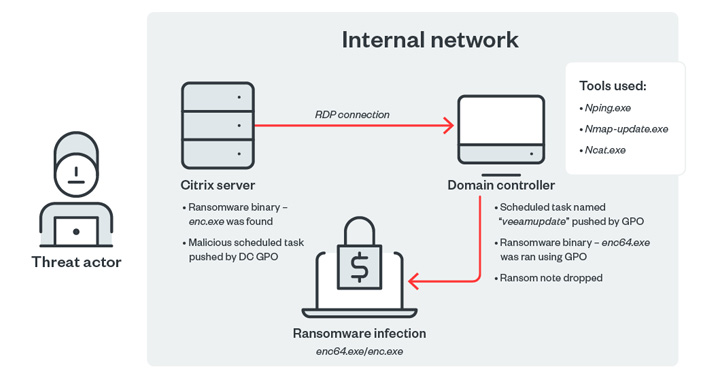

Trong một trong những chuỗi tấn công được quan sát có liên quan đến ransomware, một máy chủ Citrix công khai đóng vai trò là một điểm vào để cuối cùng triển khai ransomware trong vòng chưa đầy hai ngày.

Trend Micro cho biết họ đã quan sát thấy sự tương đồng về mã nguồn giữa Agenda và các họ ransomware Black Basta, Black Matter và REvil (hay còn gọi là Sodinokibi).

Black Basta, xuất hiện lần đầu vào tháng 4 năm 2022, được biết là sử dụng kỹ thuật tống tiền kép mã hóa các tệp trên hệ thống của các tổ chức mục tiêu và yêu cầu tiền chuộc để có thể giải mã, đồng thời đe dọa đăng thông tin nhạy cảm bị đánh cắp nếu nạn nhân không chọn. trả tiền chuộc.

Tính đến tuần trước, nhóm Black Basta đã xâm nhập hơn 75 tổ chức, theo Palo Alto Networks Unit 42, tăng từ 50 vào tháng 6 năm 2022.

Chương trình nghị sự cũng là dòng thứ tư sau BlackCat, Hive và Luna sử dụng ngôn ngữ lập trình cờ vây. Các nhà nghiên cứu cho biết: “Ransomware tiếp tục phát triển, phát triển các phương pháp và kỹ thuật phức tạp hơn để bẫy các tổ chức.

.