Dịch vụ lưu trữ kho lưu trữ dựa trên đám mây GitHub đã giải quyết một lỗ hổng bảo mật mức độ nghiêm trọng có thể bị lợi dụng để tạo ra các kho lưu trữ độc hại và gắn kết các cuộc tấn công chuỗi cung ứng.

Kỹ thuật RepoJacking, được Checkmarx tiết lộ, đòi hỏi phải bỏ qua một cơ chế bảo vệ được gọi là ngừng hoạt động không gian tên kho lưu trữ phổ biến, nhằm mục đích ngăn các nhà phát triển lấy các kho lưu trữ không an toàn có cùng tên.

Vấn đề đã được giải quyết bởi công ty con do Microsoft sở hữu vào ngày 19 tháng 9 năm 2022 sau khi tiết lộ có trách nhiệm.

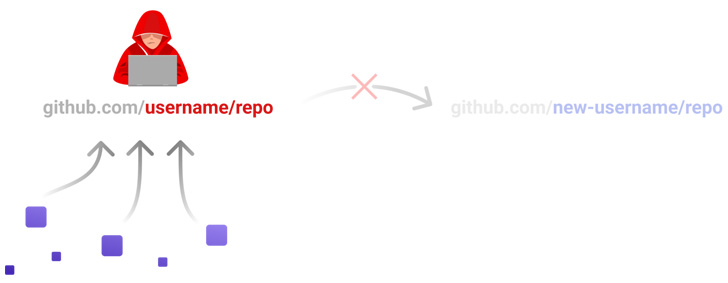

RepoJacking xảy ra khi người tạo kho lưu trữ chọn thay đổi tên người dùng, có khả năng cho phép kẻ đe dọa xác nhận tên người dùng cũ và xuất bản kho lưu trữ giả mạo có cùng tên nhằm lừa người dùng tải xuống.

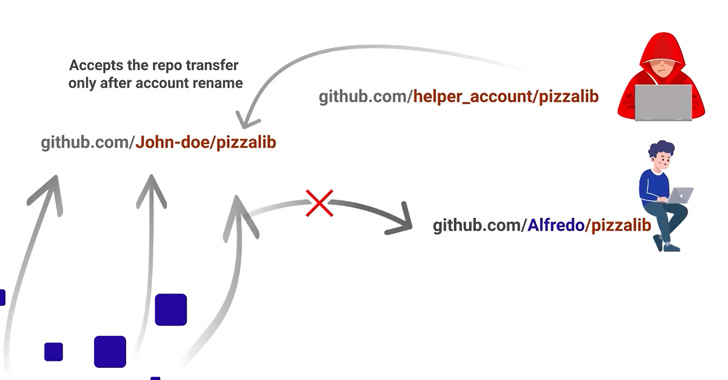

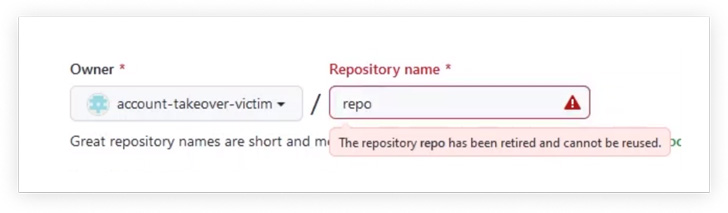

Trong khi biện pháp đối phó của Microsoft “nghỉ hưu[s] không gian tên của bất kỳ dự án nguồn mở nào có hơn 100 bản sao trong tuần dẫn đến việc tài khoản của chủ sở hữu bị đổi tên hoặc bị xóa “, Checkmarx nhận thấy rằng điều này có thể bị phá vỡ thông qua tính năng” chuyển kho lưu trữ “.

Cách thức hoạt động như sau:

Tác nhân đe dọa tạo một kho lưu trữ có cùng tên với kho lưu trữ đã ngừng hoạt động (giả sử “kho lưu trữ”) thuộc sở hữu của người dùng có tên “nạn nhân” nhưng dưới tên người dùng khác (giả sử “người trợ giúp”) “người trợ giúp” chuyển quyền sở hữu “kho lưu trữ” đến tài khoản thứ hai với tên người dùng “attacker” “attacker” đổi tên tên người dùng của tài khoản thành “nạn nhân” Không gian tên “nạn nhân / repo” hiện nằm dưới sự kiểm soát của kẻ thù

Nói cách khác, cuộc tấn công xoay quanh vấn đề mà GitHub chỉ coi là không gian tên đã gỡ bỏ, tức là sự kết hợp của tên người dùng và tên kho lưu trữ, cho phép một tác nhân xấu sử dụng lại tên kho lưu trữ cùng với tên người dùng tùy ý.

Việc khai thác thành công có thể cho phép những kẻ tấn công đẩy các kho lưu trữ bị nhiễm độc một cách hiệu quả, khiến tên người dùng đã được đổi tên có nguy cơ trở thành nạn nhân của các cuộc tấn công chuỗi cung ứng.

Nhà nghiên cứu Aviad Gershon của Checkmarx cho biết: “Nếu không được định hướng rõ ràng, tất cả các tên người dùng đã đổi tên trên GitHub đều dễ bị tấn công bởi lỗ hổng này, bao gồm hơn 10.000 gói trên trình quản lý gói Go, Swift và Packagist”.