20/07/2023THNCyber Attack / Malware

Lĩnh vực quốc phòng ở Ukraine và Đông Âu đã bị nhắm mục tiêu bởi một cửa hậu dựa trên .NET mới có tên kiểm tra giao hàng (còn gọi là CAPIBAR hoặc GAMEDAY) có khả năng cung cấp tải trọng giai đoạn tiếp theo.

Nhóm tình báo về mối đe dọa của Microsoft, phối hợp với Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA), quy kết các cuộc tấn công cho một diễn viên nhà nước quốc gia Nga có tên là Turla, cũng được theo dõi dưới tên Iron Hunter, Secret Blizzard (trước đây là Krypton), Uroburos, Venomous Bear và Waterbug. Nó được liên kết với Dịch vụ An ninh Liên bang của Nga (FSB).

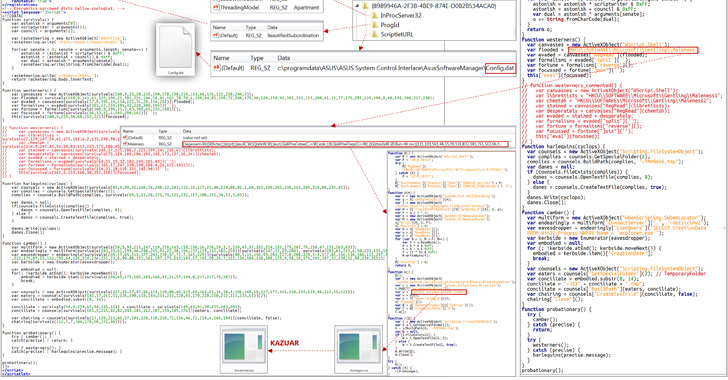

“DeliveryCheck được phân phối qua email dưới dạng tài liệu có macro độc hại”, công ty cho biết trong một loạt tweet. “Nó vẫn tồn tại thông qua một tác vụ đã lên lịch để tải xuống và khởi chạy nó trong bộ nhớ. Nó cũng liên hệ với máy chủ C2 để truy xuất các tác vụ, có thể bao gồm việc khởi chạy các tải trọng tùy ý được nhúng trong biểu định kiểu XSLT.”

Quyền truy cập ban đầu thành công trong một số trường hợp cũng đi kèm với việc phân phối bộ cấy Turla đã biết có tên là Kazuar, được trang bị để đánh cắp tệp cấu hình ứng dụng, nhật ký sự kiện và nhiều loại dữ liệu từ trình duyệt web.

Mục tiêu cuối cùng của các cuộc tấn công là lọc các tin nhắn từ ứng dụng nhắn tin Signal dành cho Windows, cho phép kẻ thù truy cập các cuộc hội thoại, tài liệu và hình ảnh nhạy cảm trên các hệ thống được nhắm mục tiêu.

Một khía cạnh đáng chú ý của DeliveryCheck là khả năng xâm phạm máy chủ Microsoft Exchange để cài đặt thành phần phía máy chủ bằng PowerShell Desired State Configuration (DSC), một nền tảng quản lý PowerShell giúp quản trị viên tự động hóa cấu hình của hệ thống Windows.

Microsoft giải thích: “DSC tạo tệp Định dạng đối tượng được quản lý (MOF) chứa tập lệnh PowerShell tải trọng tải .NET được nhúng vào bộ nhớ, biến một máy chủ hợp pháp thành trung tâm C2 của phần mềm độc hại một cách hiệu quả”.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Tiết lộ được đưa ra khi Cảnh sát mạng Ukraine phá bỏ một trang trại bot khổng lồ với hơn 100 cá nhân bị cáo buộc truyền bá tuyên truyền thù địch biện minh cho cuộc xâm lược của Nga, làm rò rỉ thông tin cá nhân của công dân Ukraine và tham gia vào nhiều kế hoạch lừa đảo khác nhau.

Là một phần của hoạt động, các cuộc khám xét đã được thực hiện tại 21 địa điểm, dẫn đến việc thu giữ thiết bị máy tính, điện thoại di động, hơn 250 cổng GSM và khoảng 150.000 thẻ SIM của các nhà khai thác di động khác nhau.