20/07/2023THNPhần mềm độc hại / Mối đe dọa mạng

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một loại sâu nhắm mục tiêu đám mây mới, mạng ngang hàng (P2P) có tên là P2PInfect nhắm mục tiêu các phiên bản Redis dễ bị tổn thương để khai thác tiếp theo.

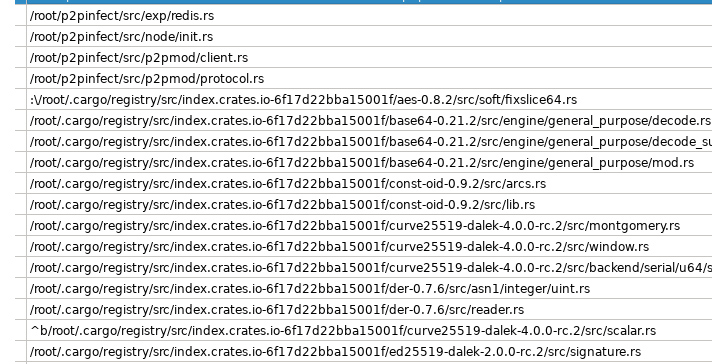

“P2PInfect khai thác các máy chủ Redis chạy trên cả Hệ điều hành Linux và Windows khiến nó có khả năng mở rộng và mạnh hơn các loại sâu khác”, William Gamazo và Nathaniel Quist, nhà nghiên cứu của Đơn vị 42 Palo Networks cho biết. “Con sâu này cũng được viết bằng Rust, một ngôn ngữ lập trình thân thiện với đám mây và có khả năng mở rộng cao.”

Người ta ước tính rằng có tới 934 hệ thống Redis duy nhất có thể dễ bị tấn công bởi mối đe dọa này. Phiên bản đầu tiên của P2PInfect được phát hiện vào ngày 11 tháng 7 năm 2023.

Một đặc điểm đáng chú ý của sâu là khả năng lây nhiễm các phiên bản Redis dễ bị tấn công bằng cách khai thác lỗ hổng thoát hộp cát Lua quan trọng, CVE-2022-0543 (điểm CVSS: 10,0), lỗ hổng này đã từng bị khai thác để phân phối nhiều họ phần mềm độc hại như Muhstik, Redigo và HeadCrab trong năm qua.

Quyền truy cập ban đầu có được nhờ khai thác thành công sau đó được tận dụng để phân phối tải trọng nhỏ giọt thiết lập giao tiếp ngang hàng (P2P) tới mạng P2P lớn hơn và tìm nạp các tệp nhị phân độc hại bổ sung, bao gồm cả phần mềm quét để truyền phần mềm độc hại sang Redis và Redis bị lộ khác Máy chủ SSH.

Các nhà nghiên cứu cho biết: “Phiên bản bị nhiễm sau đó sẽ tham gia mạng P2P để cung cấp quyền truy cập vào các tải trọng khác cho các phiên bản Redis bị xâm phạm trong tương lai”.

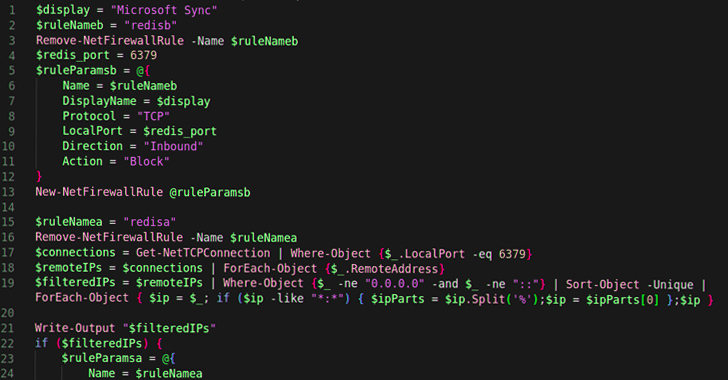

Phần mềm độc hại này cũng sử dụng tập lệnh PowerShell để thiết lập và duy trì liên lạc giữa máy chủ bị xâm nhập và mạng P2P, cung cấp quyền truy cập liên tục cho các tác nhân đe dọa. Hơn nữa, hương vị Windows của P2PInfect kết hợp một thành phần Màn hình để tự cập nhật và khởi chạy phiên bản mới.

Hiện vẫn chưa biết mục tiêu cuối cùng của chiến dịch là gì, Đơn vị 42 lưu ý rằng không có bằng chứng rõ ràng nào về việc tấn công tiền điện tử mặc dù có sự hiện diện của từ “thợ đào” trong mã nguồn của bộ công cụ.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Hoạt động này không được quy cho bất kỳ nhóm tác nhân đe dọa nổi tiếng nào với việc tấn công môi trường đám mây như Adept Libra (còn gọi là TeamTNT), Aged Libra (còn gọi là Rocke), Automated Libra (còn gọi là PURPLEURCHIN), Money Libra (còn gọi là Kinsing), Returned Libra (còn gọi là 8220 Gang) hoặc Thief Libra (còn gọi là WatchDog).

Sự phát triển diễn ra khi các tài sản đám mây dễ bị cấu hình sai và dễ bị phát hiện trong vòng vài phút bởi những kẻ xấu liên tục quét internet để thực hiện các cuộc tấn công tinh vi.

Các nhà nghiên cứu cho biết: “Sâu P2PInfect dường như được thiết kế tốt với một số lựa chọn phát triển hiện đại. “Việc thiết kế và xây dựng mạng P2P để thực hiện tự động lan truyền phần mềm độc hại không phải là điều thường thấy trong bối cảnh mối đe dọa nhắm mục tiêu trên đám mây hoặc tiền điện tử.”