Ngày 20 tháng 3 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Bảo mật email

Phần mềm độc hại khét tiếng Emotet, quay trở lại sau một thời gian gián đoạn ngắn, hiện đang được phân phối qua tệp đính kèm email Microsoft OneNote nhằm vượt qua các hạn chế bảo mật dựa trên macro và hệ thống thỏa hiệp.

Emotet, được liên kết với một tác nhân đe dọa được theo dõi là Gold Crestwood, Mummy Spider hoặc TA542, tiếp tục là một mối đe dọa mạnh mẽ và kiên cường bất chấp những nỗ lực của cơ quan thực thi pháp luật để hạ gục nó.

Một dẫn xuất của sâu ngân hàng Cridex – sau đó được thay thế bởi Dridex vào khoảng thời gian GameOver Zeus bị gián đoạn vào năm 2014 – Emotet đã phát triển thành một “nền tảng kiếm tiền cho các tác nhân đe dọa khác để chạy các chiến dịch độc hại trên một lượt cài đặt trả tiền (PPI ), cho phép đánh cắp dữ liệu nhạy cảm và tống tiền.”

Mặc dù các trường hợp lây nhiễm Emotet đã hoạt động như một đường dẫn để cung cấp Cobalt Strike, IcedID, Qakbot, Quantum ransomware và TrickBot, nhưng sự trở lại của nó vào cuối năm 2021 đã được tạo điều kiện thuận lợi nhờ TrickBot.

“Emotet được biết đến với thời gian không hoạt động kéo dài, thường xảy ra nhiều lần mỗi năm, trong đó mạng botnet duy trì trạng thái ổn định nhưng không gửi thư rác hoặc phần mềm độc hại”, Secureworks lưu ý trong hồ sơ của tác nhân.

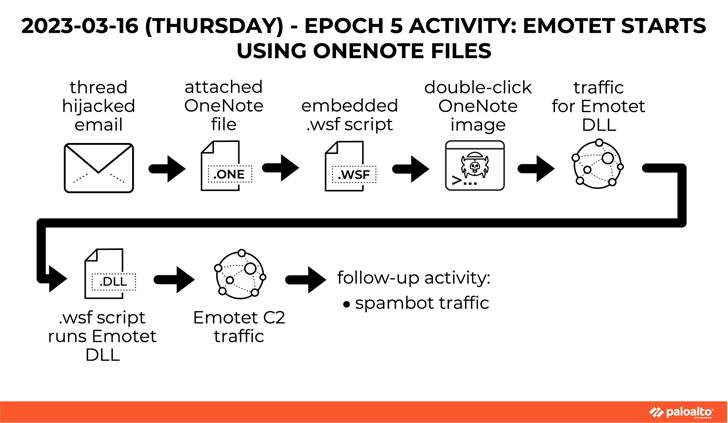

Phần mềm độc hại nhỏ giọt thường được phân phối thông qua các email spam có chứa tệp đính kèm độc hại. Nhưng với việc Microsoft thực hiện các bước để chặn macro trong các tệp Office đã tải xuống, tệp đính kèm OneNote đã nổi lên như một con đường thay thế hấp dẫn.

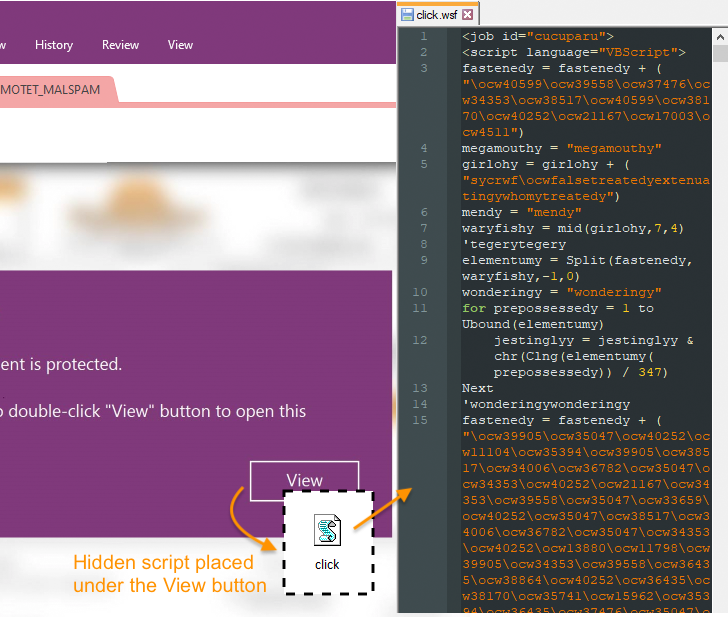

Malwarebytes tiết lộ trong một cảnh báo mới: “Tệp OneNote đơn giản nhưng hiệu quả đối với người dùng kỹ thuật xã hội với thông báo giả nói rằng tài liệu được bảo vệ”. “Khi được hướng dẫn nhấp đúp vào nút Xem, thay vào đó, nạn nhân sẽ vô tình nhấp đúp vào tệp tập lệnh được nhúng.”

Tệp Windows Script (WSF) được thiết kế để truy xuất và thực thi tải trọng nhị phân Emotet từ một máy chủ từ xa. Những phát hiện tương tự đã được lặp lại bởi Cyble, IBM X-Force và Palo Alto Networks Unit 42.

Điều đó nói rằng, Emotet vẫn tiếp tục sử dụng các tài liệu bị bẫy có chứa macro để phân phối tải trọng độc hại, sử dụng các chiêu dụ kỹ thuật xã hội để lôi kéo người dùng kích hoạt macro để kích hoạt chuỗi tấn công.

Theo nhiều báo cáo từ Cyble, Deep Instinct, Hornetsecurity và Trend Micro, những tài liệu như vậy đã được quan sát là tận dụng một kỹ thuật gọi là bom giải nén để che giấu một tệp rất lớn (hơn 550 MB) trong các tệp đính kèm kho lưu trữ ZIP.

Điều này đạt được bằng cách đệm 00-byte ở cuối tài liệu để tăng kích thước tệp một cách giả tạo nhằm vượt quá giới hạn do các giải pháp chống phần mềm độc hại áp đặt.

Sự phát triển mới nhất là một dấu hiệu cho thấy sự linh hoạt và nhanh nhẹn của các nhà khai thác trong việc chuyển đổi các loại tệp đính kèm để phân phối ban đầu nhằm tránh các chữ ký phát hiện. Nó cũng xuất hiện trong bối cảnh các tác nhân đe dọa sử dụng tài liệu OneNote để phân phối nhiều loại phần mềm độc hại như AsyncRAT, Icedid, RedLine Stealer, Qakbot và xworm đang gia tăng đột biến.

Theo Trellix, phần lớn các phát hiện OneNote độc hại vào năm 2023 đã được báo cáo ở Hoa Kỳ, Hàn Quốc, Đức, Ả Rập Saudi, Ba Lan, Ấn Độ, Vương quốc Anh, Ý, Nhật Bản và Croatia, với các ngành sản xuất, công nghệ cao, viễn thông. , tài chính và năng lượng đang nổi lên như những ngành được nhắm mục tiêu hàng đầu.