Một công cụ thu thập thông tin xác thực dựa trên Python mới nổi và một công cụ hack có tên Legion đang được tiếp thị qua Telegram như một cách để các tác nhân đe dọa đột nhập vào các dịch vụ trực tuyến khác nhau để khai thác thêm.

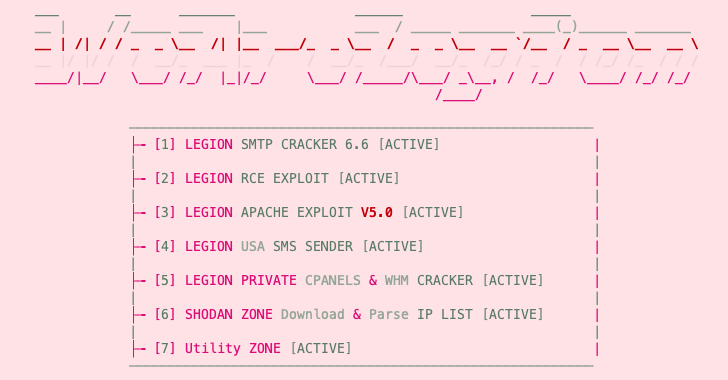

Theo Cado Labs, Legion bao gồm các mô-đun để liệt kê các máy chủ SMTP dễ bị tấn công, thực hiện các cuộc tấn công thực thi mã từ xa (RCE), khai thác các phiên bản chưa được vá của Apache, cũng như các tài khoản cPanel và WebHost Manager (WHM) mạnh mẽ.

Phần mềm độc hại này bị nghi ngờ có liên kết với một dòng phần mềm độc hại khác có tên là AndroxGh0st, lần đầu tiên được nhà cung cấp dịch vụ bảo mật đám mâyLacework ghi nhận vào tháng 12 năm 2022.

Công ty an ninh mạng SentinelOne, trong một phân tích được công bố vào cuối tháng trước, đã tiết lộ rằng AndroxGh0st là một phần của bộ công cụ toàn diện có tên AlienFox được cung cấp để đe dọa các tác nhân đánh cắp khóa API và bí mật từ các dịch vụ đám mây.

Nhà nghiên cứu bảo mật Matt Muir nói với The Hacker News: “Legion dường như là một phần của thế hệ mới nổi của các tiện ích thu thập thông tin xác thực/thư rác tập trung vào đám mây”. “Các nhà phát triển của những công cụ này thường ăn cắp mã của nhau, khiến việc quy kết cho một nhóm cụ thể trở nên khó khăn.”

Bên cạnh việc sử dụng Telegram làm điểm đánh cắp dữ liệu, Legion được thiết kế để khai thác các máy chủ web chạy hệ thống quản lý nội dung (CMS), PHP hoặc các khung dựa trên PHP như Laravel.

Cado Labs cho biết: “Nó có thể truy xuất thông tin đăng nhập cho nhiều loại dịch vụ web, chẳng hạn như nhà cung cấp email, nhà cung cấp dịch vụ đám mây, hệ thống quản lý máy chủ, cơ sở dữ liệu và nền tảng thanh toán như Stripe và PayPal”.

Một số dịch vụ được nhắm mục tiêu khác bao gồm SendGrid, Twilio, Nexmo, AWS, Mailgun, Plivo, ClickSend, Mandrill, Mailjet, MessageBird, Vonage, Exotel, OneSignal, Clickatell và TokBox.

Mục tiêu chính của phần mềm độc hại là cho phép các tác nhân đe dọa chiếm quyền điều khiển dịch vụ và vũ khí hóa cơ sở hạ tầng cho các cuộc tấn công tiếp theo, bao gồm cả việc thực hiện các chiến dịch lừa đảo cơ hội.

Mục tiêu chính của phần mềm độc hại là cho phép các tác nhân đe dọa chiếm quyền điều khiển dịch vụ và vũ khí hóa cơ sở hạ tầng cho các cuộc tấn công tiếp theo, bao gồm cả việc thực hiện các chiến dịch thư rác và lừa đảo cơ hội.

Công ty an ninh mạng cho biết họ cũng phát hiện ra một kênh YouTube chứa các video hướng dẫn cách sử dụng Legion, cho thấy “công cụ này được phân phối rộng rãi và có khả năng là phần mềm độc hại phải trả tiền.” Kênh YouTube được tạo vào ngày 15 tháng 6 năm 2021, vẫn hoạt động cho đến nay.

Hơn nữa, Legion truy xuất thông tin đăng nhập AWS từ các máy chủ web không an toàn hoặc bị định cấu hình sai và gửi tin nhắn rác SMS tới người dùng mạng di động Hoa Kỳ như AT&T, Sprint, T-Mobile, Verizon và Virgin.

Nhà nghiên cứu bảo mật Matt Muir cho biết: “Để làm điều này, phần mềm độc hại lấy mã vùng của một tiểu bang Hoa Kỳ do người dùng chọn từ trang web www.randomphonenumbers.com”. “Sau đó, chức năng tạo số thô sơ được sử dụng để xây dựng danh sách các số điện thoại cần nhắm mục tiêu.”

Ngoài ra, Legion có thể truy xuất thông tin đăng nhập AWS từ các máy chủ web không an toàn hoặc bị định cấu hình sai và gửi tin nhắn rác SMS tới người dùng mạng di động Hoa Kỳ như AT&T, Sprint, T-Mobile, Verizon và Virgin bằng cách tận dụng thông tin đăng nhập SMTP bị đánh cắp.

“Để làm điều này, phần mềm độc hại lấy mã vùng của một tiểu bang Hoa Kỳ do người dùng chọn từ trang web www.randomphonenumbers[.]com,” Muir nói. “Sau đó, một chức năng tạo số thô sơ được sử dụng để xây dựng danh sách các số điện thoại cần nhắm mục tiêu.”

Một khía cạnh đáng chú ý khác của Legion là khả năng khai thác các lỗ hổng PHP nổi tiếng để đăng ký vỏ web nhằm truy cập từ xa liên tục hoặc thực thi mã độc.

Nguồn gốc của tác nhân đe dọa đằng sau công cụ này, người có bí danh “forzatools” trên Telegram, vẫn chưa được biết, mặc dù sự hiện diện của các bình luận bằng tiếng Indonesia trong mã nguồn cho thấy rằng nhà phát triển có thể là người Indonesia hoặc có trụ sở tại quốc gia này.

Muir cho biết: “Vì phần mềm độc hại này chủ yếu dựa vào các cấu hình sai trong các công nghệ và khung máy chủ web như Laravel, nên người dùng các công nghệ này nên xem lại các quy trình bảo mật hiện có của họ và đảm bảo rằng các bí mật được lưu trữ một cách thích hợp”.