Ngày 23 tháng 2 năm 2023Ravie Lakshmanan

Nhiều tác nhân đe dọa đã được quan sát thấy đang lợi dụng vũ khí hóa lỗ hổng bảo mật quan trọng hiện đã được vá ảnh hưởng đến một số sản phẩm Zoho ManageEngine kể từ ngày 20 tháng 1 năm 2023.

Được theo dõi dưới dạng CVE-2022-47966 (Điểm CVSS: 9,8), lỗ hổng thực thi mã từ xa cho phép kẻ tấn công không được xác thực chiếm quyền kiểm soát hoàn toàn các hệ thống nhạy cảm.

Có tới 24 sản phẩm khác nhau, bao gồm Access Manager Plus, ADManager Plus, ADSelfService Plus, Password Manager Pro, Remote Access Plus và Giám sát và quản lý từ xa (RMM), bị ảnh hưởng bởi sự cố này.

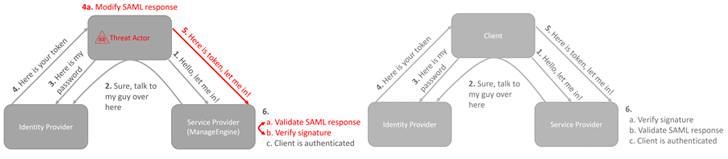

Sự thiếu sót “cho phép thực thi mã từ xa không được xác thực do sử dụng phần phụ thuộc của bên thứ ba đã lỗi thời để xác thực chữ ký XML, Apache Santuario,” Martin Zugec của Bitdefender cho biết trong một lời khuyên kỹ thuật được chia sẻ với The Hacker News.

Theo công ty an ninh mạng Rumani, các nỗ lực khai thác được cho là đã bắt đầu một ngày sau khi công ty thử nghiệm thâm nhập Horizon3.ai phát hành bằng chứng khái niệm (PoC) vào tháng trước.

Phần lớn các nạn nhân của vụ tấn công đều ở Úc, Canada, Ý, Mexico, Hà Lan, Nigeria, Ukraine, Anh và Mỹ

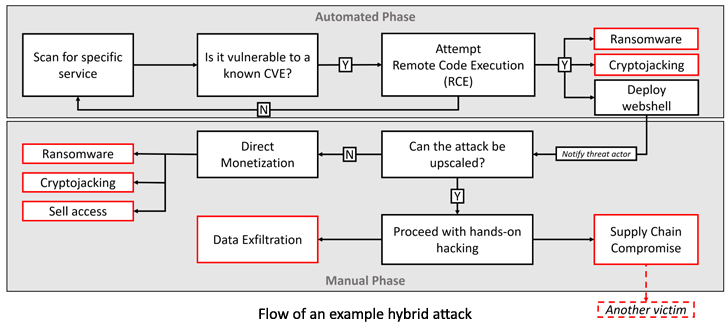

Mục tiêu chính của các cuộc tấn công được phát hiện cho đến nay xoay quanh việc triển khai các công cụ trên các máy chủ dễ bị tấn công như Netcat và Cobalt Strike Beacon.

Một số vụ xâm nhập đã tận dụng quyền truy cập ban đầu để cài đặt phần mềm AnyDesk nhằm truy cập từ xa, trong khi một số vụ khác đã cố cài đặt phiên bản Windows của chủng ransomware có tên là Buhti.

Hơn nữa, có bằng chứng về một hoạt động gián điệp có chủ đích, với việc các tác nhân đe dọa lợi dụng lỗ hổng ManageEngine để triển khai phần mềm độc hại có khả năng thực thi tải trọng giai đoạn tiếp theo.

“Lỗ hổng này là một lời nhắc nhở rõ ràng khác về tầm quan trọng của việc cập nhật các hệ thống với các bản vá bảo mật mới nhất đồng thời sử dụng biện pháp phòng thủ vòng ngoài mạnh mẽ,” Zugec nói.

“Những kẻ tấn công không cần phải lùng sục các khai thác mới hoặc các kỹ thuật mới khi chúng biết rằng nhiều tổ chức dễ bị tấn công bởi các khai thác cũ hơn, một phần là do thiếu quản lý bản vá và quản lý rủi ro thích hợp.”