Ngày 10 tháng 6 năm 2023Ravie LakshmananTấn công mạng / Phần mềm độc hại

Các công ty đại chúng Việt Nam đã được nhắm mục tiêu như một phần của chiến dịch đang diễn ra nhằm triển khai một cửa hậu mới có tên là QUANG PHỔVIPER.

“SPECTRALVIPER là một cửa hậu x64 bị làm xáo trộn nghiêm trọng, trước đây chưa được tiết lộ, mang lại khả năng tải và tiêm PE, tải lên và tải xuống tệp, thao tác với tệp và thư mục cũng như khả năng mạo danh mã thông báo,” Elastic Security Labs cho biết trong một báo cáo hôm thứ Sáu.

Các cuộc tấn công được quy cho một tác nhân mà nó theo dõi là REF2754, trùng lặp với một nhóm đe dọa Việt Nam được gọi là APT32, Canvas Cyclone (trước đây là Bismuth), Cobalt Kitty và OceanLotus.

meta, vào tháng 12 năm 2020, đã liên kết các hoạt động của nhóm hack với một công ty an ninh mạng có tên là CyberOne Group.

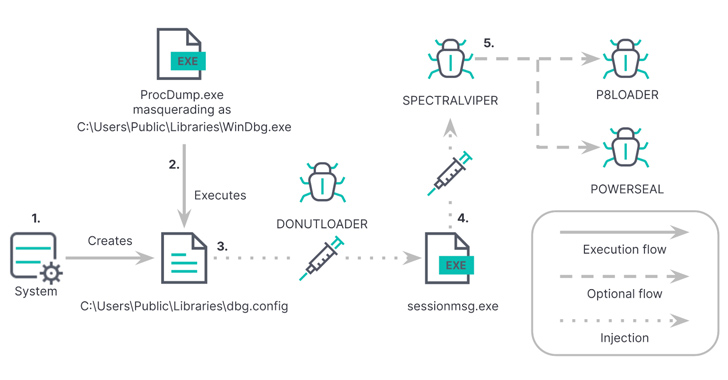

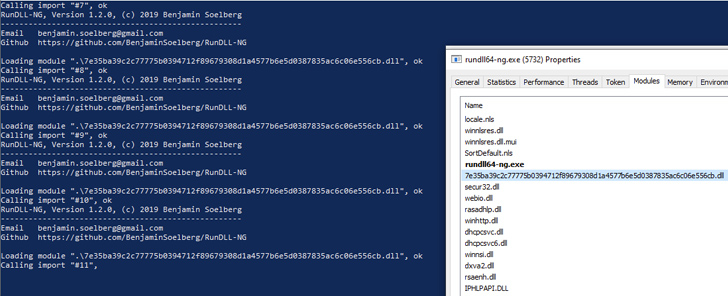

Trong luồng lây nhiễm mới nhất do Elastic phát hiện, tiện ích SysIternals ProcDump được tận dụng để tải tệp DLL chưa được ký có chứa DONUTLOADER, do đó, tệp này được định cấu hình để tải SPECTRALVIPER và phần mềm độc hại khác như P8LOADER hoặc POWERSEAL.

SPECTRALVIPER được thiết kế để liên hệ với máy chủ do diễn viên kiểm soát và chờ các lệnh tiếp theo đồng thời áp dụng các phương pháp che giấu như làm phẳng luồng điều khiển để chống phân tích.

P8LOADER, được viết bằng C++, có khả năng khởi chạy tải trọng tùy ý từ một tệp hoặc từ bộ nhớ. Cũng được sử dụng là một trình chạy PowerShell được xây dựng có mục đích có tên là POWERSEAL được trang bị để chạy các tập lệnh hoặc lệnh PowerShell được cung cấp.

REF2754 được cho là chia sẻ những điểm chung về chiến thuật với một nhóm khác có tên REF4322, được biết là chủ yếu nhắm mục tiêu vào các thực thể Việt Nam để triển khai một bộ cấy sau khai thác được gọi là PHOREAL (hay còn gọi là Rizzo).

Các mối liên hệ đã làm dấy lên khả năng rằng “cả hai nhóm hoạt động REF4322 và REF2754 đều đại diện cho các chiến dịch được lên kế hoạch và thực hiện bởi một mối đe dọa có liên hệ với nhà nước Việt Nam.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Phát hiện này được đưa ra khi bộ xâm nhập có tên REF2924 đã được gắn với một phần mềm độc hại khác có tên SOMNIRECORD sử dụng các truy vấn DNS để liên lạc với máy chủ từ xa và bỏ qua các biện pháp kiểm soát an ninh mạng.

SOMNIRECORD, giống như NAPLITENER, sử dụng các dự án nguồn mở hiện có để trau dồi khả năng của mình, cho phép nó truy xuất thông tin về máy bị nhiễm, liệt kê tất cả các quy trình đang chạy, triển khai vỏ web và khởi chạy bất kỳ tệp thực thi nào đã có trong hệ thống.

Công ty cho biết: “Việc kẻ tấn công sử dụng các dự án nguồn mở cho thấy rằng chúng đang thực hiện các bước để tùy chỉnh các công cụ hiện có cho các nhu cầu cụ thể của chúng và có thể đang cố gắng chống lại các nỗ lực quy kết”.