Ngày 05 tháng 4 năm 2023Ravie LakshmananTấn công mạng / Đe dọa mạng

Một tác nhân đe dọa được chính phủ Bắc Triều Tiên hậu thuẫn có liên quan đến các cuộc tấn công nhắm vào nhân viên chính phủ và quân đội, cố vấn, nhà hoạch định chính sách, học giả và nhà nghiên cứu ở Hàn Quốc và Hoa Kỳ

Nhóm phân tích mối đe dọa của Google (TAG) đang theo dõi cụm dưới tên QUẦN ĐẢOmà nó cho biết là một tập hợp con của một nhóm mối đe dọa khác được theo dõi bởi Mandiant dưới tên APT43.

Gã khổng lồ công nghệ cho biết họ bắt đầu theo dõi nhóm hack vào năm 2012, đồng thời bổ sung thêm rằng họ đã “quan sát nhóm nhắm mục tiêu vào các cá nhân có chuyên môn về các vấn đề chính sách của Triều Tiên như lệnh trừng phạt, nhân quyền và các vấn đề không phổ biến vũ khí hạt nhân.”

Các ưu tiên của APT43, và theo phần mở rộng ARCHIPELAGO, được cho là phù hợp với Tổng cục Trinh sát (RGB) của Triều Tiên, cơ quan tình báo nước ngoài chính, cho thấy có sự trùng lặp với một nhóm được biết đến rộng rãi là Kimsuky.

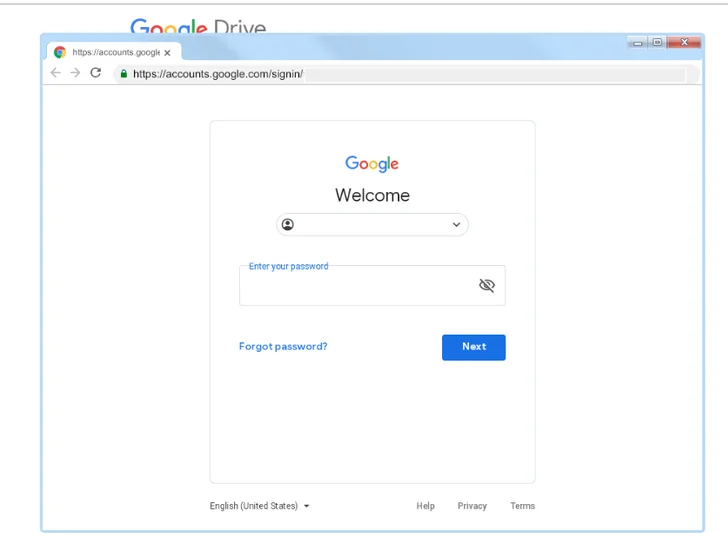

Các chuỗi tấn công do ARCHIPELAGO thực hiện liên quan đến việc sử dụng các email lừa đảo có chứa các liên kết độc hại mà khi người nhận nhấp vào sẽ chuyển hướng đến các trang đăng nhập giả mạo được thiết kế để thu thập thông tin đăng nhập.

Những tin nhắn này có mục đích là từ các phương tiện truyền thông và các tổ chức tư vấn và tìm cách lôi kéo các mục tiêu với lý do yêu cầu phỏng vấn hoặc cung cấp thêm thông tin về Triều Tiên.

TAG cho biết: “ARCHIPELAGO đầu tư thời gian và nỗ lực để xây dựng mối quan hệ với các mục tiêu, thường tương ứng với họ qua email trong vài ngày hoặc vài tuần trước khi cuối cùng gửi một liên kết hoặc tệp độc hại”.

Tác nhân đe dọa cũng được biết là sử dụng kỹ thuật trình duyệt trong trình duyệt (BitB) để hiển thị các trang đăng nhập giả mạo bên trong một cửa sổ thực tế nhằm đánh cắp thông tin đăng nhập.

Hơn nữa, các tin nhắn lừa đảo đã giả làm cảnh báo bảo mật tài khoản Google để kích hoạt quá trình lây nhiễm, với các phần mềm độc hại lưu trữ tập thể như BabyShark trên Google Drive ở dạng tệp trống hoặc hình ảnh đĩa quang ISO.

Một kỹ thuật đáng chú ý khác được ARCHIPELAGO áp dụng là sử dụng các tiện ích mở rộng lừa đảo của Google Chrome để thu thập dữ liệu nhạy cảm, bằng chứng là trong các chiến dịch trước đó có tên là Stolen Pencil và SharpTongue.

Sự phát triển diễn ra khi Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) trình bày chi tiết việc Kimsuky sử dụng Luồng dữ liệu thay thế (ADS) và vũ khí hóa các tệp Microsoft Word để phân phối phần mềm độc hại đánh cắp thông tin.