Diễn viên được chính phủ Iran hậu thuẫn được gọi là Charming Kitten đã thêm một công cụ mới vào kho chứa phần mềm độc hại cho phép họ lấy dữ liệu người dùng từ các tài khoản Gmail, Yahoo !, và Microsoft Outlook.

Được mệnh danh HYPERSCRAPE bởi Nhóm phân tích mối đe dọa của Google (TAG), phần mềm độc hại đang được phát triển tích cực được cho là đã được sử dụng chống lại ít hơn hai chục tài khoản ở Iran, với mẫu lâu đời nhất được biết đến từ năm 2020. Công cụ này được phát hiện lần đầu tiên vào tháng 12 năm 2021.

Charming Kitten, một mối đe dọa dai dẳng tiên tiến (APT), được cho là có liên hệ với Quân đoàn Vệ binh Cách mạng Hồi giáo của Iran (IRGC) và có lịch sử tiến hành hoạt động gián điệp phù hợp với lợi ích của chính phủ.

Được theo dõi là APT35, Cobalt Illusion, ITG18, Phosphorus, TA453 và Yellow Garuda, các phần tử của nhóm cũng đã thực hiện các cuộc tấn công ransomware, cho thấy động cơ của kẻ đe dọa là cả gián điệp và tài chính.

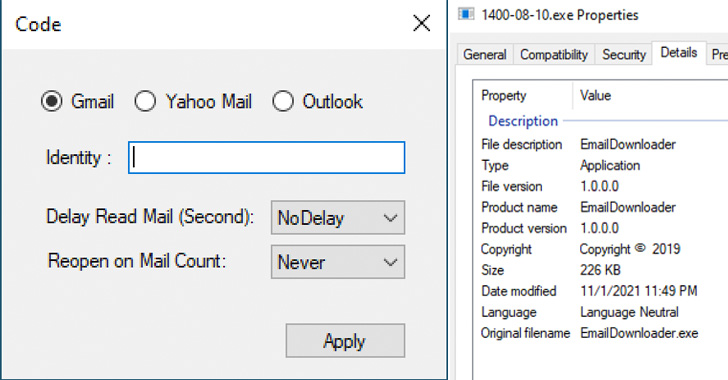

Nhà nghiên cứu Ajax Bash của Google TAG cho biết: “HYPERSCRAPE yêu cầu thông tin đăng nhập tài khoản của nạn nhân chạy bằng cách sử dụng phiên người dùng hợp lệ, được xác thực mà kẻ tấn công đã chiếm đoạt hoặc thông tin đăng nhập mà kẻ tấn công đã có được”.

Được viết bằng .NET và được thiết kế để chạy trên máy tính Windows của kẻ tấn công, công cụ này đi kèm với các chức năng tải xuống và lọc nội dung trong hộp thư email của nạn nhân, ngoài việc xóa các email bảo mật được gửi từ Google để cảnh báo mục tiêu về bất kỳ thông tin đăng nhập đáng ngờ nào.

Nếu thư ban đầu là chưa đọc, công cụ sẽ đánh dấu thư là chưa đọc sau khi mở và tải xuống email dưới dạng tệp “.eml”. Hơn nữa, các phiên bản trước đó của HYPERSCRAPE được cho là đã bao gồm tùy chọn yêu cầu dữ liệu từ Google Takeout, một tính năng cho phép người dùng xuất dữ liệu của họ sang tệp lưu trữ có thể tải xuống.

Các phát hiện này theo sau phát hiện gần đây về một công cụ “lấy tiền” Telegram dựa trên C ++ do PwC sử dụng để chống lại các mục tiêu trong nước để có được quyền truy cập vào các tin nhắn và địa chỉ liên hệ Telegram từ các tài khoản cụ thể.

Trước đó, nhóm được phát hiện đang triển khai một phần mềm giám sát tùy chỉnh của Android có tên là LittleLooter, một thiết bị cấy ghép giàu tính năng có khả năng thu thập thông tin nhạy cảm được lưu trữ trong các thiết bị bị xâm phạm cũng như ghi lại âm thanh, video và cuộc gọi.

Bash nói: “Giống như hầu hết các công cụ của họ, HYPERSCRAPE không đáng chú ý vì sự phức tạp về mặt kỹ thuật, mà là hiệu quả của nó trong việc hoàn thành các mục tiêu của Charming Kitten. Các tài khoản bị ảnh hưởng kể từ đó đã được bảo mật lại và các nạn nhân được thông báo.

.