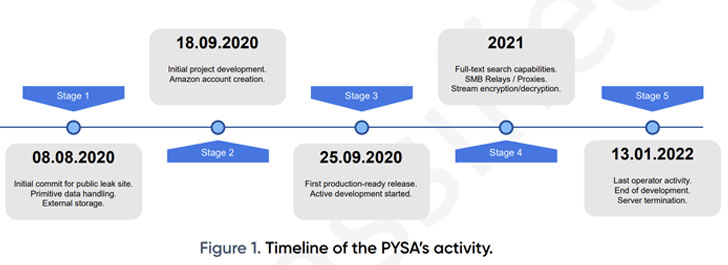

Một phân tích kéo dài 18 tháng về hoạt động của ransomware PYSA đã tiết lộ rằng băng nhóm tội phạm mạng tuân theo chu kỳ phát triển phần mềm gồm 5 giai đoạn từ tháng 8 năm 2020, với các tác giả phần mềm độc hại ưu tiên các tính năng để cải thiện hiệu quả quy trình làm việc của chúng.

Điều này bao gồm một công cụ thân thiện với người dùng như công cụ tìm kiếm toàn văn để tạo điều kiện trích xuất siêu dữ liệu và cho phép các tác nhân đe dọa tìm và truy cập thông tin nạn nhân một cách nhanh chóng.

Công ty an ninh mạng Thụy Sĩ PRODAFT cho biết trong một báo cáo đầy đủ được công bố vào tuần trước: “Nhóm này được biết là đã nghiên cứu kỹ lưỡng các mục tiêu có giá trị cao trước khi tiến hành các cuộc tấn công, làm tổn hại đến hệ thống doanh nghiệp và buộc các tổ chức phải trả khoản tiền chuộc lớn để khôi phục dữ liệu của họ”.

PYSA, viết tắt của “Protect Your System, Amigo” và là người kế nhiệm của ransomware Mespinoza, lần đầu tiên được quan sát thấy vào tháng 12 năm 2019 và đã nổi lên là chủng ransomware phổ biến thứ ba được phát hiện trong quý 4 năm 2021.

Kể từ tháng 9 năm 2020, băng nhóm tội phạm mạng được cho là đã lấy cắp thông tin nhạy cảm của khoảng 747 nạn nhân cho đến khi các máy chủ của chúng được đưa vào ngoại tuyến vào đầu tháng 1 này.

Hầu hết các nạn nhân của nó đều ở Mỹ và Châu Âu, với nhóm này chủ yếu tấn công các lĩnh vực chính phủ, chăm sóc sức khỏe và giáo dục. “Mỹ là quốc gia bị ảnh hưởng nặng nề nhất, chiếm 59,2% tổng số sự kiện PYSA được báo cáo, tiếp theo là Anh với 13,1%”, Intel 471 lưu ý trong một phân tích về các cuộc tấn công ransomware được ghi nhận từ tháng 10 đến tháng 12 năm 2021.

PYSA, giống như các gia đình ransomware khác, được biết là đi theo phương thức tống tiền kép “săn trò chơi lớn”, liên quan đến việc công khai thông tin bị đánh cắp nếu nạn nhân từ chối tuân theo yêu cầu của nhóm.

Mọi tệp đủ điều kiện đều được mã hóa và có phần mở rộng “.pysa”, việc giải mã yêu cầu khóa cá nhân RSA chỉ có thể nhận được sau khi trả tiền chuộc. Gần 58% nạn nhân của PYSA được cho là đã thực hiện thanh toán kỹ thuật số.

PRODAFT, có khả năng định vị thư mục .git có sẵn công khai do các nhà khai thác PYSA quản lý, đã xác định một trong những tác giả của dự án là “[email protected]”, một kẻ đe dọa sống ở một quốc gia theo dõi thời gian tiết kiệm ánh sáng ban ngày dựa trên lịch sử cam kết.

Theo cuộc điều tra, ít nhất 11 tài khoản, phần lớn được tạo vào ngày 8 tháng 1 năm 2021, được cho là chịu trách nhiệm điều hành tổng thể. Điều đó nói rằng, bốn trong số các tài khoản này – có tên là t1, t3, t4 và t5 – chiếm hơn 90% hoạt động trên bảng quản lý của nhóm.

Các lỗi bảo mật hoạt động khác mà các thành viên của nhóm mắc phải cũng có thể xác định được một dịch vụ ẩn đang chạy trên mạng ẩn danh TOR – một nhà cung cấp dịch vụ lưu trữ (Snel.com BV) đặt tại Hà Lan – đưa ra cái nhìn sơ lược về chiến thuật của kẻ này.

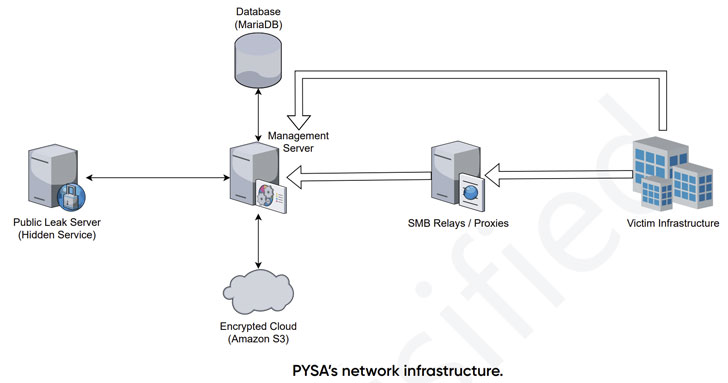

Cơ sở hạ tầng của PYSA cũng bao gồm các thùng chứa dày đặc, bao gồm máy chủ rò rỉ công cộng, cơ sở dữ liệu và máy chủ quản lý, cũng như đám mây Amazon S3 để lưu trữ các tệp được mã hóa, có dung lượng lớn 31,47TB.

Cũng được đưa vào sử dụng là một bảng quản lý rò rỉ tùy chỉnh để tìm kiếm các tài liệu bí mật trong các tệp lấy ra từ mạng nội bộ của nạn nhân trước khi mã hóa. Bên cạnh việc sử dụng hệ thống điều khiển phiên bản Git để quản lý các quy trình phát triển, bảng điều khiển còn được mã hóa bằng PHP 7.3.12 sử dụng khung Laravel.

Hơn nữa, bảng quản lý hiển thị nhiều điểm cuối API cho phép hệ thống liệt kê tệp, tải tệp xuống và phân tích tệp để tìm kiếm toàn văn, được thiết kế để phân loại thông tin nạn nhân bị đánh cắp thành các danh mục rộng để dễ dàng truy xuất.

“Nhóm được hỗ trợ bởi các nhà phát triển có năng lực, những người áp dụng các mô hình hoạt động hiện đại vào chu trình phát triển của nhóm”, nhà nghiên cứu cho biết. “Nó gợi ý một môi trường chuyên nghiệp với sự phân chia trách nhiệm được tổ chức tốt, thay vì một mạng lưới lỏng lẻo của các tác nhân đe dọa bán tự trị.”

Nếu bất cứ điều gì, những phát hiện là một chỉ số khác cho thấy các băng đảng ransomware như PYSA và Conti hoạt động và có cấu trúc giống như các công ty phần mềm hợp pháp, thậm chí bao gồm một bộ phận nhân sự để tuyển dụng nhân viên mới và giải thưởng “nhân viên của tháng” để giải quyết các vấn đề thách thức.

Tiết lộ này cũng được đưa ra khi một báo cáo từ công ty an ninh mạng Sophos phát hiện ra rằng hai hoặc nhiều nhóm tác nhân đe dọa đã dành ít nhất 5 tháng trong mạng của một cơ quan chính phủ khu vực không được nêu tên của Mỹ trước khi triển khai phần mềm tống tiền mã độc LockBit vào đầu năm.

.