Diễn viên tập trung vào hoạt động gián điệp có liên hệ với Trung Quốc tên là Winnti đã để mắt đến các tổ chức chính phủ ở Hồng Kông như một phần của chiến dịch đang diễn ra được lồng tiếng Hoạt động CuckooBees.

Hoạt động ít nhất từ năm 2007, Winnti (hay còn gọi là APT41, Barium, Bronze Atlas và Wicked Panda) là tên được chỉ định cho một nhóm đe dọa mạng đa dạng thực hiện hoạt động gián điệp do nhà nước Trung Quốc bảo trợ, chủ yếu nhằm mục đích đánh cắp tài sản trí tuệ từ các tổ chức ở đã phát triển các nền kinh tế.

Các chiến dịch của kẻ đe dọa đã nhắm mục tiêu vào các lĩnh vực chăm sóc sức khỏe, viễn thông, công nghệ cao, truyền thông, nông nghiệp và giáo dục, với các chuỗi lây nhiễm chủ yếu dựa vào các email lừa đảo có tệp đính kèm để xâm nhập ban đầu vào mạng của nạn nhân.

Đầu tháng 5 này, Cybereason đã tiết lộ các cuộc tấn công kéo dài do nhóm dàn dựng kể từ năm 2019 nhằm bòn rút bí mật công nghệ từ các công ty công nghệ và sản xuất chủ yếu ở Đông Á, Tây Âu và Bắc Mỹ.

Công ty an ninh mạng Israel tiết lộ, các cuộc xâm nhập được phân thành nhóm dưới biệt danh Chiến dịch CuckooBees, được ước tính dẫn đến việc lọc “hàng trăm gigabyte thông tin”.

Hoạt động mới nhất, theo nhóm Symantec Threat Hunter, một phần của broadcom Software, là sự tiếp nối của chiến dịch đánh cắp dữ liệu độc quyền, nhưng tập trung vào Hồng Kông.

Công ty cho biết trong một báo cáo được chia sẻ với The Hacker News, những kẻ tấn công vẫn hoạt động trên một số mạng bị xâm nhập trong khoảng thời gian một năm. vào tháng 3 năm 2021.

“[Spyder] đang được sử dụng cho các cuộc tấn công có chủ đích vào các hệ thống lưu trữ thông tin, thu thập thông tin về các thiết bị bị hỏng, thực hiện các trọng tải không chính xác, điều phối thực thi tập lệnh và giao tiếp máy chủ C&C “, Nhóm nghiên cứu Đe dọa của SonicWall Capture Labs lưu ý vào thời điểm đó.

Cũng được triển khai cùng với Spyder là các công cụ hậu khai thác khác, chẳng hạn như Mimikatz và một mô-đun DLL zlib được trojanized có khả năng nhận lệnh từ một máy chủ từ xa hoặc tải một trọng tải tùy ý.

Symantec nói rằng họ không quan sát thấy việc phân phối bất kỳ phần mềm độc hại giai đoạn cuối nào, mặc dù động cơ của chiến dịch được nghi ngờ có liên quan đến việc thu thập thông tin tình báo dựa trên sự trùng lặp chiến thuật với các cuộc tấn công trước đó.

“Thực tế là chiến dịch này đã diễn ra trong vài năm, với các biến thể khác nhau của phần mềm độc hại Spyder Loader được triển khai trong thời gian đó, cho thấy rằng các tác nhân đằng sau hoạt động này là những kẻ thù dai dẳng và tập trung, với khả năng thực hiện các hoạt động lén lút trên mạng nạn nhân trong một khoảng thời gian dài, “Symantec nói.

Winnti nhắm mục tiêu vào các tổ chức chính phủ Sri Lanka

Như một dấu hiệu nữa cho thấy sự tinh vi của Winnti, Malwarebytes đã phát hiện ra một loạt các cuộc tấn công riêng biệt nhắm vào các tổ chức chính phủ ở Sri Lanka vào đầu tháng 8 với một cửa sau mới được gọi là DBoxAgent, sử dụng Dropbox để ra lệnh và kiểm soát.

Nhóm Malwarebytes Threat Intelligence cho biết: “Theo hiểu biết của chúng tôi, Winnti (một APT do Trung Quốc hậu thuẫn) đang nhắm mục tiêu vào Sri Lanka lần đầu tiên.

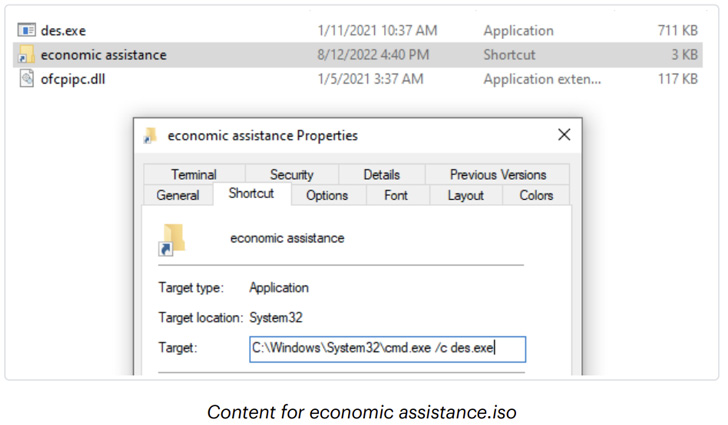

Killchain cũng đáng chú ý khi sử dụng hình ảnh ISO được lưu trữ trên Google Drive nhằm mục đích trở thành một tài liệu chứa thông tin về hỗ trợ kinh tế, cho thấy nỗ lực của kẻ đe dọa nhằm lợi dụng cuộc khủng hoảng kinh tế đang diễn ra trong nước.

Việc khởi chạy tệp LNK chứa trong ảnh ISO dẫn đến việc thực thi bộ cấy DBoxAgent cho phép kẻ thù điều khiển máy từ xa và xuất dữ liệu nhạy cảm trở lại dịch vụ lưu trữ đám mây. Dropbox đã vô hiệu hóa tài khoản giả mạo.

Cửa hậu còn hoạt động như một đường dẫn để thả các công cụ khai thác sẽ mở ra cánh cửa cho các cuộc tấn công và lọc dữ liệu khác, bao gồm việc kích hoạt một chuỗi lây nhiễm nhiều giai đoạn mà đỉnh điểm là việc sử dụng một cửa sau C ++ nâng cao có tên KEYPLUG, được ghi lại bởi Mandiant của Google vào tháng 3 năm 2022.

Sự phát triển này đánh dấu lần đầu tiên APT41 được quan sát thấy sử dụng Dropbox cho các mục đích C&C, minh họa việc những kẻ tấn công ngày càng sử dụng các dịch vụ phần mềm như một dịch vụ và đám mây hợp pháp để lưu trữ nội dung độc hại.

“Winnti vẫn hoạt động và kho vũ khí của nó tiếp tục phát triển như một trong những nhóm tinh vi nhất hiện nay”, công ty an ninh mạng cho biết. “Vị trí của Sri Lanka ở Nam Á có ý nghĩa chiến lược đối với Trung Quốc vì nước này có lối đi mở ra Ấn Độ Dương và gần với Ấn Độ.”