Các nhà nghiên cứu đã chứng minh cái mà họ gọi là “cuộc tấn công không tiếp xúc chủ động đầu tiên chống lại màn hình cảm ứng điện dung.”

GhostTouchMột nhóm học giả từ Đại học Chiết Giang và Đại học Kỹ thuật Darmstadt cho biết trong một bài báo nghiên cứu mới, như nó được gọi là “sử dụng nhiễu điện từ (EMI) để đưa các điểm cảm ứng giả vào màn hình cảm ứng mà không cần chạm vào màn hình cảm ứng”.

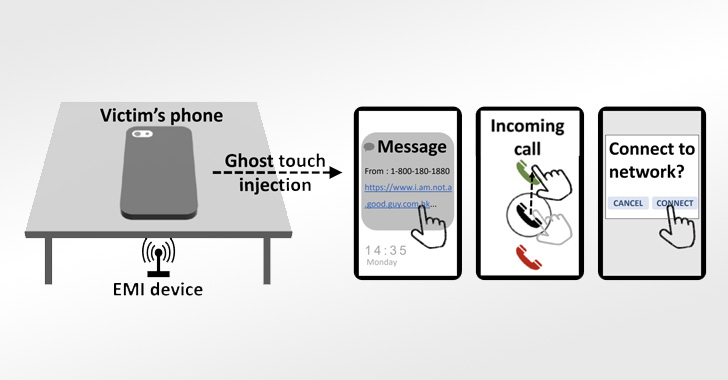

Ý tưởng cốt lõi là tận dụng các tín hiệu điện từ để đưa các sự kiện cảm ứng giả mạo như chạm và vuốt vào các vị trí được nhắm mục tiêu của màn hình cảm ứng với mục tiêu chiếm quyền điều khiển từ xa và thao tác thiết bị bên dưới.

Cuộc tấn công, hoạt động từ khoảng cách lên tới 40mm, xoay quanh thực tế là màn hình cảm ứng điện dung nhạy cảm với EMI, tận dụng nó để đưa tín hiệu điện từ vào các điện cực trong suốt được tích hợp trong màn hình cảm ứng để ghi chúng là các sự kiện cảm ứng.

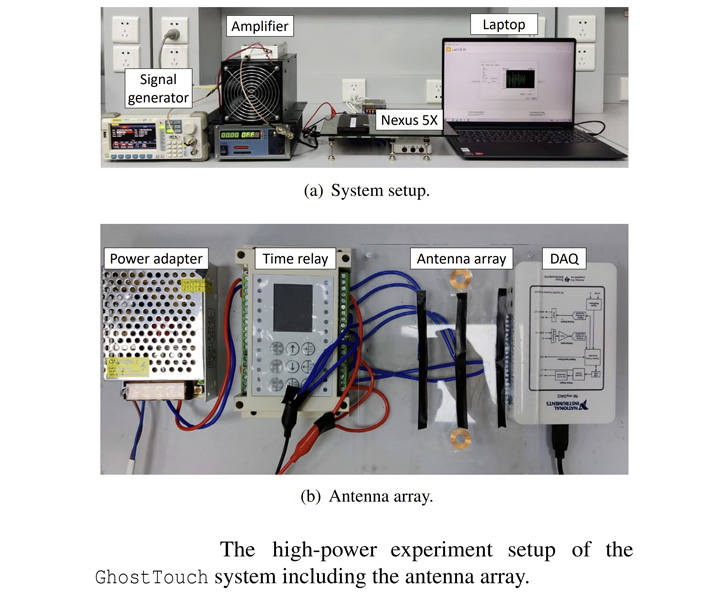

Thiết lập thử nghiệm bao gồm một súng tĩnh điện để tạo ra một tín hiệu xung mạnh sau đó được gửi đến một ăng-ten để truyền trường điện từ đến màn hình cảm ứng của điện thoại, do đó khiến các điện cực – tự hoạt động như ăng-ten – thu nhận EMI.

Điều này có thể được tinh chỉnh thêm bằng cách điều chỉnh tín hiệu và ăng-ten để tạo ra nhiều hành vi chạm khác nhau, chẳng hạn như nhấn và giữ và vuốt để chọn, tùy thuộc vào kiểu thiết bị được nhắm mục tiêu.

Trong một tình huống thực tế, điều này có thể diễn ra theo nhiều cách khác nhau, bao gồm vuốt lên để mở khóa điện thoại, kết nối với mạng Wi-Fi giả mạo, lén lút nhấp vào liên kết độc hại có chứa phần mềm độc hại và thậm chí trả lời cuộc gọi điện thoại của nạn nhân thay mặt.

Các nhà nghiên cứu cho biết: “Ở những nơi như quán cà phê, thư viện, phòng họp hoặc hành lang hội nghị, mọi người có thể đặt điện thoại thông minh của họ úp xuống bàn. “Kẻ tấn công có thể nhúng thiết bị tấn công dưới bàn và thực hiện các cuộc tấn công từ xa.”

Có tới chín mẫu điện thoại thông minh khác nhau được phát hiện có lỗ hổng đối với GhostTouch, bao gồm Galaxy A10s, Huawei P30 Lite, Honor View 10, Galaxy S20 FE 5g, Nexus 5X, Redmi Note 9S, Nokia 7.2, Redmi 8 và iPhone SE (2020 ), phần sau được sử dụng để thiết lập kết nối Bluetooth độc hại.

Để chống lại mối đe dọa này, các nhà nghiên cứu khuyên bạn nên thêm tấm chắn điện từ để chặn EMI, cải thiện thuật toán phát hiện của màn hình cảm ứng và nhắc người dùng nhập mã PIN của điện thoại hoặc xác minh khuôn mặt hoặc dấu vân tay của họ trước khi thực hiện các hành động rủi ro cao.

Các nhà nghiên cứu cho biết: “GhostTouch kiểm soát và định hình tín hiệu điện từ trường gần, đồng thời đưa các sự kiện chạm vào khu vực được nhắm mục tiêu trên màn hình cảm ứng mà không cần chạm vào vật lý hoặc truy cập vào thiết bị của nạn nhân”.

.