Ngày 02 tháng 2 năm 2023Ravie Lakshmanan Bảo mật cơ sở dữ liệu / tiền điện tử

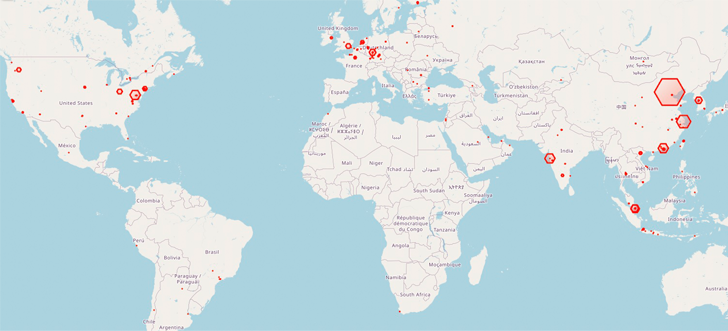

Ít nhất 1.200 máy chủ cơ sở dữ liệu Redis trên toàn thế giới đã bị tập hợp vào một mạng botnet bằng cách sử dụng một “mối đe dọa nghiêm trọng và khó nắm bắt” có tên là HeadCrab kể từ đầu tháng 9 năm 2021.

Nhà nghiên cứu bảo mật Asaf Eitani của Aqua cho biết: “Tác nhân đe dọa nâng cao này sử dụng phần mềm độc hại tùy chỉnh, hiện đại nhất mà các giải pháp chống vi-rút truyền thống và không có tác nhân không thể phát hiện được để xâm phạm một số lượng lớn máy chủ Redis”. .

Cho đến nay, một số ca nhiễm tập trung đáng kể đã được ghi nhận ở Trung Quốc, Malaysia, Ấn Độ, Đức, Anh và Mỹ. Nguồn gốc của tác nhân đe dọa hiện chưa được biết.

Những phát hiện này được đưa ra hai tháng sau khi công ty bảo mật đám mây làm sáng tỏ một phần mềm độc hại dựa trên Go có tên mã là Redigo đã bị phát hiện xâm phạm các máy chủ Redis.

Cuộc tấn công được thiết kế để nhắm mục tiêu các máy chủ Redis tiếp xúc với internet, sau đó đưa ra lệnh SLAVEOF từ một máy chủ Redis khác đã nằm dưới sự kiểm soát của kẻ thù.

Khi làm như vậy, máy chủ “chính” giả mạo sẽ khởi tạo quá trình đồng bộ hóa máy chủ mới bị tấn công để tải xuống phần tải độc hại chứa phần mềm độc hại HeadCrab tinh vi vào phần sau.

“Kẻ tấn công dường như chủ yếu nhắm mục tiêu vào các máy chủ Redis và có hiểu biết sâu sắc cũng như chuyên môn về các mô-đun và API của Redis như phần mềm độc hại đã thể hiện,” Eitani lưu ý.

Mặc dù mục tiêu cuối cùng của việc sử dụng phần mềm độc hại nằm trong bộ nhớ là chiếm quyền điều khiển tài nguyên hệ thống để khai thác tiền điện tử, nhưng nó cũng tự hào về nhiều tùy chọn khác cho phép tác nhân đe dọa thực thi các lệnh trình bao, tải các mô-đun hạt nhân không tệp và trích xuất dữ liệu đến một thiết bị điều khiển từ xa. máy chủ.

Hơn nữa, một phân tích tiếp theo về phần mềm độc hại Redigo đã tiết lộ rằng nó đang vũ khí hóa cùng một kỹ thuật chủ-tớ để phổ biến, chứ không phải lỗ hổng thoát hộp cát Lua (CVE-2022-0543) như đã tiết lộ trước đó.

Người dùng nên hạn chế hiển thị máy chủ Redis trực tiếp với internet, tắt tính năng “SLAVEOF” trong môi trường của họ nếu không sử dụng và định cấu hình máy chủ để chỉ chấp nhận kết nối từ máy chủ đáng tin cậy.

Eitani cho biết “HeadCrab sẽ kiên trì sử dụng các kỹ thuật tiên tiến để xâm nhập máy chủ, thông qua khai thác cấu hình sai hoặc lỗ hổng.”