Hai gói độc hại được phát hiện trong kho lưu trữ gói npm đã được tìm thấy để che giấu một phần mềm độc hại đánh cắp thông tin mã nguồn mở có tên là TurkoRat.

Các gói – có tên là nodejs-encrypt-agent và nodejs-cookie-proxy-agent – đã được tải xuống chung khoảng 1.200 lần và tồn tại hơn hai tháng trước khi chúng được xác định và gỡ xuống.

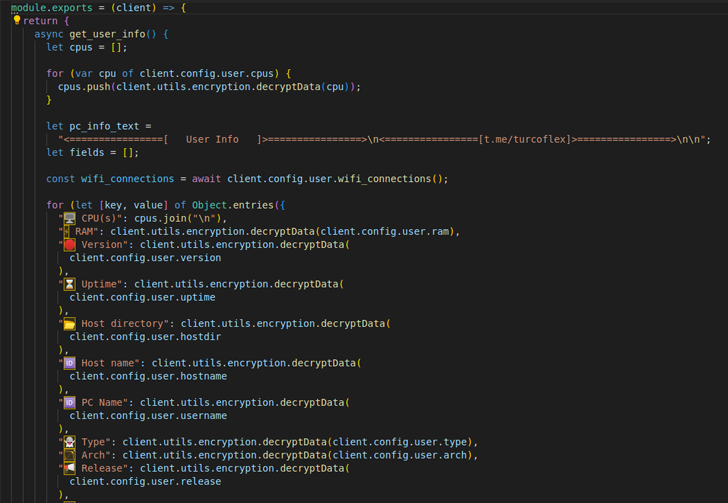

ReversingLabs, đã phân tích các chi tiết của chiến dịch, đã mô tả TurkoRat là một kẻ đánh cắp thông tin có khả năng thu thập thông tin nhạy cảm như thông tin đăng nhập, cookie trang web và dữ liệu từ ví tiền điện tử.

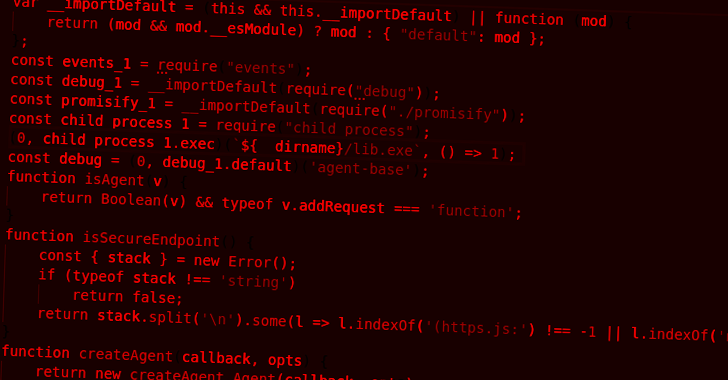

Mặc dù nodejs-encrypt-agent được trang bị phần mềm độc hại bên trong, nhưng nodejs-cookie-proxy-agent được phát hiện đã ngụy trang trojan dưới dạng phụ thuộc dưới tên axios-proxy.

nodejs-encrypt-agent cũng được thiết kế để giả dạng thành một mô-đun npm hợp pháp khác được gọi là agent-base, đã được tải xuống hơn 25 triệu lần cho đến nay.

Danh sách các gói lừa đảo và các phiên bản liên quan của chúng được liệt kê bên dưới –

nodejs-encrypt-agent (phiên bản 6.0.2, 6.0.3, 6.0.4 và 6.0.5) nodejs-cookie-proxy-agent (phiên bản 1.1.0, 1.2.0, 1.2.1, 1.2.2, 1.2 .3 và 1.2.4) và axios-proxy (phiên bản 1.7.3, 1.7.4, 1.7.7, 1.7.9, 1.8.9 và 1.9.9)

Lucija Valentić, nhà nghiên cứu mối đe dọa tại ReversingLabs, cho biết: “TurkoRat chỉ là một trong nhiều dòng phần mềm độc hại nguồn mở được cung cấp cho mục đích ‘thử nghiệm', nhưng cũng có thể dễ dàng tải xuống và sửa đổi để sử dụng cho mục đích xấu”.

Phát hiện này một lần nữa nhấn mạnh nguy cơ liên tục xảy ra khi các tác nhân đe dọa dàn dựng các cuộc tấn công chuỗi cung ứng thông qua các gói nguồn mở và dụ các nhà phát triển tải xuống mã có khả năng không đáng tin cậy.

Valentić cho biết: “Các tổ chức phát triển cần xem xét kỹ lưỡng các tính năng và hành vi của mã nguồn mở, bên thứ ba và mã thương mại mà họ đang dựa vào để theo dõi các phần phụ thuộc và phát hiện các tải trọng độc hại tiềm ẩn trong đó”.

Việc sử dụng ngày càng nhiều các gói npm độc hại phù hợp với mô hình rộng hơn về sự quan tâm ngày càng tăng của kẻ tấn công đối với chuỗi cung ứng phần mềm nguồn mở, chưa kể đến việc làm nổi bật mức độ tinh vi ngày càng tăng của các tác nhân đe dọa.

Đáng lo ngại hơn nữa, các nhà nghiên cứu từ Checkmarx đã công bố nghiên cứu mới trong tháng này cho thấy cách các tác nhân đe dọa có thể mạo danh các gói npm xác thực bằng cách “sử dụng các chữ cái viết thường để bắt chước các chữ cái viết hoa trong tên gói ban đầu” (ví dụ: memoryStorageDriver so với memorystoragedriver).

Các nhà nghiên cứu Teach Zornstein và Yehuda Gelb cho biết: “Việc mạo danh gói độc hại này đưa phương thức tấn công ‘Đánh máy' truyền thống lên một tầm cao mới, trong đó những kẻ tấn công đăng ký tên gói bao gồm các chữ cái chính xác giống như tên hợp pháp, với sự khác biệt duy nhất là viết hoa”. nói.

“Điều này khiến người dùng khó phát hiện ra sự lừa dối hơn vì có thể dễ dàng bỏ qua những khác biệt nhỏ trong cách viết hoa.”

Công ty bảo mật chuỗi cung ứng đã phát hiện ra rằng 1.900 trong số 3.815 gói có chữ in hoa trong tiêu đề của chúng có thể có nguy cơ bị tấn công bắt chước nếu không được các nhà bảo trì npm khắc phục để giải quyết vấn đề, theo Checkmarx, đã tồn tại từ tháng 12 2017.

Tiết lộ cũng tuân theo một lời khuyên khác từ Check Point, đã xác định được ba tiện ích mở rộng độc hại được lưu trữ trên thị trường tiện ích mở rộng VS Code. Họ đã bị thanh trừng kể từ ngày 14 tháng 5 năm 2023.

Các tiện ích bổ sung, có tên là java đẹp nhất, Darcula Dark và python-vscode, đã được tải xuống tích lũy hơn 46.000 lần và tích hợp các tính năng cho phép các tác nhân đe dọa đánh cắp thông tin xác thực, thông tin hệ thống và thiết lập trình bao từ xa trên máy của nạn nhân.

Nó không chỉ là thị trường npm và VS Code, vì một bộ thư viện giả mạo tương tự cũng đã được khai quật từ kho lưu trữ phần mềm Python Package Index (PyPI).

Một số gói này được thiết kế để phân phối phần mềm độc hại clipper tiền điện tử có tên là KEKW, trong khi các phiên bản đánh máy khác của khung bình phổ biến bao gồm các chức năng cửa sau để nhận lệnh từ máy chủ từ xa.

Một gói Python khác được phát hiện bởi công ty Phylum của Israel trong tuần này đã được phát hiện có chứa phần phụ thuộc độc hại chứa một tải trọng được mã hóa để lấy mã thông báo Discord và đánh cắp nội dung khay nhớ tạm để chiếm quyền điều khiển các giao dịch tiền điện tử.

Gói, được nhà phát triển Patrick Pogoda gọi là chatgpt-api và có thể truy cập thông qua GitHub, được cung cấp dựa trên chức năng mà nó đã quảng cáo (nghĩa là tương tác với công cụ ChatGPT của OpenAI) nhằm hoàn thành mưu mẹo. Kho lưu trữ vẫn có sẵn khi viết.

“Hiện tại, nam diễn viên này dường như đang săn đón sự nổi tiếng bùng nổ gần đây của [Large Language Models] với gói chatgpt-api này,” Phylum cho biết thêm rằng tác nhân đe dọa có thể có một cơ chế tự động để tải lên các lần lặp lại mới của phần phụ thuộc độc hại mỗi khi nó bị gỡ xuống và “duy trì sự lây nhiễm liên tục.”