Ngày 18 tháng 5 năm 2023Ravie Lakshmanan Tiền điện tử / Bảo mật máy chủ

Nhóm tiền điện tử khét tiếng được theo dõi là Băng nhóm 8220 đã bị phát hiện vũ khí hóa một lỗ hổng bảo mật đã tồn tại 6 năm trong các máy chủ Oracle WebLogic để gài bẫy các trường hợp dễ bị tấn công vào mạng botnet và phân phối phần mềm độc hại khai thác tiền điện tử.

Lỗ hổng được đề cập là CVE-2017-3506 (điểm CVSS: 7,4), khi được khai thác thành công, có thể cho phép kẻ tấn công không được xác thực thực thi các lệnh tùy ý từ xa.

“Điều này cho phép kẻ tấn công có quyền truy cập trái phép vào dữ liệu nhạy cảm hoặc xâm phạm toàn bộ hệ thống”, nhà nghiên cứu Sunil Bharti của Trend Micro cho biết trong một báo cáo được công bố trong tuần này.

8220 Gang, lần đầu tiên được Cisco Talos ghi lại vào cuối năm 2018, được đặt tên như vậy theo mục đích sử dụng ban đầu của cổng 8220 cho giao tiếp mạng chỉ huy và kiểm soát (C2).

“8220 Gang xác định các mục tiêu thông qua quét các máy chủ bị định cấu hình sai hoặc dễ bị tổn thương trên internet công cộng”, SentinelOne lưu ý vào năm ngoái. “Băng đảng 8220 được biết là sử dụng các cuộc tấn công vũ phu SSH sau khi lây nhiễm cho mục đích di chuyển bên trong một mạng bị xâm nhập.”

Đầu năm nay, Sydig đã nêu chi tiết các cuộc tấn công do nhóm phần mềm tội phạm “kỹ năng thấp” thực hiện trong khoảng thời gian từ tháng 11 năm 2022 đến tháng 1 năm 2023 nhằm mục đích vi phạm các máy chủ web Oracle WebLogic và Apache dễ bị tấn công, đồng thời triển khai một công cụ khai thác tiền điện tử.

Người ta cũng đã quan sát thấy nó sử dụng trình tải xuống phần mềm độc hại có sẵn được gọi là PureCrypter cũng như một trình giải mã có tên mã là ScrubCrypt để che giấu tải trọng của người khai thác và tránh bị phần mềm bảo mật phát hiện.

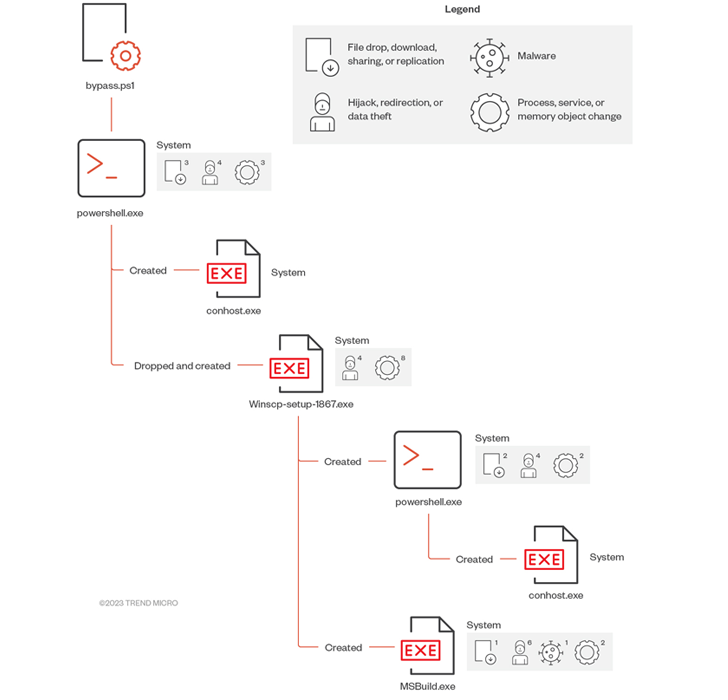

Trong chuỗi tấn công mới nhất được Trend Micro ghi lại, lỗ hổng Máy chủ WebLogic của Oracle được tận dụng để cung cấp tải trọng PowerShell, sau đó trọng tải này được sử dụng để tạo một tập lệnh PowerShell bị xáo trộn khác trong bộ nhớ.

Tập lệnh PowerShell mới được tạo này sẽ vô hiệu hóa tính năng phát hiện Giao diện quét phần mềm độc hại (AMSI) của Windows và khởi chạy tệp nhị phân Windows mà sau đó sẽ tiếp cận với máy chủ từ xa để truy xuất tải trọng “được làm xáo trộn tỉ mỉ”.

Về phần mình, tệp DLL trung gian được định cấu hình để tải xuống công cụ khai thác tiền điện tử từ một trong ba máy chủ C2 – 179.43.155[.]202, công việc.letmaker[.]hàng đầu và su-94.letmaker[.]trên cùng – sử dụng cổng TCP 9090, 9091 hoặc 9092.

Trend Micro cho biết các cuộc tấn công gần đây cũng dẫn đến việc lạm dụng một công cụ Linux hợp pháp có tên lwp-download để lưu các tệp tùy ý trên máy chủ bị xâm nhập.

“lwp-download là một tiện ích Linux có trong một số nền tảng theo mặc định và 8220 Gang biến tiện ích này thành một phần của bất kỳ thói quen phần mềm độc hại nào có thể ảnh hưởng đến một số dịch vụ ngay cả khi nó được sử dụng lại nhiều lần,” Bharti nói.

“Xét đến xu hướng sử dụng lại các công cụ cho các chiến dịch khác nhau của tác nhân đe dọa và lạm dụng các công cụ hợp pháp như một phần của kho vũ khí, các nhóm bảo mật của tổ chức có thể gặp khó khăn trong việc tìm các giải pháp phát hiện và ngăn chặn khác để chống lại các cuộc tấn công lạm dụng tiện ích này.”