Ngày 08 tháng 3 năm 2023Ravie Lakshmanan Cuộc tấn công Zero-Day / BYOVD

liên kết với Bắc Triều Tiên Nhóm La-xa-rơ đã được quan sát thấy vũ khí hóa các lỗ hổng trong một phần mềm không được tiết lộ để xâm phạm một tổ chức kinh doanh tài chính ở Hàn Quốc hai lần trong vòng một năm.

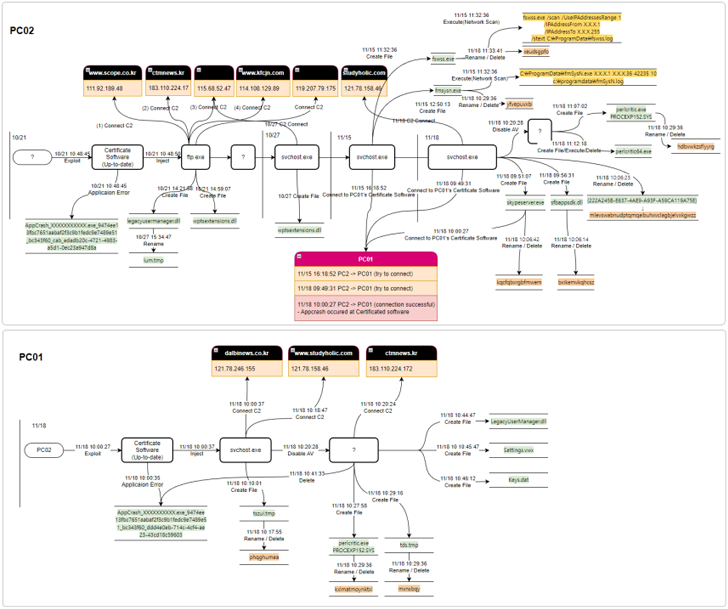

Trong khi cuộc tấn công đầu tiên vào tháng 5 năm 2022 dẫn đến việc sử dụng phiên bản dễ bị tổn thương của phần mềm chứng chỉ được các tổ chức công và trường đại học sử dụng rộng rãi, thì cuộc xâm nhập lại vào tháng 10 năm 2022 liên quan đến việc khai thác lỗ hổng zero-day trong cùng một chương trình.

Công ty an ninh mạng AhnLab Security Emergency Response Center (ASEC) cho biết họ không đề cập đến phần mềm này do “lỗ hổng chưa được xác minh đầy đủ và bản vá phần mềm chưa được phát hành”.

Nhóm đối thủ, sau khi giành được chỗ đứng ban đầu bằng một phương pháp không xác định, đã lạm dụng lỗi zero-day để thực hiện chuyển động ngang, ngay sau đó công cụ chống phần mềm độc hại AhnLab V3 bị vô hiệu hóa thông qua một cuộc tấn công BYOVD.

Điều đáng chú ý ở đây là kỹ thuật Mang trình điều khiển dễ bị tổn thương của riêng bạn, hay còn gọi là BYOVD, đã được Lazarus Group sử dụng nhiều lần trong những tháng gần đây, như được cả ESET và AhnLab ghi lại trong một loạt báo cáo vào cuối năm ngoái.

Trong số các bước khác để che giấu hành vi độc hại của nó bao gồm thay đổi tên tệp trước khi xóa chúng và sửa đổi dấu thời gian bằng cách sử dụng kỹ thuật chống pháp y được gọi là dấu thời gian.

Cuộc tấn công cuối cùng đã mở đường cho nhiều tải trọng cửa sau (Keys.dat và Settings.vwx) được thiết kế để kết nối với máy chủ chỉ huy và kiểm soát (C2) từ xa, đồng thời truy xuất các tệp nhị phân bổ sung và thực thi chúng theo cách không cần tệp.

Sự phát triển diễn ra một tuần sau khi ESET làm sáng tỏ một bộ cấy mới có tên WinorDLL64 được triển khai bởi tác nhân đe dọa khét tiếng bằng một trình tải phần mềm độc hại có tên Wslink.

“Nhóm Lazarus đang nghiên cứu các lỗ hổng của nhiều phần mềm khác và liên tục thay đổi TTP của chúng bằng cách thay đổi cách chúng vô hiệu hóa các sản phẩm bảo mật và thực hiện các kỹ thuật chống pháp y để can thiệp hoặc trì hoãn việc phát hiện và phân tích nhằm xâm nhập vào các tổ chức và công ty của Hàn Quốc.” ASEC cho biết.