Ngày 23 tháng 12 năm 2022Ravie LakshmananRansomware / Bảo mật điểm cuối

Các tác nhân ransomware Vice Society đã chuyển sang một tải trọng ransomware tùy chỉnh khác trong các cuộc tấn công gần đây của chúng nhằm vào nhiều lĩnh vực khác nhau.

Antonio Cocomazzi, nhà nghiên cứu của sentinelone cho biết trong một phân tích: “Biến thể ransomware này, được đặt tên là ‘PolyVice', thực hiện một sơ đồ mã hóa mạnh mẽ, sử dụng thuật toán NTRUEncrypt và ChaCha20-Poly1305.

Vice Society, được Microsoft theo dõi với biệt danh DEV-0832, là một nhóm tấn công xâm nhập, đánh cắp và tống tiền xuất hiện lần đầu tiên trong bối cảnh mối đe dọa vào tháng 5 năm 2021.

Không giống như các nhóm ransomware khác, tác nhân tội phạm mạng không sử dụng phần mềm độc hại mã hóa tệp được phát triển nội bộ. Thay vào đó, nó được biết là triển khai các phần mềm khóa của bên thứ ba như Hello Kitty, Zeppelin và RedAlert ransomware trong các cuộc tấn công của chúng.

Theo SentinelOne, các dấu hiệu cho thấy tác nhân đe dọa đằng sau ransomware mang nhãn hiệu tùy chỉnh cũng đang bán các tải trọng tương tự cho các nhóm hack khác dựa trên những điểm tương đồng rộng rãi của PolyVice với các chủng ransomware Chily và SunnyDay.

Điều này có nghĩa là “Locker-as-a-Service” được cung cấp bởi một tác nhân đe dọa không xác định dưới dạng trình tạo cho phép người mua tùy chỉnh tải trọng của họ, bao gồm phần mở rộng tệp được mã hóa, tên tệp ghi chú đòi tiền chuộc, nội dung ghi chú đòi tiền chuộc và văn bản hình nền, trong số những thứ khác.

Sự thay đổi từ Zeppelin có thể đã được thúc đẩy bởi việc phát hiện ra các điểm yếu trong thuật toán mã hóa của nó, cho phép các nhà nghiên cứu tại công ty an ninh mạng Unit221b nghĩ ra một bộ giải mã vào tháng 2 năm 2020.

Bên cạnh việc triển khai sơ đồ mã hóa kết hợp kết hợp mã hóa đối xứng và bất đối xứng để mã hóa an toàn các tệp, PolyVice cũng sử dụng mã hóa một phần và đa luồng để tăng tốc quá trình.

Điều đáng chú ý là mã độc tống tiền Royal được phát hiện gần đây sử dụng các chiến thuật tương tự nhằm trốn tránh các biện pháp phòng thủ chống phần mềm độc hại, Cybereason đã tiết lộ vào tuần trước.

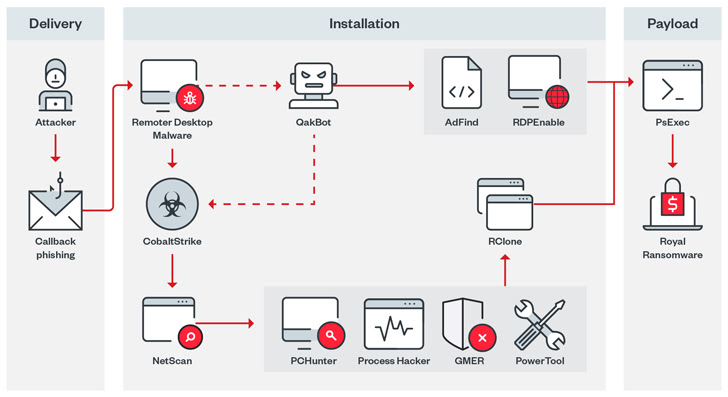

Royal, có nguồn gốc từ hoạt động ransomware Conti hiện không còn tồn tại, cũng đã được quan sát thấy sử dụng lừa đảo gọi lại (hoặc tấn công theo định hướng qua điện thoại) để lừa nạn nhân cài đặt phần mềm máy tính từ xa để truy cập ban đầu.

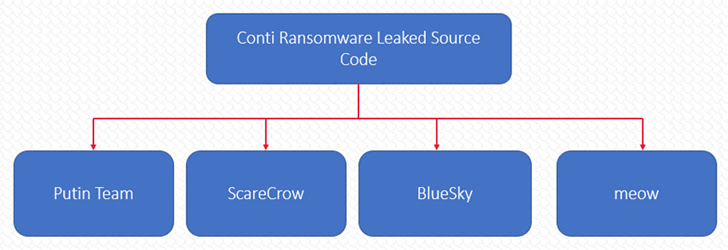

Trong khi đó, vụ rò rỉ mã nguồn Conti vào đầu năm nay đã tạo ra một số chủng ransomware mới như Putin Team, ScareCrow, BlueSky và Meow, Cyble tiết lộ, nhấn mạnh cách những vụ rò rỉ như vậy giúp các tác nhân đe dọa tung ra các mã độc khác dễ dàng hơn. nhánh với mức đầu tư tối thiểu.

Cocomazzi cho biết: “Hệ sinh thái ransomware không ngừng phát triển, với xu hướng siêu chuyên môn hóa và thuê ngoài liên tục phát triển, đồng thời cho biết thêm rằng nó “là mối đe dọa đáng kể đối với các tổ chức vì nó cho phép phổ biến các cuộc tấn công ransomware tinh vi”.