Ngày 18 tháng 7 năm 2023THNPhần mềm độc hại / Tấn công mạng

Một tác nhân đe dọa không xác định đã xâm phạm một ứng dụng được sử dụng bởi nhiều thực thể ở Pakistan để cung cấp ShadowPad, sản phẩm kế thừa của cửa hậu PlugX thường được liên kết với các nhóm tin tặc Trung Quốc.

Theo Trend Micro, các mục tiêu bao gồm một cơ quan chính phủ Pakistan, một ngân hàng khu vực công và một nhà cung cấp dịch vụ viễn thông. Các ca lây nhiễm diễn ra từ giữa tháng 2 năm 2022 đến tháng 9 năm 2022.

Công ty an ninh mạng cho biết vụ việc có thể là kết quả của một cuộc tấn công chuỗi cung ứng, trong đó một phần mềm hợp pháp được các mục tiêu quan tâm sử dụng bị trojan hóa để triển khai phần mềm độc hại có khả năng thu thập thông tin nhạy cảm từ các hệ thống bị xâm nhập.

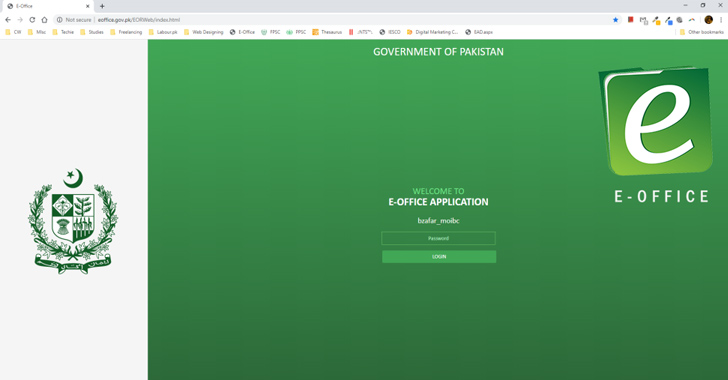

Chuỗi tấn công có dạng một trình cài đặt độc hại cho E-Office, một ứng dụng được phát triển bởi Ủy ban công nghệ Thông tin Quốc gia (NITB) của Pakistan để giúp các cơ quan chính phủ không cần giấy tờ.

Hiện vẫn chưa rõ bằng cách nào trình cài đặt E-Office cửa sau được gửi đến các mục tiêu. Điều đó nói rằng, cho đến nay không có bằng chứng nào cho thấy môi trường xây dựng của cơ quan chính phủ Pakistan được đề cập đã bị xâm phạm.

Điều này làm tăng khả năng tác nhân đe dọa đã lấy được trình cài đặt hợp pháp và giả mạo nó để chứa phần mềm độc hại, sau đó dụ nạn nhân chạy phiên bản trojan hóa thông qua các cuộc tấn công kỹ thuật xã hội.

“Ba tệp đã được thêm vào trình cài đặt MSI hợp pháp: Telerik.Windows.Data.Validation.dll, mscoree.dll và mscoree.dll.dat,” nhà nghiên cứu Daniel Lunghi của Trend Micro cho biết trong một phân tích cập nhật được công bố hôm nay.

Telerik.Windows.Data.Validation.dll là một tệp applaunch.exe hợp lệ được ký bởi Microsoft, tệp này dễ bị tải bên DLL và được sử dụng để tải mscoree.dll, sau đó tải mscoree.dll.dat, ShadowPad khối hàng.

Trend Micro cho biết các kỹ thuật che giấu dữ liệu được sử dụng để che giấu DLL và phần mềm độc hại giai đoạn cuối đã được giải mã là sự phát triển của một phương pháp mà trước đó Positive Technologies đã vạch trần vào tháng 1 năm 2021 liên quan đến chiến dịch gián điệp mạng của Trung Quốc do nhóm Winnti (hay còn gọi là APT41) thực hiện.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Bên cạnh ShadowPad, các hoạt động hậu khai thác đã kéo theo việc sử dụng Mimikatz để kết xuất mật khẩu và thông tin xác thực khỏi bộ nhớ.

Việc quy kết một tác nhân đe dọa đã biết đã bị cản trở do thiếu bằng chứng, mặc dù công ty an ninh mạng cho biết họ đã phát hiện ra các mẫu phần mềm độc hại như Deed RAT, được quy cho tác nhân đe dọa Space Pirates (hoặc Webworm).

“Toàn bộ chiến dịch này là kết quả của một tác nhân đe dọa rất có khả năng đã tìm cách truy xuất và sửa đổi trình cài đặt của một ứng dụng chính phủ để xâm phạm ít nhất ba mục tiêu nhạy cảm”, Lunghi nói.

“Thực tế là kẻ đe dọa có quyền truy cập vào phiên bản ShadowPad gần đây có khả năng liên kết nó với mối quan hệ của các kẻ đe dọa Trung Quốc, mặc dù chúng tôi không thể tự tin chỉ ra một nhóm cụ thể.”