Hai tuần sau khi xuất hiện thông tin chi tiết về một chủng loại xóa dữ liệu thứ hai được cung cấp trong các cuộc tấn công chống lại Ukraine, một phần mềm độc hại phá hoại khác đã được phát hiện trong bối cảnh Nga tiếp tục xâm lược quân sự vào nước này.

Công ty an ninh mạng của Slovakia ESET được mệnh danh là cái gạt nước thứ ba “CaddyWiper“mà nó cho biết họ quan sát thấy lần đầu tiên vào ngày 14 tháng 3 vào khoảng 9:38 sáng UTC. Siêu dữ liệu được liên kết với tệp thực thi (” caddy.exe “) cho thấy rằng phần mềm độc hại đã được biên dịch lúc 7:19 sáng UTC, hơn hai giờ trước triển khai của nó.

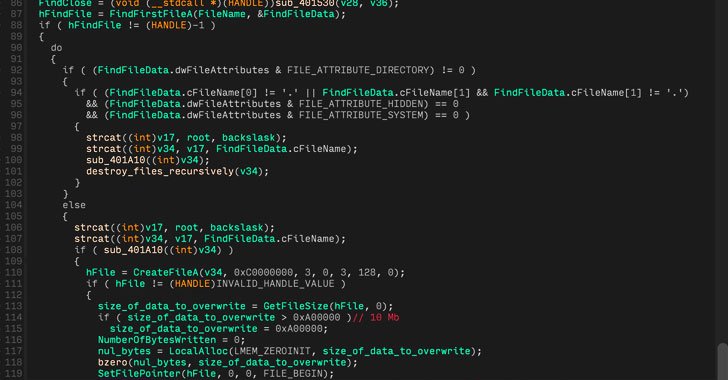

“Phần mềm độc hại mới này xóa dữ liệu người dùng và thông tin phân vùng khỏi các ổ đĩa đính kèm”, công ty cho biết trong một luồng tweet. “Phép đo từ xa của ESET cho thấy nó đã được nhìn thấy trên vài chục hệ thống trong một số tổ chức hạn chế.”

CaddyWiper đáng chú ý vì nó không có bất kỳ điểm tương đồng nào với các cần gạt nước được phát hiện trước đây ở Ukraine, bao gồm HermeticWiper (hay còn gọi là FoxBlade hoặc KillDisk) và IsaacWiper (hay còn gọi là Lasainraw), hai trong số đó đã được triển khai trong các hệ thống thuộc chính phủ và thương mại các thực thể.

Không giống như CaddyWiper, cả hai họ phần mềm độc hại HermeticWiper và IsaacWiper được cho là đã được phát triển trong nhiều tháng trước khi phát hành, với các mẫu lâu đời nhất được biết được biên soạn lần lượt vào ngày 28 tháng 12 và ngày 19 tháng 10 năm 2021.

Tuy nhiên, wiper mới được phát hiện có một điểm trùng lặp về chiến thuật với HermeticWiper ở chỗ phần mềm độc hại, trong một trường hợp, được triển khai thông qua bộ điều khiển miền Windows, cho thấy rằng những kẻ tấn công đã chiếm quyền kiểm soát máy chủ Active Directory.

“Điều thú vị là CaddyWiper tránh phá hủy dữ liệu trên bộ điều khiển miền”, công ty cho biết. “Đây có lẽ là một cách để những kẻ tấn công giữ quyền truy cập vào bên trong tổ chức trong khi vẫn gây rối hoạt động.”

Microsoft, công ty đã gán các cuộc tấn công HermeticWiper cho một cụm mối đe dọa được theo dõi là DEV-0665, cho biết “mục tiêu dự kiến của các cuộc tấn công này là làm gián đoạn, suy thoái và phá hủy các tài nguyên được nhắm mục tiêu” trong nước.

Sự phát triển cũng đến khi tội phạm mạng lợi dụng cơ hội và ngày càng gia tăng xung đột để thiết kế các chiêu trò lừa đảo, bao gồm các chủ đề hỗ trợ nhân đạo và các hình thức gây quỹ khác nhau, để cung cấp nhiều loại backdoor như Remcos.

Các nhà nghiên cứu của Cisco Talos cho biết: “Mối quan tâm toàn cầu về cuộc chiến đang diễn ra ở Ukraine khiến nó trở thành một sự kiện tin tức thuận tiện và hiệu quả cho tội phạm mạng khai thác”. “Nếu một chủ đề thu hút nào đó sẽ làm tăng khả năng nạn nhân tiềm năng cài đặt payload của họ, họ sẽ sử dụng nó.”

Nhưng không chỉ Ukraine đang ở cuối các cuộc tấn công gạt nước. Tuần trước, công ty an ninh mạng Trend Micro đã tiết lộ thông tin chi tiết về công cụ xóa sổ dựa trên .NET có tên RURansom đã nhắm mục tiêu độc quyền vào các thực thể ở Nga bằng cách mã hóa các tệp bằng một khóa mật mã được tạo ngẫu nhiên.

Các nhà nghiên cứu lưu ý: “Các khóa là duy nhất cho mỗi tệp được mã hóa và không được lưu trữ ở bất kỳ đâu, khiến việc mã hóa không thể đảo ngược và đánh dấu phần mềm độc hại là một trình gạt mưa chứ không phải là một biến thể của ransomware”, các nhà nghiên cứu lưu ý.

.