Lỗ hổng bỏ qua tính năng bảo mật đã được phát hiện trong ba bộ tải khởi động Giao diện phần mềm cơ sở mở rộng hợp nhất (UEFI) của bên thứ ba đã ký cho phép bỏ qua tính năng Khởi động an toàn UEFI.

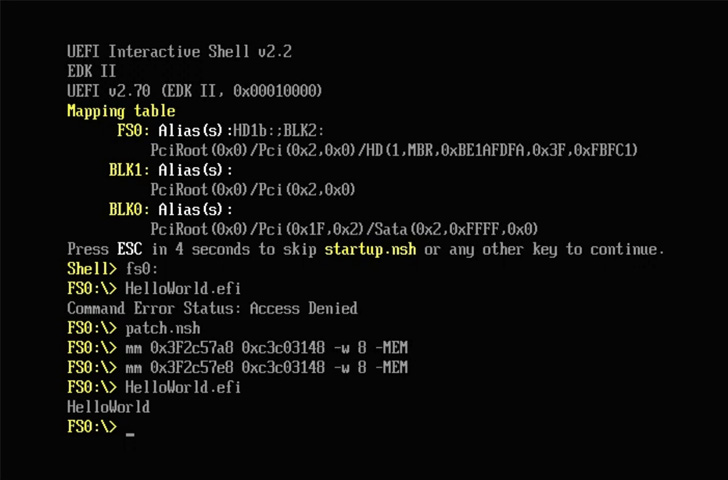

Công ty bảo mật phần cứng Eclypsium cho biết: “Những lỗ hổng này có thể bị khai thác bằng cách gắn Phân vùng hệ thống EFI và thay thế bộ nạp khởi động hiện có bằng bộ nạp dễ bị tấn công hoặc sửa đổi một biến UEFI để tải bộ tải dễ bị tấn công thay vì biến hiện có”, công ty bảo mật phần cứng Eclypsium cho biết trong một báo cáo được chia sẻ với The Tin tặc.

Các bộ nạp khởi động dành riêng cho nhà cung cấp sau đây, đã được Microsoft ký và xác thực, đã bị phát hiện dễ bị bỏ qua và đã được vá như một phần của bản cập nhật Patch Tuesday của gã khổng lồ công nghệ được phát hành trong tuần này –

Secure Boot là một tiêu chuẩn bảo mật được thiết kế để ngăn các chương trình độc hại tải khi máy tính khởi động (khởi động) và đảm bảo chỉ khởi chạy phần mềm được Nhà sản xuất thiết bị gốc (OEM) tin cậy.

Nói cách khác, việc khai thác thành công các lỗ hổng có thể cho phép kẻ thù phá vỡ hàng rào bảo vệ khi khởi động và thực thi mã không dấu tùy ý trong quá trình khởi động.

Điều này có thể gây ra những tác động mạnh hơn nữa, cho phép kẻ xấu có quyền truy cập cố định và thiết lập sự bền bỉ trên máy chủ lưu trữ theo cách có thể tồn tại khi cài đặt lại hệ điều hành và thay thế ổ cứng, chưa kể đến việc bỏ qua hoàn toàn sự phát hiện của phần mềm bảo mật.

Gọi CVE-2022-34302 là “tàng hình hơn nhiều”, Eclypsium lưu ý rằng lỗ hổng New Horizon Datasys không chỉ đơn giản để khai thác trong tự nhiên mà còn có thể “kích hoạt các hành vi trốn tránh phức tạp hơn như vô hiệu hóa các trình xử lý bảo mật.”

Ví dụ, các trình xử lý bảo mật có thể bao gồm các phép đo Mô-đun nền tảng đáng tin cậy (TPM) và kiểm tra chữ ký, các nhà nghiên cứu Mickey Shkatov và Jesse Michael của Eclypsium cho biết.

Cần lưu ý rằng việc khai thác các lỗ hổng này yêu cầu kẻ tấn công phải có đặc quyền của quản trị viên, mặc dù việc giành được đặc quyền cục bộ không phải là không thể vượt qua.

Các nhà nghiên cứu kết luận: “Giống như BootHole, những lỗ hổng này làm nổi bật những thách thức trong việc đảm bảo tính toàn vẹn khi khởi động của các thiết bị dựa vào chuỗi cung ứng phức tạp gồm các nhà cung cấp và mã làm việc cùng nhau,” các nhà nghiên cứu kết luận và nói thêm rằng “những vấn đề này làm nổi bật cách các lỗ hổng đơn giản trong mã của bên thứ ba có thể phá hoại toàn bộ quá trình. “

.