Nhà sản xuất máy tính Lenovo đã giải quyết một bộ ba thiếu sót khác trong phần sụn Giao diện Phần mềm Mở rộng Hợp nhất (UEFI) ảnh hưởng đến một số thiết bị Yoga, IdeaPad và ThinkBook.

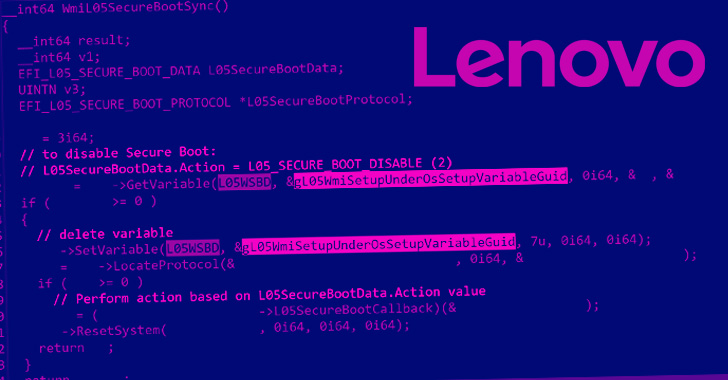

“Các lỗ hổng cho phép vô hiệu hóa UEFI Secure Boot hoặc khôi phục cơ sở dữ liệu Secure Boot mặc định của nhà sản xuất (bao gồm dbx): tất cả chỉ đơn giản là từ một hệ điều hành”, công ty an ninh mạng ESET của Slovakia giải thích trong một loạt các tweet.

UEFI đề cập đến phần mềm hoạt động như một giao diện giữa hệ điều hành và phần sụn được nhúng trong phần cứng của thiết bị. Bởi vì UEFI chịu trách nhiệm khởi chạy hệ điều hành khi thiết bị được bật nguồn, nó đã làm cho công nghệ trở thành một lựa chọn hấp dẫn cho các tác nhân đe dọa tìm cách thả phần mềm độc hại khó phát hiện và loại bỏ.

Nhìn dưới góc độ đó, các lỗ hổng, được theo dõi là CVE-2022-3430, CVE-2022-3431 và CVE-2022-3432, có thể bị kẻ thù lợi dụng để tắt Secure Boot, một cơ chế bảo mật được thiết kế để ngăn chặn các chương trình độc hại khỏi tải trong quá trình khởi động.

Lời khuyên của Lenovo mô tả các lỗ hổng như sau:

CVE-2022-3430: Một lỗ hổng tiềm ẩn trong trình điều khiển Thiết lập WMI trên một số thiết bị Lenovo Notebook của người tiêu dùng có thể cho phép kẻ tấn công có đặc quyền nâng cao sửa đổi cài đặt Khởi động an toàn bằng cách sửa đổi một biến NVRAM.

CVE-2022-3431: Một lỗ hổng tiềm ẩn trong trình điều khiển được sử dụng trong quá trình sản xuất trên một số thiết bị Lenovo Notebook của người tiêu dùng bị vô hiệu hóa do nhầm lẫn có thể cho phép kẻ tấn công có đặc quyền nâng cao sửa đổi cài đặt Khởi động an toàn bằng cách sửa đổi một biến NVRAM.

CVE-2022-3432: Một lỗ hổng tiềm ẩn trong trình điều khiển được sử dụng trong quá trình sản xuất trên IdeaPad Y700-14ISK bị vô hiệu hóa do nhầm lẫn có thể cho phép kẻ tấn công có đặc quyền nâng cao sửa đổi cài đặt Khởi động an toàn bằng cách sửa đổi một biến NVRAM.

Nói cách khác, việc vô hiệu hóa Khởi động an toàn UEFI giúp các tác nhân đe dọa có thể thực thi các bộ tải khởi động giả mạo, cấp cho những kẻ tấn công đặc quyền truy cập vào các máy chủ bị xâm phạm.

ESET cho biết các lỗ hổng không phải do mã nguồn mất hiệu lực, mà là do “các trình điều khiển chỉ được sử dụng trong quá trình sản xuất nhưng đã được đưa vào sản xuất một cách nhầm lẫn.”

bản cập nhật mới nhất đánh dấu lần thứ ba Lenovo tiến hành vá các lỗi trong phần sụn UEFI của mình, tất cả đều được nhà nghiên cứu Martin Smolár của ESET phát hiện và báo cáo.

Trong khi nhóm vấn đề đầu tiên (CVE-2021-3970, CVE-2021-3971 và CVE-2021-3972) có thể cho phép các tác nhân xấu triển khai và thực hiện cấy ghép phần sụn trên các thiết bị bị ảnh hưởng, thì đợt thứ hai (CVE-2022- 1890, CVE-2022-1891 và CVE-2022-1892) có thể được vũ khí hóa để thực thi mã tùy ý và vô hiệu hóa các tính năng bảo mật.

Lenovo cho biết họ không có ý định phát hành các bản sửa lỗi cho CVE-2022-3432 do thực tế là mô hình được đề cập đã đến cuối vòng đời (EoL). Người dùng của các thiết bị bị ảnh hưởng khác được khuyến nghị cập nhật chương trình cơ sở của họ lên phiên bản mới nhất.