Ngày 16 tháng 2 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

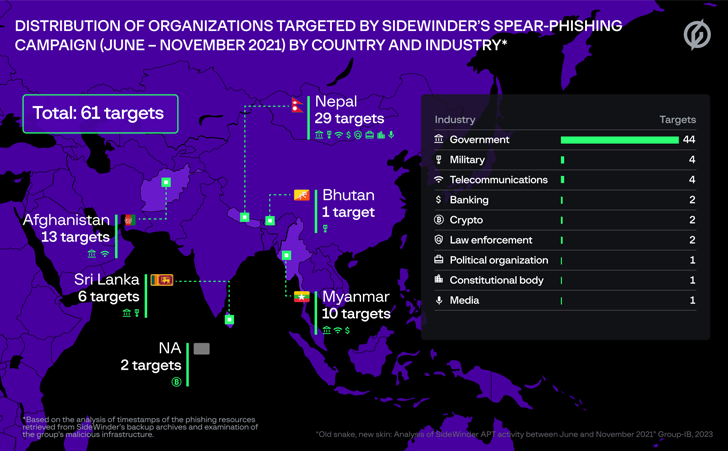

sung mãn BênWinder nhóm đã được quy là tác nhân quốc gia đứng sau các cuộc tấn công đã cố gắng chống lại 61 thực thể ở Afghanistan, Bhutan, Myanmar, Nepal và Sri Lanka trong khoảng thời gian từ tháng 6 đến tháng 11 năm 2021.

Theo một báo cáo đầy đủ do Group-IB công bố, các mục tiêu bao gồm chính phủ, quân đội, cơ quan thực thi pháp luật, ngân hàng và các tổ chức khác, đồng thời cũng tìm thấy mối liên hệ giữa kẻ thù và hai nhóm xâm nhập khác được theo dõi là Baby Elephant và DoNot Team.

SideWinder còn được gọi là APT-C-17, Hardcore Nationalist (HN2), Rattlesnake, Razor Tiger và T-APT4. Nó bị nghi ngờ có nguồn gốc từ Ấn Độ, mặc dù Kaspersky vào năm 2022 đã lưu ý rằng quy kết này không còn mang tính quyết định nữa.

Nhóm này có liên quan đến không dưới 1.000 cuộc tấn công nhằm vào các tổ chức chính phủ ở khu vực Châu Á – Thái Bình Dương kể từ tháng 4 năm 2020, theo một báo cáo từ công ty an ninh mạng của Nga vào đầu năm ngoái.

Trong số 61 mục tiêu tiềm năng do Group-IB biên soạn, 29 trong số đó nằm ở Nepal, 13 ở Afghanistan, 10 ở Myanmar, 6 ở Sri Lanka và một ở Bhutan.

Các chuỗi tấn công điển hình do kẻ thù thực hiện bắt đầu bằng các email lừa đảo trực tuyến có chứa tệp đính kèm hoặc URL bị mắc kẹt hướng nạn nhân đến một tải trọng trung gian được sử dụng để loại bỏ phần mềm độc hại ở giai đoạn cuối.

SideWinder cũng được cho là đã thêm một loạt công cụ mới vào hoạt động của nó, bao gồm một trojan truy cập từ xa và một trình đánh cắp thông tin được viết bằng Python có khả năng lấy cắp dữ liệu nhạy cảm được lưu trữ trong máy tính của nạn nhân thông qua Telegram.

Group-IB cho biết: “Những kẻ tấn công nâng cao đã bắt đầu ưa chuộng Telegram hơn các máy chủ điều khiển và chỉ huy truyền thống do sự tiện lợi của nó”.

Công ty có trụ sở tại Singapore cho biết thêm rằng họ đã phát hiện ra bằng chứng buộc tác nhân này vào một cuộc tấn công năm 2020 nhằm vào chính phủ Maldives, bên cạnh việc thiết lập cơ sở hạ tầng và sự chồng chéo chiến thuật giữa SideWinder, Baby Elephant và DoNot Team.

Mặc dù Nhóm DoNot được biết là có quan tâm đến Bangladesh, Ấn Độ, Nepal, Pakistan và Sri Lanka, nhưng Baby Elephant lần đầu tiên được ghi nhận bởi công ty an ninh mạng Trung Quốc Antiy Labs vào năm 2021 như một mối đe dọa dai dẳng nâng cao từ Ấn Độ nhắm vào các cơ quan chính phủ và quốc phòng ở Trung Quốc và Pa-ki-xtan.

“Kể từ năm 2017, số lượng các cuộc tấn công của ‘Voi con' đã tăng gấp đôi mỗi năm, các phương pháp và nguồn lực tấn công dần trở nên phong phú hơn và mục tiêu đã bắt đầu bao phủ nhiều khu vực hơn ở Nam Á”, công ty này cho biết. hãng truyền thông nhà nước Global Times vào thời điểm đó.

Ngoài ra, những điểm tương đồng về mã nguồn đã được phát hiện giữa SideWinder cũng như những mã được sử dụng bởi các nhóm khác tập trung vào Nam Á, chẳng hạn như Bộ lạc trong suốt, Patchwork (còn gọi là Hangover) và Nhóm DoNot.

Group-IB cho biết: “Thông tin này cho thấy các tác nhân đe dọa do nhà nước tài trợ sẵn sàng mượn các công cụ của nhau và điều chỉnh chúng theo nhu cầu của họ”.

Khả năng liên tục tinh chỉnh bộ công cụ của tác nhân đe dọa dựa trên các ưu tiên đang phát triển của tác nhân đe dọa khiến nó trở thành tác nhân đặc biệt nguy hiểm hoạt động trong lĩnh vực gián điệp.

“Nhóm rõ ràng có nguồn tài chính đáng kể và rất có thể được nhà nước tài trợ, vì SideWinder đã có thể hoạt động trong một thời gian dài, phát triển các công cụ mới và duy trì cơ sở hạ tầng mạng khá lớn.”