Một nhóm mối đe dọa dai dẳng nâng cao (APT) “hung hăng” được gọi là sidewinder có liên quan đến hơn 1.000 cuộc tấn công mới kể từ tháng 4 năm 2020.

Công ty an ninh mạng Kaspersky cho biết: “Một số đặc điểm chính của tác nhân gây ra mối đe dọa này làm cho nó nổi bật so với những kẻ khác, đó là số lượng tuyệt đối, tần suất cao và sự dai dẳng của các cuộc tấn công cũng như bộ sưu tập lớn các thành phần độc hại được mã hóa và làm rối tung được sử dụng trong hoạt động của chúng” cho biết trong một báo cáo được trình bày tại Black Hat Asia vào tháng này.

SideWinder, còn được gọi là Rattlesnake hoặc T-APT-04, được cho là đã hoạt động ít nhất từ năm 2012 với thành tích nhắm mục tiêu vào các công ty quân sự, quốc phòng, hàng không, CNTT và các công ty hợp pháp ở các nước Trung Á như Afghanistan, Bangladesh, Nepal và Pakistan.

Báo cáo xu hướng APT của Kaspersky cho Q1 2022 được công bố vào cuối tháng trước tiết lộ rằng kẻ đe dọa đang tích cực mở rộng địa lý của các mục tiêu ngoài hồ sơ nạn nhân của nó sang các quốc gia và khu vực khác, bao gồm cả Singapore.

SideWinder cũng bị phát hiện lợi dụng cuộc chiến tranh Nga-Ukraine đang diễn ra để làm mồi nhử trong các chiến dịch lừa đảo nhằm phát tán phần mềm độc hại và đánh cắp thông tin nhạy cảm.

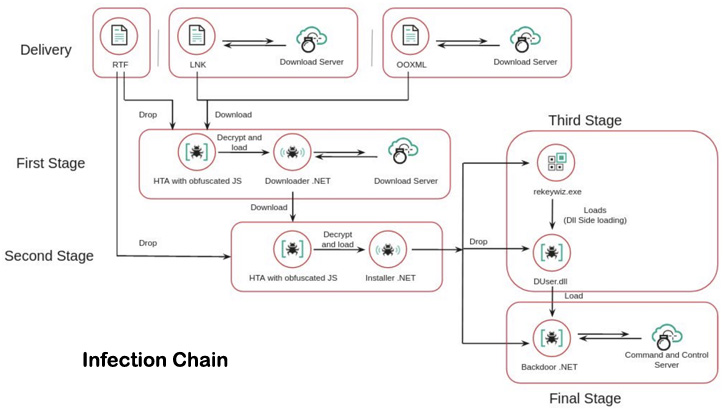

Chuỗi lây nhiễm của tập thể đối thủ đáng chú ý là đã kết hợp các tài liệu bị gian lận phần mềm độc hại lợi dụng lỗ hổng mã từ xa trong thành phần Trình chỉnh sửa phương trình của Microsoft Office (CVE-2017-11882) để triển khai các tải trọng độc hại trên các hệ thống bị xâm nhập.

Hơn nữa, bộ công cụ của SideWinder sử dụng một số quy trình giải mã phức tạp, mã hóa bằng các khóa duy nhất cho mỗi tệp độc hại, phần mềm độc hại nhiều lớp và chia các chuỗi cơ sở hạ tầng lệnh và kiểm soát (C2) thành các thành phần phần mềm độc hại khác nhau.

Trình tự lây nhiễm ba giai đoạn bắt đầu với việc các tài liệu giả mạo giảm tải ứng dụng HTML (HTA), sau đó tải mô-đun dựa trên .NET để cài đặt thành phần HTA giai đoạn hai được thiết kế để triển khai trình cài đặt dựa trên .NET.

Trình cài đặt này, trong giai đoạn tiếp theo, chịu trách nhiệm thiết lập tính ổn định trên máy chủ và tải cửa sau cuối cùng vào bộ nhớ. Về phần mình, thiết bị cấy ghép có khả năng thu thập các tệp quan tâm cũng như thông tin hệ thống, trong số những tệp khác.

Không ít hơn 400 tên miền và tên miền phụ đã được kẻ đe dọa sử dụng trong hai năm qua. Để thêm một lớp ẩn bổ sung, các URL được sử dụng cho miền C2 được chia thành hai phần, phần đầu tiên được bao gồm trong trình cài đặt .NET và phần sau được mã hóa bên trong mô-đun HTA giai đoạn hai.

Noushin Shabab của Kaspersky cho biết: “Kẻ gây ra mối đe dọa này có mức độ tinh vi tương đối cao khi sử dụng các vectơ lây nhiễm khác nhau và các kỹ thuật tấn công tiên tiến”, Noushin Shabab của Kaspersky cho biết, đồng thời kêu gọi các tổ chức sử dụng các phiên bản cập nhật của Microsoft Office để giảm thiểu các cuộc tấn công như vậy.

.