Ngày 02 tháng 3 năm 2023Ravie LakshmananBảo mật phần mềm / CodingSec

Một gói Python độc hại được tải lên Python Package Index (PyPI) đã được phát hiện có chứa một trojan đánh cắp thông tin đầy đủ tính năng và truy cập từ xa.

Gói, được đặt tên người đánh lừa màu sắcđược xác định bởi nhóm Cyber Threat Intelligence của Kroll, với công ty gọi phần mềm độc hại là Mù màu.

“Phần mềm độc hại ‘Color-Blind' chỉ ra việc dân chủ hóa tội phạm mạng có thể dẫn đến bối cảnh mối đe dọa tăng cường, vì nhiều biến thể có thể được sinh ra từ mã có nguồn gốc từ những người khác”, Dave Truman và George Glass của các nhà nghiên cứu Kroll cho biết trong một báo cáo được chia sẻ với The Tin tặc.

colorfool, giống như các mô-đun Python lừa đảo khác được phát hiện trong những tháng gần đây, che giấu mã độc hại của nó trong tập lệnh thiết lập, tập lệnh này trỏ đến một tải trọng lưu trữ ZIP được lưu trữ trên Discord.

Tệp chứa tập lệnh Python (code.py) đi kèm với các mô-đun khác nhau được thiết kế để ghi lại các lần gõ phím, đánh cắp cookie và thậm chí vô hiệu hóa phần mềm bảo mật.

Phần mềm độc hại, ngoài việc thực hiện các kiểm tra trốn tránh phòng thủ để xác định xem nó có đang được thực thi trong hộp cát hay không, còn thiết lập tính bền vững bằng tập lệnh Visual Basic và sử dụng chuyển[.]sh để lọc dữ liệu.

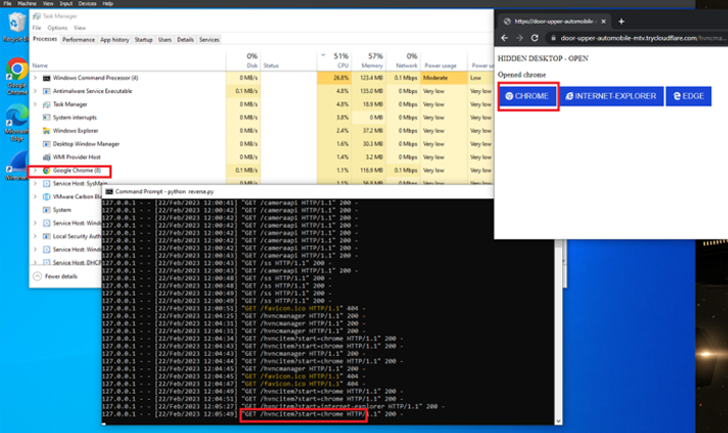

Các nhà nghiên cứu cho biết: “Là một phương pháp điều khiển từ xa, phần mềm độc hại khởi động ứng dụng web Flask, ứng dụng này có thể truy cập internet thông qua tiện ích đường hầm ngược của Cloudflare ‘cloudflared', bỏ qua mọi quy tắc tường lửa gửi đến”.

Việc sử dụng các đường hầm Cloudflare phản ánh một chiến dịch khác đã được Phylum tiết lộ vào tháng trước, chiến dịch này đã sử dụng sáu gói gian lận để phân phối một kẻ đánh cắp kiêm RAT có tên là powerRAT.

Trojan có tính năng phong phú và có khả năng thu thập mật khẩu, chấm dứt ứng dụng, chụp ảnh màn hình, ghi lại các lần gõ phím, mở các trang web tùy ý trên trình duyệt, thực thi lệnh, thu thập dữ liệu ví tiền điện tử và thậm chí rình mò nạn nhân thông qua camera web.

Phát hiện này được đưa ra khi các tác nhân đe dọa đang tận dụng mã nguồn được liên kết với trình đánh cắp W4SP để tạo ra các phiên bản sao chép được phân phối qua các gói Python như ratebypass, imagesolverpy và 3m-promo-gen-api.

Hơn nữa, Phylum đã phát hiện ra ba gói khác – được gọi là pycolured, pycolurate và colurful – đã được sử dụng để phân phối một trojan truy cập từ xa dựa trên Go được gọi là Spark.

Ngoài các cuộc tấn công nhắm vào PyPI, công ty bảo mật chuỗi cung ứng phần mềm cũng tiết lộ chi tiết về một chiến dịch tấn công lớn trong đó các tác nhân đe dọa không xác định đã xuất bản tới 1.138 gói để triển khai tệp thực thi Rust, sau đó được sử dụng để loại bỏ các tệp nhị phân phần mềm độc hại bổ sung.

Nhóm nghiên cứu Phylum cho biết: “Đề xuất rủi ro/phần thưởng dành cho những kẻ tấn công rất xứng đáng với thời gian và công sức tương đối nhỏ, nếu chúng có thể hạ cánh thành công với một chiếc ví tiền điện tử béo bở”.

“Và việc mất một vài bitcoin chẳng là gì so với thiệt hại tiềm tàng do mất khóa SSH của nhà phát triển trong một doanh nghiệp lớn chẳng hạn như tập đoàn hoặc chính phủ.”