HelpSystems, công ty đứng sau nền tảng phần mềm Cobalt Strike, đã phát hành bản cập nhật bảo mật ngoài băng tần để giải quyết lỗ hổng thực thi mã từ xa có thể cho phép kẻ tấn công chiếm quyền kiểm soát các hệ thống được nhắm mục tiêu.

Cobalt Strike là một khuôn khổ đội đỏ thương mại chủ yếu được sử dụng để mô phỏng đối thủ, nhưng các phiên bản bẻ khóa của phần mềm đã bị lạm dụng tích cực bởi các nhà khai thác ransomware và các nhóm đe dọa liên tục nâng cao (APT) tập trung vào hoạt động gián điệp.

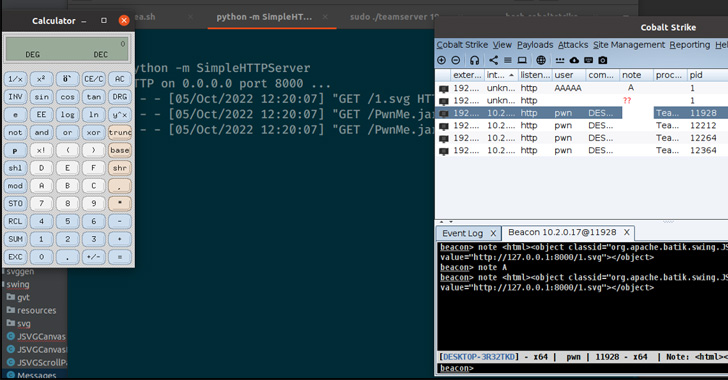

Công cụ sau khai thác bao gồm một máy chủ nhóm, có chức năng như một thành phần lệnh và kiểm soát (C2) và một đèn hiệu, phần mềm độc hại mặc định được sử dụng để tạo kết nối với máy chủ nhóm và giảm tải trọng ở giai đoạn tiếp theo.

Vấn đề, được theo dõi là CVE-2022-42948ảnh hưởng đến phiên bản Cobalt Strike 4.7.1 và bắt nguồn từ một bản vá chưa hoàn thiện được phát hành vào ngày 20 tháng 9 năm 2022, để khắc phục lỗ hổng cross-site scripting (XSS) (CVE-2022-39197) có thể dẫn đến thực thi mã từ xa.

Các nhà nghiên cứu Rio Sherri và Ruben Boonen của IBM X-Force cho biết: “Lỗ hổng XSS có thể được kích hoạt bằng cách thao tác với một số trường đầu vào UI phía máy khách, bằng cách mô phỏng đăng ký cấy ghép Cobalt Strike hoặc bằng cách nối một mô cấy Cobalt Strike chạy trên máy chủ” trong một bài viết.

Tuy nhiên, người ta thấy rằng thực thi mã từ xa có thể được kích hoạt trong các trường hợp cụ thể bằng cách sử dụng khung Java Swing, bộ công cụ giao diện người dùng đồ họa được sử dụng để thiết kế Cobalt Strike.

“Một số thành phần trong Java Swing sẽ tự động diễn giải bất kỳ văn bản nào dưới dạng nội dung HTML nếu nó bắt đầu bằng “, Greg Darwin, giám đốc phát triển phần mềm tại HelpSystems, giải thích trong một bài đăng. “Vô hiệu hóa phân tích cú pháp tự động các thẻ html trên toàn bộ ứng dụng khách là đủ để giảm thiểu hành vi này.”

Điều này có nghĩa là tác nhân độc hại có thể khai thác hành vi này bằng thẻ HTML

Các nhà nghiên cứu của IBM cho biết: “Cần lưu ý rằng đây là một phương thức khai thác rất mạnh mẽ,” các nhà nghiên cứu của IBM cho biết thêm rằng nó có thể được sử dụng để “xây dựng một tải trọng đa nền tảng đầy đủ tính năng có thể thực thi mã trên máy của người dùng bất kể điều hành hương vị hoặc kiến trúc hệ thống. “

Các phát hiện được đưa ra chỉ hơn một tuần sau khi Bộ Y tế và Dịch vụ Nhân sinh Hoa Kỳ (HHS) cảnh báo về việc tiếp tục vũ khí hóa các công cụ hợp pháp như Cobalt Strike trong các cuộc tấn công nhằm vào lĩnh vực chăm sóc sức khỏe.