Phân tích mới nhất về phần mềm độc hại gạt nước nhắm mục tiêu vào hàng chục cơ quan Ukraine vào đầu tháng này đã tiết lộ “điểm tương đồng chiến lược” với phần mềm độc hại NotPetya đã được tung ra nhằm vào cơ sở hạ tầng của đất nước và các nơi khác vào năm 2017.

Phần mềm độc hại, có tên whispergate, được phát hiện bởi Microsoft vào tuần trước, cho biết họ đã quan sát thấy chiến dịch mạng phá hoại nhắm vào các tổ chức chính phủ, phi lợi nhuận và công nghệ thông tin trong nước, quy cho các cuộc xâm nhập là một cụm mối đe dọa mới nổi có tên mã “DEV-0586. “

“Mặc dù WhisperGate có một số điểm tương đồng về mặt chiến lược với công cụ gạt nước khét tiếng NotPetya đã tấn công các thực thể Ukraina vào năm 2017, bao gồm việc giả dạng ransomware và nhắm mục tiêu và phá hủy bản ghi khởi động chính (MBR) thay vì mã hóa nó, nhưng đáng chú ý là nó có nhiều thành phần hơn được thiết kế để gây thêm thiệt hại. “Cisco Talos cho biết trong một báo cáo chi tiết các nỗ lực ứng phó của mình.

Tuyên bố rằng thông tin đăng nhập bị đánh cắp có khả năng được sử dụng trong cuộc tấn công, công ty an ninh mạng cũng chỉ ra rằng kẻ đe dọa đã truy cập vào một số mạng nạn nhân trước vài tháng trước khi vụ xâm nhập diễn ra, một dấu hiệu cổ điển của các cuộc tấn công APT tinh vi.

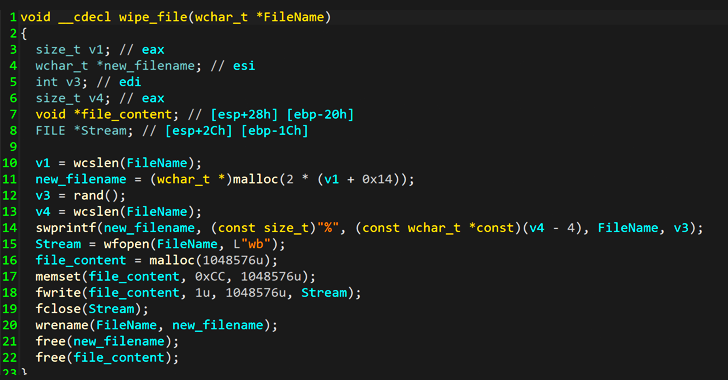

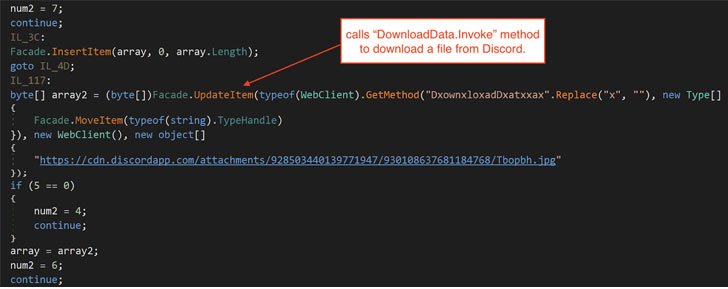

Chuỗi lây nhiễm WhisperGate được tạo kiểu như một quy trình nhiều giai đoạn tải xuống tải trọng xóa sạch bản ghi khởi động chính (MBR), sau đó tải xuống tệp DLL độc hại được lưu trữ trên máy chủ Discord, tệp này sẽ giảm và thực thi tải trọng xóa khác sẽ phá hủy tệp bằng cách ghi đè nội dung của chúng bằng dữ liệu cố định trên các máy chủ bị nhiễm.

Các phát hiện được đưa ra một tuần sau khi khoảng 80 trang web của các cơ quan chính phủ Ukraine bị đánh dấu, với các cơ quan tình báo Ukraine xác nhận rằng sự cố song sinh là một phần của làn sóng hoạt động độc hại nhắm vào cơ sở hạ tầng quan trọng của nó, đồng thời lưu ý rằng các cuộc tấn công đã tận dụng Log4j được tiết lộ gần đây lỗ hổng để có quyền truy cập vào một số hệ thống bị xâm nhập.

“Nga đang sử dụng đất nước này như một bãi thử nghiệm chiến tranh mạng – một phòng thí nghiệm để hoàn thiện các hình thức chiến đấu trực tuyến toàn cầu mới”, Andy Greenberg của Wired đã lưu ý trong một cuộc nghiên cứu sâu năm 2017 về các cuộc tấn công nhằm vào lưới điện của họ vào cuối năm 2015 và gây ra chưa từng có. mất điện.

Các nhà nghiên cứu Talos cho biết: “Các hệ thống ở Ukraine phải đối mặt với những thách thức có thể không áp dụng cho các hệ thống ở các khu vực khác trên thế giới và các biện pháp bảo vệ và đề phòng bổ sung cần được áp dụng”. “Đảm bảo rằng các hệ thống đó đều được vá và hoàn thiện là điều quan trọng hàng đầu để giúp giảm thiểu các mối đe dọa mà khu vực phải đối mặt.”

.