Bộ rootkit nhân Linux bí mật mới có tên Syslogk đã được phát hiện đang được phát triển trong tự nhiên và che giấu một trọng tải độc hại có thể được điều khiển từ xa bởi kẻ thù bằng cách sử dụng một gói lưu lượng mạng ma thuật.

Các nhà nghiên cứu bảo mật David Álvarez và Jan Neduchal của Avast cho biết: “Bộ rootkit Syslogk dựa nhiều vào Adore-Ng nhưng kết hợp các chức năng mới khiến ứng dụng ở chế độ người dùng và bộ rootkit hạt nhân khó bị phát hiện”.

Adore-Ng, một rootkit mã nguồn mở có sẵn từ năm 2004, trang bị cho kẻ tấn công toàn quyền kiểm soát hệ thống bị xâm nhập. Nó cũng tạo điều kiện thuận lợi cho việc ẩn các quy trình cũng như các hiện vật, tệp độc hại tùy chỉnh, và thậm chí cả mô-đun hạt nhân, khiến nó khó bị phát hiện hơn.

“Mô-đun bắt đầu bằng cách tự kết nối với các hệ thống tệp khác nhau. Nó đào inode cho hệ thống tệp gốc và thay thế con trỏ hàm readdir () của inode đó bằng một con trỏ của riêng nó”, LWN.net lưu ý vào thời điểm đó. “Phiên bản Adore hoạt động giống như phiên bản mà nó thay thế, ngoại trừ việc nó ẩn bất kỳ tệp nào thuộc sở hữu của một người dùng và ID nhóm cụ thể.”

Bên cạnh khả năng ẩn lưu lượng mạng khỏi các tiện ích như netstat, bên trong rootkit là một trọng tải có tên “PgSD93ql”, không gì khác ngoài một trojan backdoor được biên dịch dựa trên C có tên là Rekoobe và được kích hoạt khi nhận được một gói dữ liệu ma thuật.

Các nhà nghiên cứu cho biết: “Rekoobe là một đoạn mã được cấy vào các máy chủ hợp pháp. “Trong trường hợp này, nó được nhúng vào một máy chủ SMTP giả mạo, máy chủ này tạo ra một trình bao khi nhận được một lệnh được chế tạo đặc biệt.”

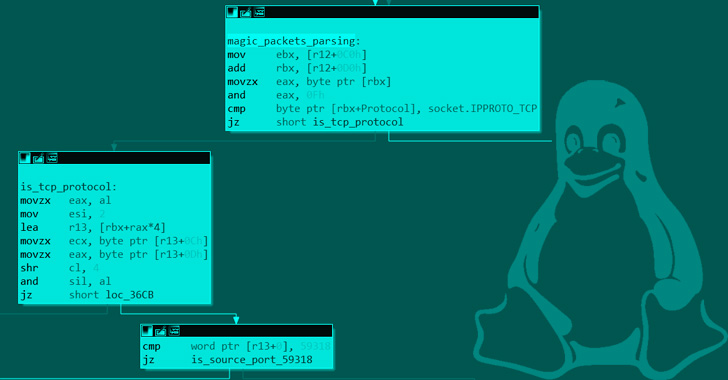

Cụ thể, Syslogk được thiết kế để kiểm tra các gói TCP chứa số cổng nguồn 59318 để khởi chạy phần mềm độc hại Rekoobe. Mặt khác, việc dừng tải trọng yêu cầu gói TCP đáp ứng các tiêu chí sau:

Trường dành riêng của tiêu đề TCP được đặt thành 0x08 Cổng nguồn nằm trong khoảng từ 63400 đến 63411 (bao gồm) Cả cổng đích và địa chỉ nguồn đều giống như được sử dụng khi gửi gói ma thuật để khởi động Rekoobe và Chứa khóa (” D9sd87JMaij “) được mã hóa cứng trong rootkit và nằm trong phần bù có thể thay đổi của gói ma thuật

Về phần mình, Rekoobe giả dạng một máy chủ SMTP có vẻ vô hại nhưng thực tế lại dựa trên một dự án mã nguồn mở có tên là Tiny SHell và lén lút kết hợp một lệnh backdoor để tạo ra một trình bao giúp nó có thể thực hiện các lệnh tùy ý.

Syslogk bổ sung vào danh sách ngày càng tăng các phần mềm độc hại né tránh Linux mới được phát hiện như BPFDoor và Symbiote, làm nổi bật cách bọn tội phạm mạng ngày càng nhắm mục tiêu vào các máy chủ Linux và cơ sở hạ tầng đám mây để khởi động các chiến dịch ransomware, tấn công tiền điện tử và các hoạt động bất hợp pháp khác.

Các nhà nghiên cứu cho biết: “Rootkit là phần mềm độc hại nguy hiểm. “Các rootkit nhân có thể khó phát hiện và xóa vì những phần mềm độc hại này chạy trong một lớp đặc quyền.”

.