Hai lỗ hổng bảo mật mới đã được tiết lộ trong bộ điều khiển logic lập trình (PLC) của Rockwell Automation và phần mềm máy trạm kỹ thuật có thể bị kẻ tấn công lợi dụng để đưa mã độc vào các hệ thống bị ảnh hưởng và lén lút sửa đổi các quy trình tự động hóa.

Công ty bảo mật công nghệ Claroty cho biết các lỗ hổng này có khả năng làm gián đoạn các hoạt động công nghiệp và gây ra thiệt hại vật chất cho các nhà máy theo cách tương tự như các cuộc tấn công Stuxnet và Rogue7.

“Logic có thể lập trình và các biến xác định trước thúc đẩy [automation] Các quy trình và những thay đổi đối với một trong hai sẽ thay đổi hoạt động bình thường của PLC và quy trình mà nó quản lý, “Sharon Brizinov của Claroty lưu ý trong một bài viết được công bố hôm thứ Năm.

Dưới đây là danh sách hai sai sót –

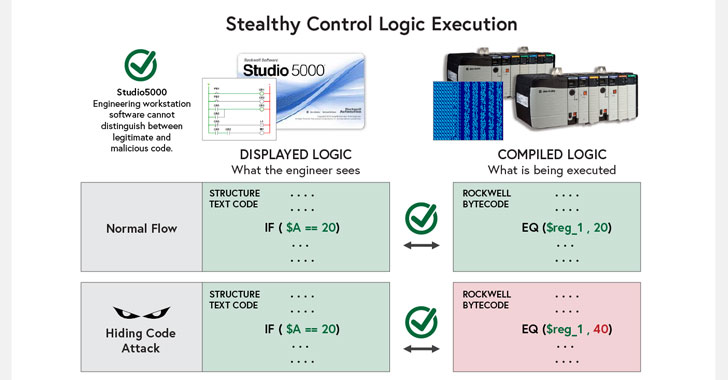

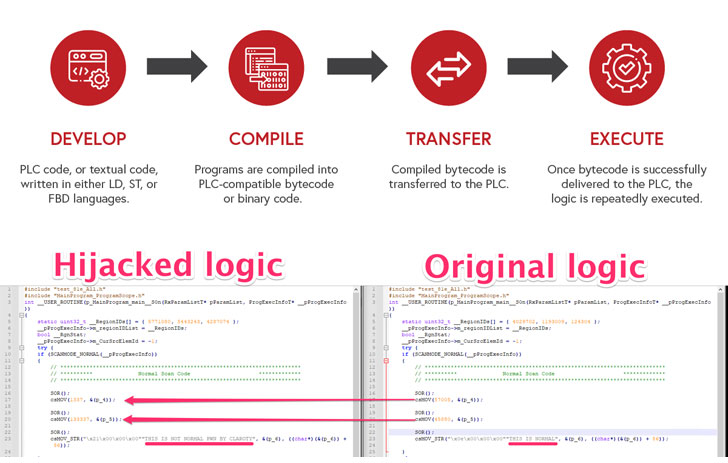

CVE-2022-1161 (Điểm CVSS: 10,0) – Một lỗ hổng có thể khai thác từ xa cho phép kẻ độc hại ghi mã chương trình “văn bản” mà người dùng có thể đọc được vào một vị trí bộ nhớ riêng biệt với mã đã biên dịch được thực thi (còn gọi là bytecode). Sự cố nằm ở phần sụn PLC chạy trên hệ thống điều khiển ControlLogix, CompactLogix và GuardLogix của Rockwell.

CVE-2022-1159 (Điểm CVSS: 7.7) – Kẻ tấn công có quyền truy cập quản trị vào máy trạm chạy ứng dụng Studio 5000 Logix Designer có thể chặn quá trình biên dịch và đưa mã vào chương trình người dùng mà người dùng không hề hay biết.

Việc khai thác thành công các khiếm khuyết có thể cho phép kẻ tấn công sửa đổi các chương trình của người dùng và tải mã độc xuống bộ điều khiển, làm thay đổi hiệu quả hoạt động bình thường của PLC và cho phép gửi các lệnh giả đến các thiết bị vật lý được điều khiển bởi hệ thống công nghiệp.

“Kết quả cuối cùng của việc khai thác cả hai lỗ hổng là như nhau: Kỹ sư tin rằng mã lành tính đang chạy trên PLC; trong khi đó, mã độc hoàn toàn khác và có khả năng đang được thực thi trên PLC”, Brizinov giải thích.

Mức độ nghiêm trọng của các lỗ hổng cũng đã thúc đẩy một lời khuyên từ Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) nêu rõ các bước giảm thiểu mà người dùng phần cứng và phần mềm bị ảnh hưởng có thể thực hiện để có “chiến lược phòng thủ chuyên sâu toàn diện”.

.