Thông tin chi tiết đã xuất hiện về một backdoor PowerShell không có giấy tờ và hoàn toàn không thể phát hiện được (FUD) trước đây có khả năng tàng hình bằng cách ngụy trang thành một phần của quy trình cập nhật windows.

Tomer Bar, giám đốc nghiên cứu bảo mật tại SafeBreach, cho biết trong một báo cáo mới: “Công cụ bí mật tự phát triển và các lệnh C2 liên quan dường như là tác phẩm của một kẻ đe dọa tinh vi, chưa rõ danh tính, kẻ đã nhắm mục tiêu vào khoảng 100 nạn nhân”.

Được gán cho một tác nhân đe dọa giấu tên, chuỗi tấn công liên quan đến phần mềm độc hại bắt đầu bằng một tài liệu Microsoft Word được vũ khí hóa mà theo công ty, được tải lên từ Jordan vào ngày 25 tháng 8 năm 2022.

Siêu dữ liệu được liên kết với tài liệu thu hút chỉ ra rằng vectơ xâm nhập ban đầu là một cuộc tấn công lừa đảo trực tuyến dựa trên LinkedIn, cuối cùng dẫn đến việc thực thi tập lệnh PowerShell thông qua một đoạn mã macro được nhúng.

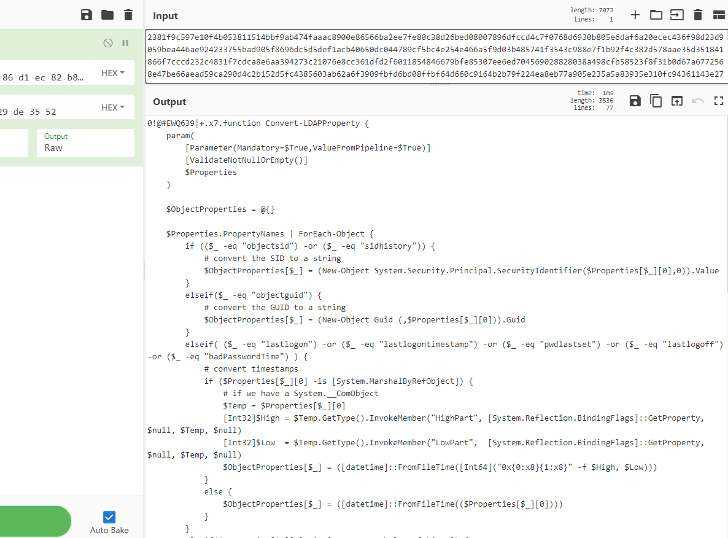

Tập lệnh PowerShell (Script1.ps1) được thiết kế để kết nối với máy chủ điều khiển và kiểm soát từ xa (C2) và truy xuất lệnh sẽ được khởi chạy trên máy bị xâm nhập bằng tập lệnh PowerShell thứ hai (temp.ps1).

Nhưng một lỗi bảo mật hoạt động do tác nhân thực hiện bằng cách sử dụng một số nhận dạng gia tăng nhỏ để xác định duy nhất từng nạn nhân (ví dụ: 0, 1, 2, v.v.) được phép tạo lại các lệnh do máy chủ C2 đưa ra.

Một số lệnh đáng chú ý được ban hành bao gồm trích xuất danh sách các tiến trình đang chạy, liệt kê các tệp trong các thư mục cụ thể, khởi chạy whoami và xóa các tệp trong các thư mục người dùng công cộng.

Khi viết bài, 32 nhà cung cấp bảo mật và 18 công cụ chống phần mềm độc hại đã đánh dấu tài liệu mồi nhử và tập lệnh PowerShell tương ứng là độc hại.

Phát hiện được đưa ra khi Microsoft đã thực hiện các bước để chặn macro Excel 4.0 (XLM hoặc XL4) và Visual Basic for Applications (VBA) trên các ứng dụng Office, khiến các tác nhân đe dọa chuyển sang các phương pháp phân phối thay thế.