Một kẻ đe dọa gián điệp mạng được biết đến với việc nhắm mục tiêu vào nhiều lĩnh vực cơ sở hạ tầng quan trọng ở Châu Phi, Trung Đông và Hoa Kỳ đã được quan sát bằng cách sử dụng phiên bản nâng cấp của trojan truy cập từ xa với khả năng đánh cắp thông tin.

Gọi TA410 là một nhóm bảo trợ bao gồm ba nhóm có tên là FlowingFrog, LookingFrog và JollyFrog, công ty an ninh mạng ESET của Slovakia đã đánh giá rằng “các nhóm con này hoạt động hơi độc lập, nhưng chúng có thể chia sẻ các yêu cầu tình báo, một nhóm truy cập điều hành các chiến dịch lừa đảo trực tuyến của họ và cũng nhóm triển khai cơ sở hạ tầng mạng. “

TA410 – được cho là chia sẻ sự trùng lặp về hành vi và công cụ với APT10 (hay còn gọi là Stone Panda hoặc TA429) – có lịch sử nhắm mục tiêu vào các tổ chức có trụ sở tại Hoa Kỳ trong lĩnh vực tiện ích cũng như các thực thể ngoại giao ở Trung Đông và châu Phi.

Các nạn nhân khác được xác định của tập thể hacker bao gồm một công ty sản xuất ở Nhật Bản, một doanh nghiệp khai thác ở Ấn Độ và một tổ chức từ thiện ở Israel, ngoài những nạn nhân giấu tên trong ngành giáo dục và quân sự.

TA410 được Proofpoint ghi nhận lần đầu tiên vào tháng 8 năm 2019 khi kẻ đe dọa thực hiện các chiến dịch lừa đảo chứa tài liệu macro để xâm phạm các nhà cung cấp tiện ích trên khắp Hoa Kỳ bằng một phần mềm độc hại mô-đun có tên là LookBack.

Gần một năm sau, nhóm này quay trở lại với một backdoor mới có tên mã là FlowCloud, cũng được giao cho các nhà cung cấp tiện ích của Hoa Kỳ, mà Proofpoint mô tả là phần mềm độc hại cho phép kẻ tấn công kiểm soát hoàn toàn các hệ thống bị nhiễm.

“Chức năng trojan truy cập từ xa (RAT) của nó bao gồm khả năng truy cập các ứng dụng đã cài đặt, bàn phím, chuột, màn hình, tệp, dịch vụ và các quy trình với khả năng tách lọc thông tin thông qua lệnh và kiểm soát”, công ty lưu ý vào tháng 6 năm 2020 .

Công ty an ninh mạng công nghiệp Dragos, theo dõi nhóm hoạt động với biệt danh TALONITE, đã chỉ ra xu hướng kết hợp các kỹ thuật và chiến thuật của nhóm để đảm bảo một cuộc xâm nhập thành công.

“TALONITE tập trung vào việc lật đổ và lợi dụng lòng tin bằng các chiêu trò lừa đảo tập trung vào các chủ đề và khái niệm dành riêng cho kỹ thuật, phần mềm độc hại lạm dụng các mã nhị phân hợp pháp hoặc sửa đổi các mã nhị phân đó để bao gồm chức năng bổ sung và sự kết hợp của cơ sở hạ tầng mạng được sở hữu và bị xâm phạm”, Dragos nói vào tháng 4 năm 2021.

Cuộc điều tra của ESET về phương thức hoạt động và bộ công cụ của nhóm tấn công đã làm sáng tỏ một phiên bản mới của FlowCloud, đi kèm với khả năng ghi lại âm thanh bằng micrô của máy tính, theo dõi các sự kiện trong khay nhớ tạm và điều khiển các thiết bị camera đính kèm để chụp ảnh.

Cụ thể, chức năng ghi âm được thiết kế để tự động kích hoạt khi mức âm thanh gần máy tính bị xâm phạm vượt qua ngưỡng 65 decibel.

TA410 cũng được biết đến là tận dụng lợi thế của cả lừa đảo trực tuyến và các ứng dụng dễ bị tấn công trên internet như Máy chủ Microsoft Exchange, SharePoint và SQL Server để có được quyền truy cập ban đầu.

Nhà nghiên cứu phần mềm độc hại của ESET, Alexandre Côté Cyr cho biết: “Điều này cho chúng tôi thấy rằng nạn nhân của chúng được nhắm mục tiêu cụ thể, với việc những kẻ tấn công chọn phương thức xâm nhập nào có cơ hội tốt nhất để xâm nhập vào mục tiêu”.

Mỗi đội trong ô TA410 được cho là sử dụng các bộ công cụ khác nhau. Trong khi JollyFrog dựa vào các phần mềm độc hại có sẵn như QuasarRAT và Korplug (hay còn gọi là PlugX), thì LookingFrog sử dụng X4, một thiết bị cấy ghép đầu tiên và LookBack.

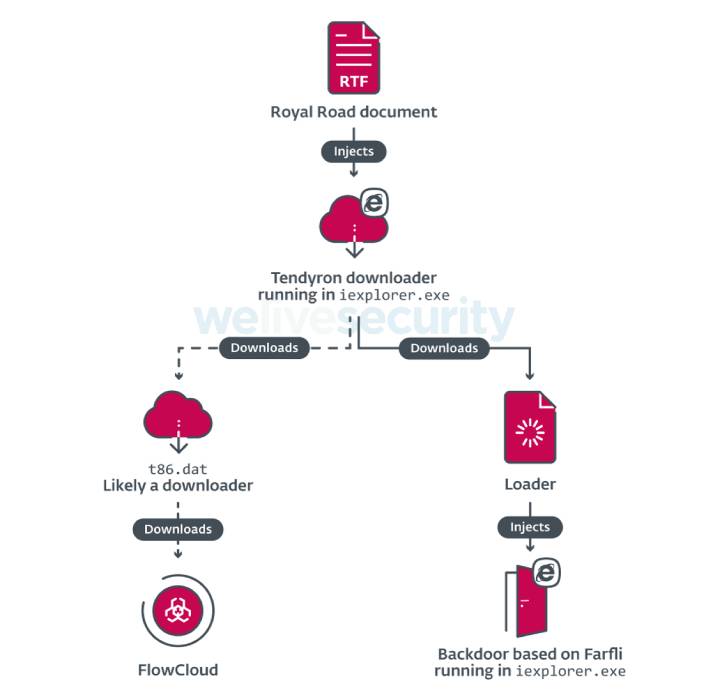

Ngược lại, FlowingFrog sử dụng một trình tải xuống có tên là Tendyron được cung cấp bởi bộ vũ khí Royal Road RTF, sử dụng nó để tải xuống FlowCloud cũng như một cửa hậu thứ hai, dựa trên Gh0stRAT (hay còn gọi là Farfli).

ESET cho biết: “TA410 là một chiếc ô gián điệp mạng nhắm mục tiêu đến các thực thể nổi tiếng như chính phủ và các trường đại học trên toàn thế giới. “Mặc dù nhóm JollyFrog sử dụng các công cụ chung, FlowingFrog và LookingFrog có quyền truy cập vào các thiết bị cấy ghép phức tạp như FlowCloud và LookBack.”

.