Các nhà nghiên cứu an ninh mạng đã trình bày chi tiết về lỗ hổng bảo mật mức độ nghiêm trọng cao được vá gần đây trong thư viện fastjson phổ biến có thể bị khai thác để thực thi mã từ xa.

Được theo dõi là CVE-2022-25845 (điểm CVSS: 8.1), sự cố liên quan đến trường hợp giải mã dữ liệu không đáng tin cậy trong một tính năng được hỗ trợ có tên “AutoType”. Nó đã được vá bởi những người bảo trì dự án trong phiên bản 1.2.83 được phát hành vào ngày 23 tháng 5 năm 2022.

“Lỗ hổng này ảnh hưởng đến tất cả các ứng dụng Java dựa trên Fastjson phiên bản 1.2.80 trở về trước và truyền dữ liệu do người dùng kiểm soát đến các API JSON.parse hoặc JSON.parseObject mà không chỉ định một lớp cụ thể để deserialize”, Uriya Yavnieli của JFrog cho biết trong một hãy viết ra giấy.

Fastjson là một thư viện Java được sử dụng để chuyển đổi các Đối tượng Java thành biểu diễn JSON của chúng và ngược lại. AutoType, chức năng dễ bị lỗi, được bật theo mặc định và được thiết kế để chỉ định một kiểu tùy chỉnh khi phân tích cú pháp đầu vào JSON, sau đó có thể được giải mã hóa thành một đối tượng của lớp thích hợp.

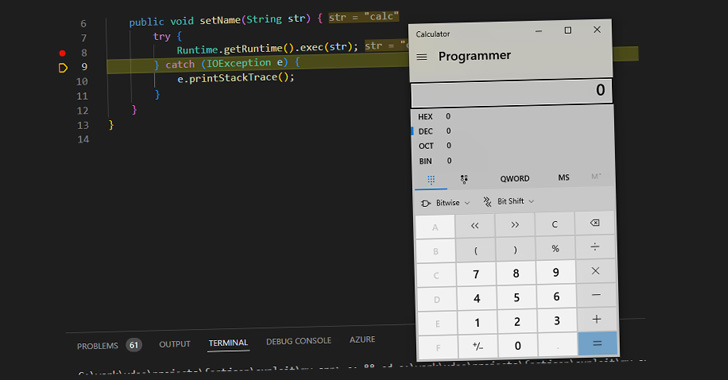

“Tuy nhiên, nếu JSON deserialized được người dùng kiểm soát, việc phân tích cú pháp nó với AutoType được bật có thể dẫn đến vấn đề bảo mật deserialization, vì kẻ tấn công có thể khởi tạo bất kỳ lớp nào có sẵn trên Classpath và cung cấp phương thức khởi tạo của nó bằng các đối số tùy ý”, Yavnieli giải thích.

Trong khi các chủ dự án trước đây đã giới thiệu một SafeMode vô hiệu hóa AutoType và bắt đầu duy trì một danh sách các lớp để bảo vệ chống lại các lỗ hổng giải mã, thì lỗ hổng mới được phát hiện vẫn vướng vào phần sau của các hạn chế này để dẫn đến việc thực thi mã từ xa.

Người dùng Fastjson được khuyến nghị cập nhật lên phiên bản 1.2.83 hoặc bật chế độ safeMode, chức năng này sẽ tắt chức năng bất kể danh sách cho phép và danh sách chặn được sử dụng, đóng các biến thể của cuộc tấn công deserialization một cách hiệu quả.

“Mặc dù khai thác PoC công khai tồn tại và tác động tiềm ẩn là rất cao (thực thi mã từ xa), các điều kiện cho cuộc tấn công không phải là nhỏ (chuyển đầu vào không đáng tin cậy cho các API dễ bị tổn thương cụ thể) và quan trọng nhất – cần phải nghiên cứu mục tiêu cụ thể để tìm ra Yavnieli nói.

.