Trong một trường hợp khác mang đến cuộc tấn công trình điều khiển dễ bị tấn công (BYOVD) của riêng bạn, những người điều hành ransomware Blackyte đang tận dụng một lỗ hổng trong trình điều khiển Windows hợp pháp để vượt qua các giải pháp bảo mật.

Nhà nghiên cứu về mối đe dọa của Sophos, Andreas Klopsch cho biết trong một bài viết kỹ thuật mới: “Kỹ thuật trốn tránh hỗ trợ vô hiệu hóa danh sách khổng lồ hơn 1.000 trình điều khiển mà các sản phẩm bảo mật dựa vào đó để cung cấp sự bảo vệ.

BYOVD là một kỹ thuật tấn công liên quan đến việc các tác nhân đe dọa lạm dụng các lỗ hổng trong các trình điều khiển hợp pháp, có chữ ký để đạt được khai thác chế độ hạt nhân thành công và chiếm quyền kiểm soát các máy bị xâm phạm.

Những điểm yếu trong các trình điều khiển đã ký hợp đồng ngày càng bị các nhóm đe dọa quốc gia hợp tác trong những năm gần đây, bao gồm Slingshot, InvisiMole, APT28 và gần đây nhất là Nhóm Lazarus.

Negyyte, được cho là một nhánh của nhóm Conti hiện đã ngừng hoạt động, là một phần của nhóm tội phạm mạng trò chơi lớn, chuyên tấn công các mục tiêu lớn, có cấu hình cao như một phần của kế hoạch ransomware-as-a-service (RaaS).

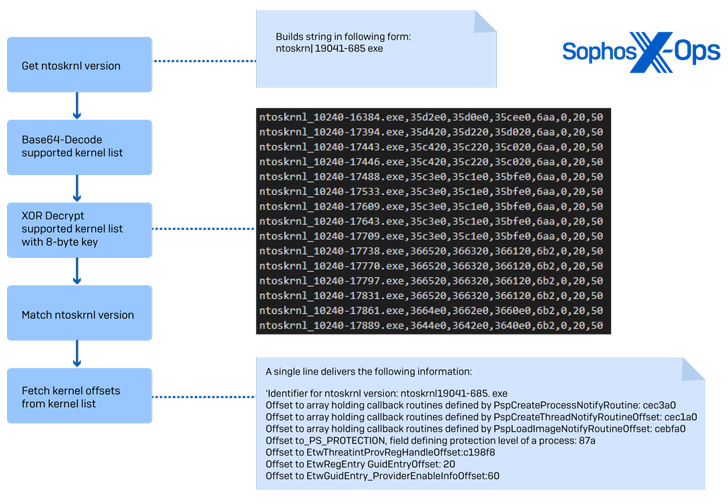

Theo công ty an ninh mạng, các cuộc tấn công gần đây do nhóm thực hiện đã lợi dụng lỗi leo thang đặc quyền và lỗi thực thi mã (CVE-2019-16098, điểm CVSS: 7,8) ảnh hưởng đến trình điều khiển Micro-Star MSI Afterburner RTCore64.sys để vô hiệu hóa các sản phẩm bảo mật .

Hơn nữa, một phân tích về mẫu ransomware đã phát hiện ra nhiều điểm tương đồng giữa triển khai bỏ qua EDR và công cụ mã nguồn mở dựa trên C có tên EDRSandblast, được thiết kế để lạm dụng các trình điều khiển đã ký dễ bị tấn công để tránh bị phát hiện.

Blackyte là dòng ransomware mới nhất áp dụng phương pháp BYOVD để đạt được mục tiêu của mình, sau RobbinHood và AvosLocker, cả hai đều có lỗi vũ khí hóa trong gdrv.sys (CVE-2018-19320) và asWarPot.sys để chấm dứt các quy trình liên quan đến phần mềm bảo vệ điểm cuối .

Để bảo vệ khỏi các cuộc tấn công BYOVD, bạn nên theo dõi các trình điều khiển được cài đặt trên hệ thống và đảm bảo chúng được cập nhật hoặc chọn các trình điều khiển trong danh sách chặn được biết là có thể khai thác được.