Mạng botnet đứng sau cuộc tấn công từ chối dịch vụ (DDoS) phân tán HTTPS lớn nhất vào tháng 6 năm 2022 có liên quan đến một loạt các cuộc tấn công nhằm vào gần 1.000 khách hàng của Cloudflare.

Gọi botnet mạnh mẽ con bọ ngựahiệu suất web và công ty bảo mật đã quy nó cho hơn 3.000 cuộc tấn công DDoS HTTP chống lại người dùng của họ.

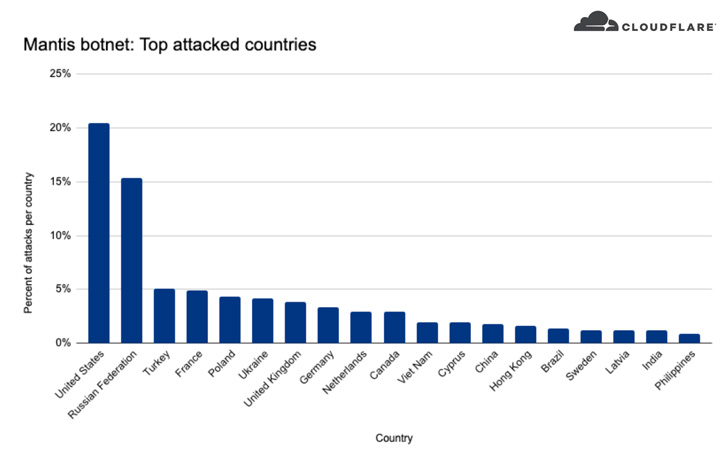

Các ngành dọc bị tấn công nhiều nhất bao gồm internet và viễn thông, truyền thông, trò chơi, tài chính, kinh doanh và mua sắm, trong đó hơn 20% các cuộc tấn công nhắm vào các công ty có trụ sở tại Hoa Kỳ, tiếp theo là Nga, Thổ Nhĩ Kỳ, Pháp, Ba Lan, Ukraine, Anh, Đức, Hà Lan và Canada.

Tháng trước, công ty cho biết họ đã giảm thiểu một cuộc tấn công DDoS kỷ lục nhằm vào một trang web của khách hàng giấu tên bằng cách sử dụng gói Miễn phí đạt đỉnh 26 triệu yêu cầu mỗi giây (RPS), với mỗi nút tạo ra khoảng 5.200 RPS.

Cơn sóng thần lưu lượng truy cập rác kéo dài chưa đầy 30 giây và tạo ra hơn 212 triệu yêu cầu HTTPS từ hơn 1.500 mạng ở 121 quốc gia, đứng đầu là Indonesia, Mỹ, Brazil, Nga và Ấn Độ.

“Mạng botnet Mantis vận hành một nhóm nhỏ khoảng 5.000 bot, nhưng với chúng có thể tạo ra một lực lượng lớn – chịu trách nhiệm cho các cuộc tấn công HTTP DDoS lớn nhất mà chúng tôi từng quan sát”, Omer Yoachimik của Cloudflare cho biết.

Mantis nổi bật vì một số lý do. Đầu tiên là khả năng thực hiện các cuộc tấn công HTTPS DDoS, về bản chất rất tốn kém do các tài nguyên tính toán cần thiết để thiết lập một kết nối được mã hóa TLS an toàn.

Thứ hai, không giống như các mạng botnet truyền thống khác dựa vào các thiết bị IoT như DVR và bộ định tuyến, Mantis tận dụng các máy ảo bị xâm nhập và các máy chủ mạnh mẽ, trang bị cho nó nhiều tài nguyên hơn.

Các cuộc tấn công theo khối lượng này nhằm tạo ra nhiều lưu lượng truy cập hơn mức mà mục tiêu có thể xử lý, khiến nạn nhân cạn kiệt tài nguyên của nó. Trong khi các đối thủ truyền thống sử dụng UDP để khởi động các cuộc tấn công khuếch đại, đã có sự thay đổi sang các vectơ khuếch đại phản xạ TCP mới hơn sử dụng các hộp trung gian.

Vào tháng 5 năm 2022, Microsoft đã tiết lộ rằng họ đã ngăn chặn khoảng 175.000 cuộc tấn công khuếch đại phản ánh UDP trong năm qua nhằm vào cơ sở hạ tầng Azure của mình. Nó cũng quan sát thấy một cuộc tấn công khuếch đại phản xạ TCP vào một tài nguyên Azure ở Châu Á đạt 30 triệu gói mỗi giây (pps) và kéo dài 15 phút.

Nhóm Azure Networking lưu ý: “Các cuộc tấn công khuếch đại được phản ánh vẫn tồn tại ở đây và đặt ra một thách thức nghiêm trọng cho cộng đồng internet. “Họ tiếp tục phát triển và khai thác các lỗ hổng mới trong các giao thức và triển khai phần mềm để vượt qua các biện pháp đối phó thông thường.”

.