Ngày 07 tháng 12 năm 2022Ravie Lakshmanan Tiền điện tử / Tình báo về mối đe dọa

Các công ty đầu tư tiền điện tử là mục tiêu của một nhóm mối đe dọa đang phát triển sử dụng các nhóm Telegram để tìm kiếm các nạn nhân tiềm năng.

Trung tâm Thông tin về Mối đe dọa Bảo mật của Microsoft (MSTIC) đang theo dõi hoạt động dưới tên DEV-0139và được xây dựng dựa trên một báo cáo gần đây từ Volexity quy kết cùng một loạt các cuộc tấn công cho Tập đoàn Lazarus của Bắc Triều Tiên.

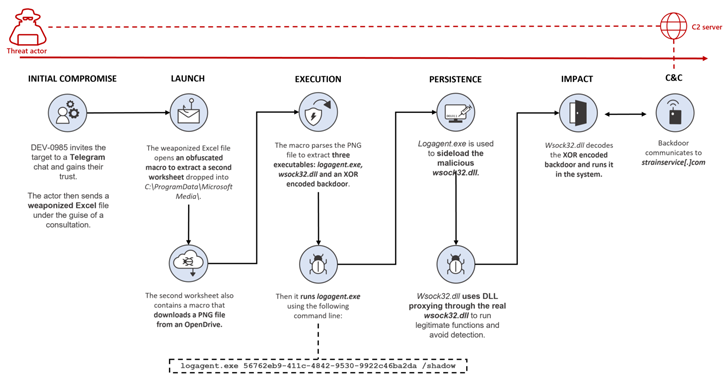

“DEV-0139 đã tham gia các nhóm Telegram được sử dụng để tạo điều kiện giao tiếp giữa các khách hàng VIP và nền tảng trao đổi tiền điện tử và xác định mục tiêu của họ từ các thành viên,” gã khổng lồ công nghệ cho biết.

Kẻ thù sau đó đã mạo danh một công ty đầu tư tiền điện tử khác và mời nạn nhân tham gia một nhóm trò chuyện Telegram khác với lý do yêu cầu phản hồi về cấu trúc phí giao dịch được sử dụng bởi các nền tảng trao đổi trên các cấp VIP.

Điều đáng nói là chương trình VIP được thiết kế để thưởng cho các nhà giao dịch khối lượng lớn với các ưu đãi và chiết khấu phí giao dịch độc quyền dựa trên khối lượng giao dịch trong 30 ngày.

Đáng chú ý, chuỗi tấn công này phù hợp với phân tích của Volexity về chiến dịch tháng 10 năm 2022, trong đó tác nhân đe dọa chuyển hướng từ việc sử dụng tệp trình cài đặt MSI sang tài liệu Microsoft Excel được vũ khí hóa hiển thị tỷ giá tiền điện tử giả định.

Microsoft đã mô tả tài liệu này chứa dữ liệu có khả năng chính xác để tăng khả năng thành công của chiến dịch, cho thấy rằng DEV-0139 rất thành thạo trong hoạt động bên trong của ngành công nghiệp tiền điện tử.

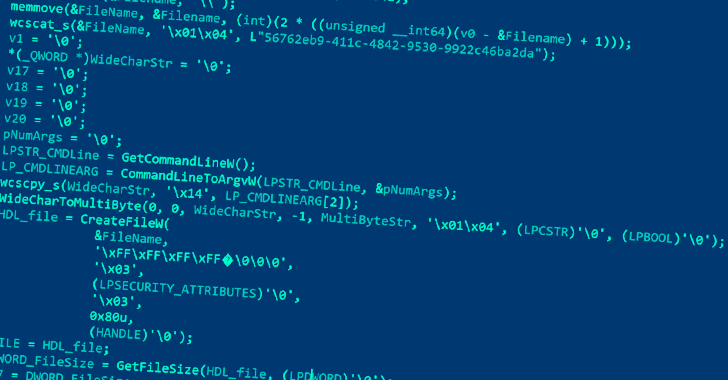

Về phần mình, tệp Excel có phần mềm độc hại được giao nhiệm vụ thực thi một macro độc hại được sử dụng để lén lút thả và thực thi một trang tính Excel thứ hai, do đó, bao gồm một macro tải xuống tệp hình ảnh PNG được lưu trữ trên OpenDrive.

Tệp hình ảnh này chứa ba tệp thực thi, mỗi tệp được sử dụng để khởi chạy tải trọng giai đoạn tiếp theo, cuối cùng mở đường cho một cửa hậu cho phép tác nhân đe dọa truy cập từ xa vào hệ thống bị nhiễm.

Hơn nữa, bảng tính cấu trúc phí được bảo vệ bằng mật khẩu nhằm thuyết phục mục tiêu kích hoạt macro, từ đó bắt đầu các hành động độc hại. Phân tích siêu dữ liệu của tệp cho thấy rằng nó được tạo vào ngày 14 tháng 10 năm 2022 bởi một người dùng có tên là Wolf.

DEV-0139 cũng đã được liên kết với một chuỗi tấn công thay thế, trong đó gói MSI dành cho ứng dụng giả mạo có tên “CryptoDashboardV2” được gửi thay cho tài liệu Excel độc hại để triển khai cùng một bộ cấy.

Cửa hậu chủ yếu cho phép truy cập từ xa vào máy chủ bằng cách thu thập thông tin từ hệ thống được nhắm mục tiêu và kết nối với máy chủ chỉ huy và kiểm soát (C2) để nhận các lệnh bổ sung.

Microsoft cho biết: “Thị trường tiền điện tử vẫn là một lĩnh vực được các tác nhân đe dọa quan tâm. “Người dùng mục tiêu được xác định thông qua các kênh đáng tin cậy để tăng cơ hội thành công.”

Trong những năm gần đây, Telegram không chỉ chứng kiến việc áp dụng rộng rãi trong ngành công nghiệp tiền điện tử mà còn được các tác nhân đe dọa tìm cách thảo luận về các lỗ hổng zero-day, cung cấp dữ liệu bị đánh cắp và tiếp thị dịch vụ của họ thông qua nền tảng nhắn tin phổ biến.

“Với việc người dùng mất niềm tin vào tính ẩn danh được cung cấp bởi các diễn đàn, các thị trường bất hợp pháp đang ngày càng chuyển sang Telegram”, Positive Technologies tiết lộ trong một nghiên cứu mới về 323 kênh và nhóm Telegram công khai với tổng số hơn một triệu người đăng ký.

“Số lượng các cuộc tấn công mạng độc nhất không ngừng tăng lên và thị trường cho các dịch vụ tội phạm mạng đang mở rộng và chuyển sang các ứng dụng nhắn tin và truyền thông xã hội thông thường, do đó làm giảm đáng kể ngưỡng gia nhập của tội phạm mạng.”