Ngày 07 tháng 7 năm 2023Swati Khandelwal Bảo mật điểm cuối / Ransomware

Các cuộc tấn công ransomware là một vấn đề lớn đối với các tổ chức ở khắp mọi nơi và mức độ nghiêm trọng của vấn đề này tiếp tục gia tăng.

Gần đây, nhóm Ứng phó Sự cố của microsoft đã điều tra các cuộc tấn công bằng mã độc tống tiền BlackByte 2.0 và vạch trần tốc độ khủng khiếp cũng như bản chất gây thiệt hại của các cuộc tấn công mạng này.

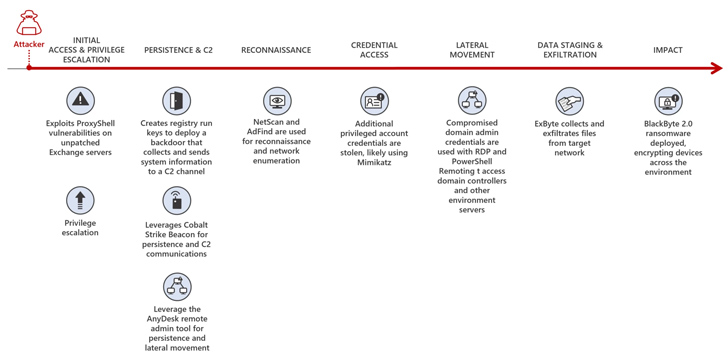

Các phát hiện chỉ ra rằng tin tặc có thể hoàn thành toàn bộ quá trình tấn công, từ việc giành quyền truy cập ban đầu đến gây ra thiệt hại đáng kể, chỉ trong năm ngày. Họ không lãng phí thời gian để xâm nhập hệ thống, mã hóa dữ liệu quan trọng và yêu cầu một khoản tiền chuộc để giải phóng dữ liệu đó.

Thời gian rút ngắn này đặt ra một thách thức đáng kể cho các tổ chức đang cố gắng tự bảo vệ mình trước các hoạt động có hại này.

BlackByte ransomware được sử dụng trong giai đoạn cuối của cuộc tấn công, sử dụng khóa số gồm 8 chữ số để mã hóa dữ liệu.

Để thực hiện các cuộc tấn công này, tin tặc sử dụng sự kết hợp mạnh mẽ giữa các công cụ và kỹ thuật. Cuộc điều tra tiết lộ rằng họ tận dụng các Máy chủ Microsoft Exchange chưa được vá lỗi—một cách tiếp cận đã được chứng minh là rất thành công. Bằng cách khai thác lỗ hổng này, chúng có quyền truy cập ban đầu vào các mạng mục tiêu và tạo tiền đề cho các hoạt động độc hại của chúng.

Phần mềm tống tiền tiếp tục sử dụng các chiến lược làm rỗng quy trình và trốn tránh phần mềm chống vi-rút để đảm bảo mã hóa thành công và phát hiện lỗ hổng.

Hơn nữa, vỏ web trang bị cho chúng quyền truy cập và kiểm soát từ xa, cho phép chúng duy trì sự hiện diện trong các hệ thống bị xâm nhập.

Báo cáo cũng nhấn mạnh việc triển khai đèn hiệu Cobalt Strike, giúp tạo điều kiện thuận lợi cho các hoạt động chỉ huy và kiểm soát. Những công cụ tinh vi này cung cấp cho những kẻ tấn công nhiều kỹ năng khác nhau, khiến các tổ chức khó chống lại chúng hơn.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Quản lý quyền truy cập đặc quyền: Tìm hiểu cách chinh phục những thách thức chính

Khám phá các cách tiếp cận khác nhau để chinh phục các thử thách Quản lý tài khoản đặc quyền (PAM) và tăng cấp cho chiến lược bảo mật truy cập đặc quyền của bạn.

Đặt chỗ của bạn

Bên cạnh những chiến thuật này, cuộc điều tra đã phát hiện ra một số hành vi đáng lo ngại khác mà tội phạm mạng sử dụng. Họ sử dụng các công cụ “sống xa xứ” để hòa nhập với các quy trình hợp pháp và thoát khỏi sự phát hiện.

Phần mềm tống tiền sửa đổi các bản sao bóng ổ đĩa trên các máy bị nhiễm để ngăn chặn việc khôi phục dữ liệu thông qua các điểm khôi phục hệ thống. Những kẻ tấn công cũng triển khai các cửa hậu được chế tạo đặc biệt, đảm bảo quyền truy cập liên tục cho những kẻ tấn công ngay cả sau khi thỏa hiệp ban đầu.

Sự gia tăng đáng lo ngại trong các cuộc tấn công ransomware đòi hỏi phải có hành động ngay lập tức từ các tổ chức trên toàn thế giới. Đáp lại những phát hiện này, Microsoft đã đưa ra một số khuyến nghị thiết thực.

Các tổ chức chủ yếu được khuyến khích triển khai các quy trình quản lý bản vá mạnh mẽ, đảm bảo họ áp dụng kịp thời các bản cập nhật bảo mật quan trọng. Kích hoạt tính năng chống giả mạo là một bước quan trọng khác, vì nó tăng cường các giải pháp bảo mật chống lại các nỗ lực độc hại nhằm vô hiệu hóa hoặc bỏ qua chúng.