Một chiến dịch độc hại đã tận dụng các ứng dụng nhỏ giọt của Android có vẻ vô hại trên Cửa hàng Google Play để xâm nhập thiết bị của người dùng bằng phần mềm độc hại ngân hàng.

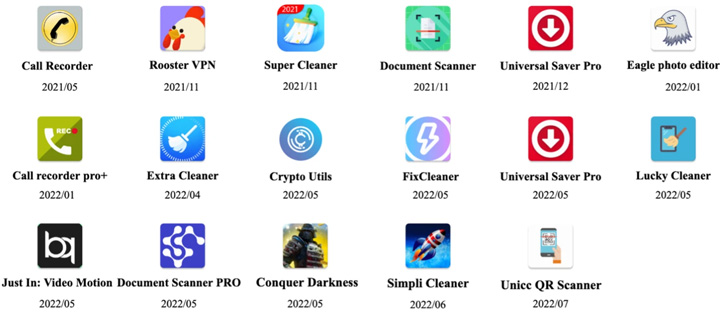

17 ứng dụng nhỏ giọt này, được gọi chung là DawDropper của Trend Micro, được giả danh là các ứng dụng năng suất và tiện ích như máy quét tài liệu, trình đọc mã QR, dịch vụ VPN và máy ghi âm cuộc gọi, v.v. Tất cả các ứng dụng được đề cập này đã bị xóa khỏi thị trường ứng dụng.

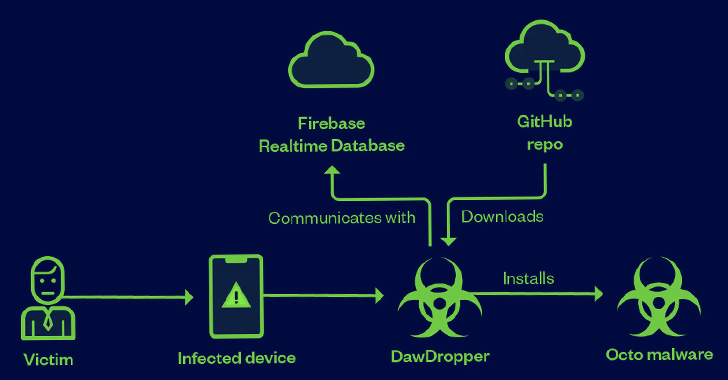

Các nhà nghiên cứu cho biết: “DawDropper sử dụng Cơ sở dữ liệu thời gian thực của Firebase, một dịch vụ đám mây của bên thứ ba, để tránh bị phát hiện và lấy động địa chỉ tải xuống tải trọng,” các nhà nghiên cứu cho biết. “Nó cũng lưu trữ các tải trọng độc hại trên GitHub.”

Droppers là ứng dụng được thiết kế để vượt qua các đợt kiểm tra bảo mật của Cửa hàng Play của Google, sau đó chúng được sử dụng để tải xuống phần mềm độc hại mạnh hơn và có khả năng xâm nhập cao hơn trên thiết bị, trong trường hợp này là Octo (Coper), Hydra, Ermac và TeaBot.

Chuỗi tấn công liên quan đến phần mềm độc hại DawDropper thiết lập kết nối với Cơ sở dữ liệu thời gian thực của Firebase để nhận URL GitHub cần thiết để tải xuống tệp APK độc hại.

Dưới đây là danh sách các ứng dụng độc hại có sẵn từ cửa hàng ứng dụng –

Máy ghi âm cuộc gọi APK (com.caduta.aisevsk) Dậu VPN (com.vpntool.androidweb) Super Cleaner- hyper & smart (com.j2ca.callrecorder) Máy quét tài liệu – PDF Creator (com.codeword.docscann) Universal Saver Pro (com. virtualapps.universalsaver) Trình chỉnh sửa ảnh Eagle (com.techmediapro.photoediting) Trình ghi cuộc gọi pro + (com.chestudio.callrecorder) Extra Cleaner (com.casualplay.leadbro) Crypto Utils (com.utilsmycrypto.mainer) FixCleaner (com.cleaner.fixgate) Just In: Video Motion (com.olivia.openpuremind) com.myunique.sequencestore com.flowmysequto.yamer com.qaz.universalsaver Lucky Cleaner (com.luckyg.cleaner) Simpli Cleaner (com.scando.qukscanner) Unicc QR Scanner (com .qrdscannerratedx)

Bao gồm trong số các ống nhỏ giọt là một ứng dụng có tên “Unicc QR Scanner” trước đó đã bị Zscaler gắn cờ vào đầu tháng này là phân phối trojan ngân hàng Coper, một biến thể của phần mềm độc hại di động Exobot.

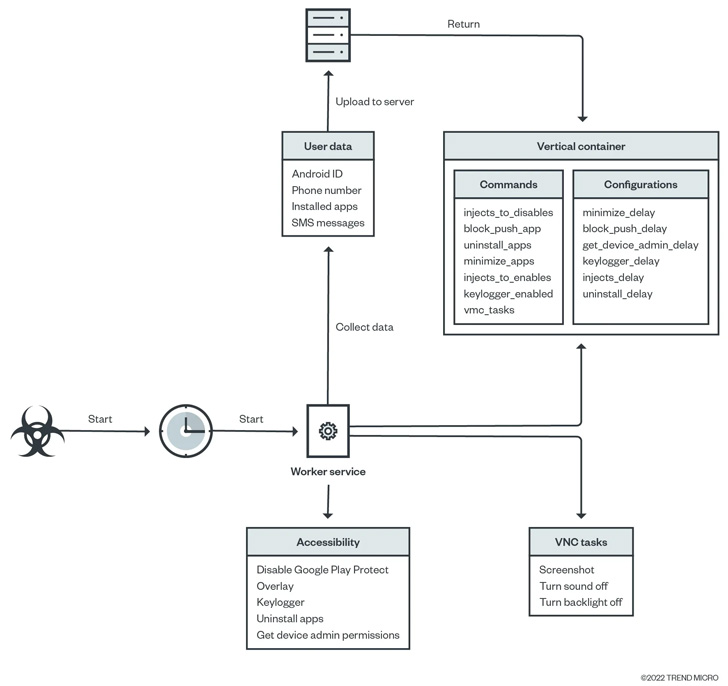

Octo cũng được biết là vô hiệu hóa Google Play Protect và sử dụng điện toán mạng ảo (VNC) để ghi lại màn hình thiết bị của nạn nhân, bao gồm thông tin nhạy cảm như thông tin xác thực ngân hàng, địa chỉ email và mật khẩu và mã PIN, tất cả sau đó đều được chuyển đến máy chủ từ xa .

Về phần mình, các ngân hàng nhỏ giọt đã phát triển kể từ đầu năm, chuyển hướng từ các địa chỉ tải xuống payload được mã hóa cứng sang sử dụng một bên trung gian để che giấu địa chỉ lưu trữ phần mềm độc hại.

Các nhà nghiên cứu cho biết: “Tội phạm mạng liên tục tìm cách trốn tránh sự phát hiện và lây nhiễm vào nhiều thiết bị nhất có thể.

“Ngoài ra, do có nhu cầu cao về các cách mới để phát tán phần mềm độc hại trên thiết bị di động, một số kẻ độc hại tuyên bố rằng ống nhỏ giọt của họ có thể giúp tội phạm mạng khác phổ biến phần mềm độc hại của chúng trên Cửa hàng Google Play, dẫn đến mô hình ống nhỏ giọt như một dịch vụ (DaaS) . “

.