Theo nghiên cứu mới từ VMware, các tác nhân đe dọa liên quan đến phần mềm độc hại khét tiếng Emotet đang liên tục thay đổi chiến thuật và cơ sở hạ tầng điều khiển và kiểm soát (C2) để thoát khỏi sự phát hiện, theo nghiên cứu mới từ VMware.

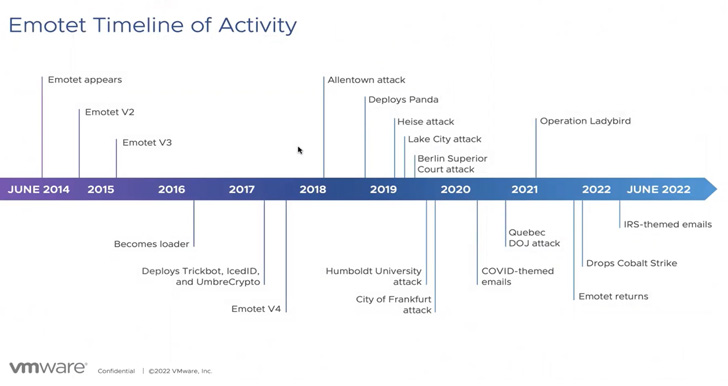

Emotet là tác phẩm của một tác nhân đe dọa được theo dõi là Mummy Spider (hay còn gọi là TA542), nổi lên vào tháng 6 năm 2014 như một trojan ngân hàng trước khi biến thành một trình tải đa năng vào năm 2016 có khả năng cung cấp các tải trọng giai đoạn hai như ransomware.

Trong khi cơ sở hạ tầng của mạng botnet đã bị gỡ xuống như một phần của hoạt động phối hợp thực thi pháp luật vào tháng 1 năm 2021, Emotet đã phục hồi trở lại vào tháng 11 năm 2021 thông qua một phần mềm độc hại khác được gọi là TrickBot.

Sự hồi sinh của Emotet, được điều hành bởi nhóm Conti hiện đã không còn tồn tại, đã mở đường cho các vụ lây nhiễm Cobalt Strike và gần đây là các cuộc tấn công ransomware liên quan đến Quantum và BlackCat.

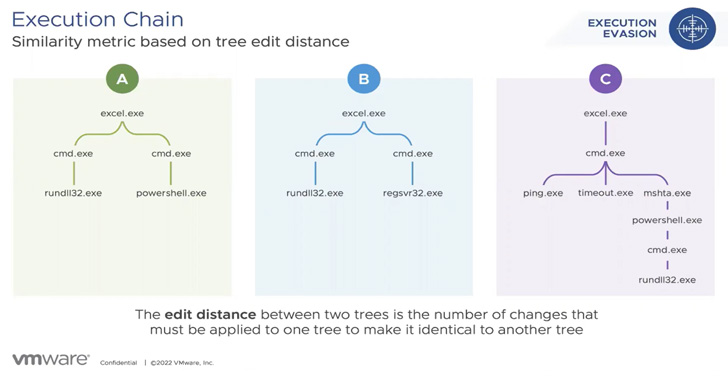

Các nhà nghiên cứu từ Đơn vị phân tích mối đe dọa của VMware (TAU) cho biết trong một báo cáo được chia sẻ với The Hacker News: “Sự thích ứng liên tục của chuỗi thực thi Emotet là một lý do khiến phần mềm độc hại này thành công trong thời gian dài.

Các luồng tấn công Emotet cũng được đặc trưng bởi việc sử dụng các vectơ tấn công khác nhau nhằm cố gắng giữ bí mật trong thời gian dài.

Những cuộc xâm nhập này thường dựa vào các làn sóng tin nhắn rác cung cấp các tài liệu hoặc URL nhúng có chứa phần mềm độc hại, khi được mở hoặc nhấp vào sẽ dẫn đến việc triển khai phần mềm độc hại.

Riêng trong tháng 1 năm 2022, VMware cho biết họ đã quan sát thấy ba loạt cuộc tấn công khác nhau, trong đó tải trọng Emotet được phân phối thông qua macro Excel 4.0 (XL4), macro XL4 với PowerShell và macro Ứng dụng Visual Basic (VBA) với PowerShell.

Một số vòng đời lây nhiễm này cũng đáng chú ý vì việc lạm dụng tệp thực thi hợp pháp được gọi là mshta.exe để khởi chạy tệp HTA độc hại và sau đó thả phần mềm độc hại Emotet.

Các nhà nghiên cứu cho biết: “Các công cụ như mshta và PowerShell, đôi khi được gọi là mã nhị phân sống động (LOLBIN), rất phổ biến trong số các tác nhân đe dọa vì chúng được ký bởi Microsoft và được Windows tin cậy”.

“Điều này cho phép kẻ tấn công thực hiện một cuộc tấn công cấp phó nhầm lẫn, trong đó các công cụ hợp pháp bị đánh lừa để thực hiện các hành động độc hại.”

Phân tích sâu hơn về gần 25.000 hiện vật DLL duy nhất của Emotet cho thấy 26,7% trong số đó bị loại bỏ bởi các tài liệu Excel. Có tới 139 chuỗi chương trình đặc biệt đã được xác định.

Sự xuất hiện trở lại của Emotet cũng được đánh dấu bằng sự thay đổi trong cơ sở hạ tầng C2, với tác nhân đe dọa điều hành hai cụm botnet mới có tên là Epochs 4 và 5. Trước khi gỡ xuống, hoạt động của Emotet đã chạy trên ba botnet riêng biệt được gọi là Epochs 1, 2 và 3.

Trên hết, 10,235 tải trọng Emotet được phát hiện trong tự nhiên từ ngày 15 tháng 3 năm 2022 đến ngày 18 tháng 6 năm 2022, đã sử dụng lại các máy chủ C2 thuộc Epoch 5.

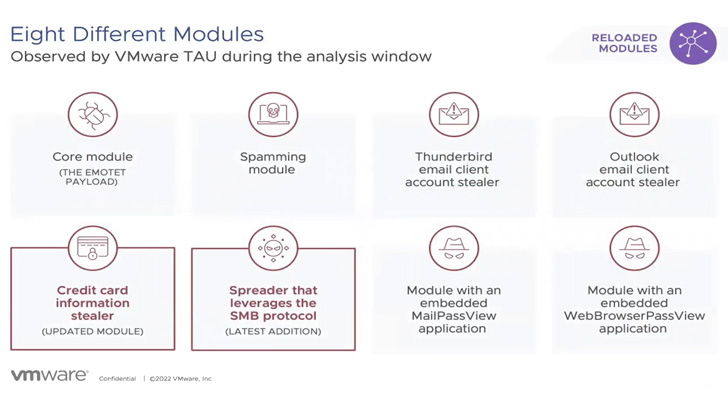

Ngoài những thay đổi đối với cả chuỗi thực thi và địa chỉ IP C2, Emotet cũng đã được phát hiện đang phân phối hai plugin mới, một plugin được thiết kế để thu thập dữ liệu thẻ tín dụng từ trình duyệt Google Chrome và một mô-đun trải nghiệm sử dụng giao thức SMB để di chuyển bên.

Các thành phần quan trọng khác bao gồm một mô-đun gửi thư rác và những kẻ đánh cắp tài khoản cho các ứng dụng email Microsoft Outlook và Thunderbird.

Phần lớn các địa chỉ IP được sử dụng để lưu trữ các máy chủ là ở Hoa Kỳ, Đức và Pháp. Ngược lại, hầu hết các mô-đun Emotet được tổ chức ở Ấn Độ, Hàn Quốc, Thái Lan, Ghana, Pháp và Singapore.

Để bảo vệ khỏi các mối đe dọa như Emotet, bạn nên triển khai phân đoạn mạng, thực thi mô hình Zero Trust và thay thế các cơ chế xác thực mặc định bằng các lựa chọn thay thế mạnh mẽ hơn.