Một nghiên cứu mới đã trình bày chi tiết bản chất ngày càng tinh vi của bộ công cụ phần mềm độc hại được sử dụng bởi một nhóm mối đe dọa dai dẳng tiên tiến (APT) có tên Earth Aughisky.

“Trong thập kỷ qua, nhóm đã tiếp tục thực hiện các điều chỉnh trong các công cụ và triển khai phần mềm độc hại trên các mục tiêu cụ thể ở Đài Loan và gần đây là Nhật Bản”, Trend Micro tiết lộ trong một hồ sơ kỹ thuật vào tuần trước.

Earth Aughisky, còn được gọi là Taidoor, là một nhóm gián điệp mạng nổi tiếng với khả năng lạm dụng các tài khoản, phần mềm, ứng dụng hợp pháp và các điểm yếu khác trong thiết kế mạng và cơ sở hạ tầng cho mục đích riêng của chúng.

Mặc dù tác nhân đe dọa Trung Quốc được biết đến là chủ yếu nhắm mục tiêu vào các tổ chức ở Đài Loan, nhưng các mô hình nạn nhân được quan sát vào cuối năm 2017 cho thấy sự mở rộng sang Nhật Bản.

Các ngành dọc được nhắm mục tiêu phổ biến nhất bao gồm chính phủ, viễn thông, sản xuất, nặng, công nghệ, giao thông vận tải và chăm sóc sức khỏe.

Các chuỗi tấn công được gắn kết bởi nhóm thường tận dụng trò lừa đảo trực tuyến như một phương pháp xâm nhập, sử dụng nó để triển khai các backdoor ở giai đoạn tiếp theo. Đứng đầu trong số các công cụ của nó là một trojan truy cập từ xa có tên Taidoor (hay còn gọi là Roudan).

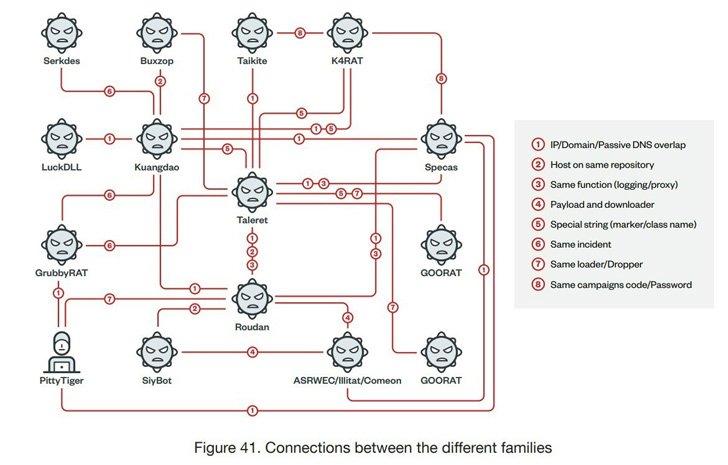

Nhóm này cũng đã được liên kết với nhiều họ phần mềm độc hại, chẳng hạn như GrubbyRAT, K4RAT, LuckDLL, Serkdes, Taikite và Taleret, như một phần trong nỗ lực cập nhật liên tục kho vũ khí của mình để trốn tránh phần mềm bảo mật.

Một số backdoor đáng chú ý khác được sử dụng bởi Earth Aughisky trong những năm qua như sau:

SiyBot, một cửa sau cơ bản sử dụng các dịch vụ công cộng như Gubb và 30 Boxes cho lệnh và điều khiển (C2) TWTRAT, lạm dụng tính năng tin nhắn trực tiếp của twitter cho C2 DropNetClient (hay còn gọi là Buxzop), thúc đẩy API Dropbox cho C2

Sự phân bổ của Trend Micro về các chủng phần mềm độc hại đối với tác nhân đe dọa dựa trên sự tương đồng về mã nguồn, miền và quy ước đặt tên, với phân tích cũng phát hiện ra sự chồng chéo chức năng giữa chúng.

Công ty an ninh mạng cũng liên kết các hoạt động của Earth Aughisky với một diễn viên APT khác được Airbus đặt tên mã là Pitty Tiger (hay còn gọi là APT24) dựa trên việc sử dụng cùng một ống nhỏ giọt trong các cuộc tấn công diễn ra từ tháng 4 đến tháng 8 năm 2014.

Năm 2017, năm mà tập đoàn này đặt mục tiêu vào Nhật Bản và Đông Nam Á, cũng là một điểm uốn trong việc số lượng các cuộc tấn công đã thể hiện sự sụt giảm đáng kể kể từ đó.

Bất chấp tuổi thọ của tác nhân đe dọa, sự thay đổi mục tiêu và hoạt động gần đây có thể cho thấy sự thay đổi trong các mục tiêu chiến lược hoặc nhóm đang tích cực cải tạo phần mềm độc hại và cơ sở hạ tầng của mình.

Nhà nghiên cứu CH Lei của Trend Micro cho biết: “Các nhóm như Earth Aughisky có đủ nguồn lực cho phép họ linh hoạt để phù hợp với kho vũ khí của họ để triển khai lâu dài hoạt động gián điệp mạng”.

“Các tổ chức nên coi thời gian ngừng hoạt động được quan sát thấy từ các cuộc tấn công của nhóm này như một khoảng thời gian để chuẩn bị và cảnh giác khi nó hoạt động trở lại.”