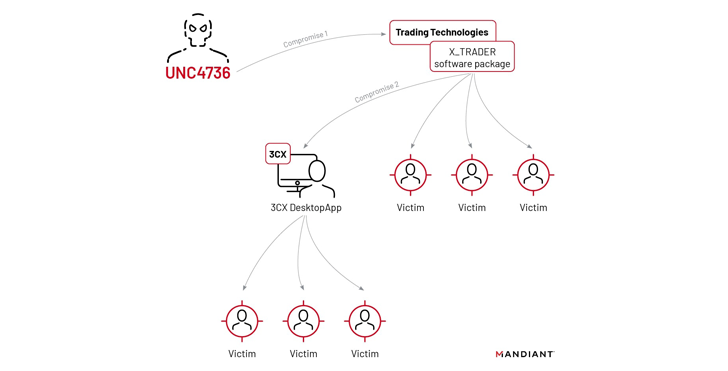

Cuộc tấn công chuỗi cung ứng nhắm vào 3CX là kết quả của sự thỏa hiệp chuỗi cung ứng trước đó liên quan đến một công ty khác, thể hiện mức độ tinh vi mới của các tác nhân đe dọa Bắc Triều Tiên.

Mandiant thuộc sở hữu của Google, đang theo dõi sự kiện tấn công dưới biệt danh UNC4736cho biết vụ việc đánh dấu lần đầu tiên “một cuộc tấn công chuỗi cung ứng phần mềm dẫn đến một cuộc tấn công chuỗi cung ứng phần mềm khác.”

Cuộc tấn công theo tầng kiểu búp bê Matryoshka chống lại 3CX lần đầu tiên được đưa ra ánh sáng vào ngày 29 tháng 3 năm 2023, khi có thông tin cho rằng các phiên bản Windows và macOS của phần mềm giao tiếp của họ đã bị trojan hóa để cung cấp một công cụ khai thác dữ liệu dựa trên C/C++ có tên là ICONIC Stealer thông qua một trình tải xuống, SUDDENICON, đã sử dụng các tệp biểu tượng được lưu trữ trên GitHub để trích xuất máy chủ chứa kẻ đánh cắp.

“Ứng dụng độc hại tiếp theo sẽ cố gắng đánh cắp thông tin nhạy cảm từ trình duyệt web của người dùng nạn nhân”, Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) cho biết trong một phân tích về phần mềm độc hại. “Cụ thể nó sẽ nhắm mục tiêu vào các trình duyệt Chrome, Edge, Brave hoặc Firefox.”

Một số cuộc tấn công nhắm mục tiêu vào các công ty tiền điện tử cũng kéo theo việc triển khai một cửa hậu giai đoạn tiếp theo được gọi là Gopuram có khả năng chạy các lệnh bổ sung và tương tác với hệ thống tệp của nạn nhân.

Cuộc điều tra của Mandiant về chuỗi sự kiện hiện đã tiết lộ bệnh nhân số 0 là một phiên bản độc hại của phần mềm hiện đã ngừng cung cấp do một công ty công nghệ tài chính có tên là Trading Technologies cung cấp, được một nhân viên 3CX tải xuống máy tính cá nhân của họ.

Nó mô tả vectơ xâm nhập ban đầu là “gói phần mềm có chứa phần mềm độc hại được phân phối thông qua thỏa hiệp chuỗi cung ứng phần mềm trước đó bắt đầu bằng trình cài đặt giả mạo cho X_TRADER.”

Ngược lại, trình cài đặt giả mạo này chứa một tệp nhị phân thiết lập đã loại bỏ hai tệp DLL bị trojan hóa và một tệp thực thi vô hại, tệp sau được sử dụng để tải phụ một trong các tệp DLL được ngụy trang dưới dạng phụ thuộc hợp pháp.

Sau đó, chuỗi tấn công đã sử dụng các công cụ nguồn mở như SIGFLIP và DAVESHELL để cuối cùng trích xuất và thực thi VEILEDSIGNAL, một cửa hậu mô-đun nhiều tầng được viết bằng C có khả năng gửi dữ liệu, thực thi shellcode và tự chấm dứt.

Sự xâm nhập ban đầu của máy tính cá nhân của nhân viên bằng cách sử dụng VEILEDSIGNAL đã cho phép tác nhân đe dọa lấy được thông tin đăng nhập công ty của cá nhân đó, hai lần sau đó, lần truy cập trái phép đầu tiên vào mạng của nó diễn ra thông qua VPN bằng cách lợi dụng thông tin đăng nhập bị đánh cắp.

Bên cạnh việc xác định những điểm tương đồng về mặt chiến thuật giữa các ứng dụng X_TRADER và 3CXDesktopApp bị xâm nhập, Mandiant nhận thấy rằng tác nhân đe dọa sau đó đã di chuyển trong môi trường 3CX và vi phạm môi trường xây dựng Windows và macOS.

Mandiant cho biết: “Trên môi trường xây dựng Windows, kẻ tấn công đã triển khai trình khởi chạy TAXHAUL và trình tải xuống COLDCAT vẫn tồn tại bằng cách thực hiện tải bên DLL thông qua dịch vụ IKEEXT và chạy với các đặc quyền của Hệ thống cục bộ”. “Máy chủ xây dựng macOS đã bị xâm phạm với cửa hậu POOLRAT bằng cách sử dụng Launch Daemons làm cơ chế duy trì.”

POOLRAT, trước đây được công ty tình báo mối đe dọa phân loại là SIMPLESEA, là một bộ cấy macOS C/C++ có khả năng thu thập thông tin hệ thống cơ bản và thực thi các lệnh tùy ý, bao gồm thực hiện các thao tác với tệp.

UNC4736 bị nghi ngờ là một nhóm đe dọa có mối liên hệ với Bắc Triều Tiên, một đánh giá được củng cố bởi việc ESET phát hiện ra một miền chỉ huy và kiểm soát (C2) chồng chéo (journalide[.]org) được sử dụng trong cuộc tấn công chuỗi cung ứng và chiến dịch của Nhóm Lazarus có tên là Operation Dream Job.

Bằng chứng do Mandiant thu thập cho thấy nhóm này có những điểm tương đồng với một nhóm xâm nhập khác được theo dõi là Chiến dịch AppleJeus, vốn có thành tích thực hiện các cuộc tấn công có động cơ tài chính.

Hơn nữa, vụ vi phạm trang web của Trading Technologies được cho là đã xảy ra vào đầu tháng 2 năm 2022 bằng cách vũ khí hóa lỗ hổng zero-day trong Google Chrome (CVE-2022-0609) để kích hoạt chuỗi lây nhiễm nhiều giai đoạn chịu trách nhiệm phục vụ không xác định. tải trọng cho khách truy cập trang web.

“Trang web www.tradingtechnologists[.]com đã bị xâm phạm và lưu trữ IFRAME ẩn để khai thác khách truy cập, chỉ hai tháng trước khi trang web được biết là cung cấp gói phần mềm X_TRADER bị trojan hóa,” Mandiant giải thích.

Một liên kết khác kết nối nó với AppleJeus là việc kẻ đe dọa trước đây đã sử dụng phiên bản POOLRAT cũ hơn như một phần của chiến dịch dài hạn phổ biến các ứng dụng giao dịch có bẫy bẫy như CoinGoTrade để tạo điều kiện cho hành vi trộm cắp tiền điện tử.

Toàn bộ quy mô của chiến dịch vẫn chưa được biết và hiện tại vẫn chưa rõ liệu phần mềm X_TRADER bị xâm nhập có được sử dụng bởi các công ty khác hay không. Nền tảng này được cho là đã ngừng hoạt động vào tháng 4 năm 2020, nhưng nó vẫn có sẵn để tải xuống từ trang web vào năm 2022.

3CX, trong một bản cập nhật được chia sẻ vào ngày 20 tháng 4 năm 2023, cho biết họ đang thực hiện các bước để củng cố hệ thống của mình và giảm thiểu rủi ro của các cuộc tấn công chuỗi cung ứng phần mềm trong phần mềm bằng cách tăng cường bảo mật sản phẩm, kết hợp các công cụ để đảm bảo tính toàn vẹn của phần mềm và thành lập bộ phận mới về Vận hành và An ninh mạng.

Mandiant cho biết: “Các thỏa hiệp chuỗi cung ứng phần mềm xếp tầng chứng minh rằng các nhà khai thác Triều Tiên có thể khai thác quyền truy cập mạng theo những cách sáng tạo để phát triển và phân phối phần mềm độc hại cũng như di chuyển giữa các mạng mục tiêu trong khi tiến hành các hoạt động phù hợp với lợi ích của Triều Tiên”.