Một kẻ đe dọa có động cơ tài chính đã được quan sát thấy đã triển khai một rootkit trước đây chưa được biết đến nhằm vào các hệ thống Oracle solaris với mục tiêu xâm phạm mạng chuyển mạch Máy rút tiền tự động (ATM) và thực hiện rút tiền trái phép tại các ngân hàng khác nhau bằng thẻ gian lận.

Công ty ứng phó sự cố và tình báo mối đe dọa Mandiant đang theo dõi cụm này với biệt danh UNC2891, với một số chiến thuật, kỹ thuật và thủ tục của nhóm này trùng lặp với cụm khác có tên UNC1945.

Các nhà nghiên cứu Mandiant cho biết trong một báo cáo mới được công bố trong tuần này, các cuộc xâm nhập do kẻ này dàn dựng liên quan đến “mức độ cao của OPSEC và tận dụng cả phần mềm độc hại, tiện ích và tập lệnh công khai và riêng tư để xóa bằng chứng và cản trở nỗ lực phản ứng”.

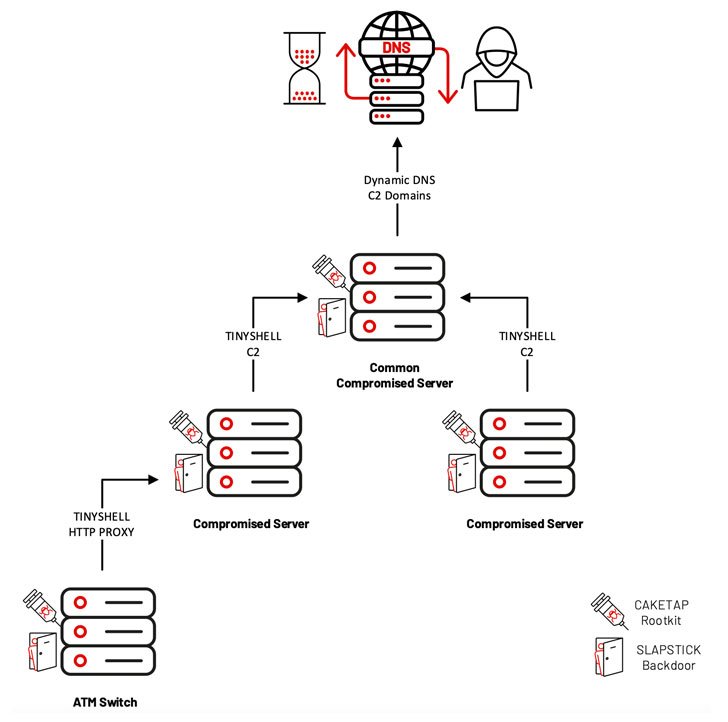

Đáng quan tâm hơn, các cuộc tấn công kéo dài vài năm trong một số trường hợp, trong suốt thời gian mà tác nhân vẫn không bị phát hiện bằng cách tận dụng bộ rootkit có tên là CAKETAP, được thiết kế để che giấu các kết nối mạng, quy trình và tệp.

Mandiant, công ty có khả năng khôi phục dữ liệu pháp y trong bộ nhớ từ một trong những máy chủ chuyển mạch ATM bị nạn, lưu ý rằng một biến thể của bộ rootkit nhân đi kèm với các tính năng chuyên biệt cho phép nó đánh chặn thông báo xác minh thẻ và mã PIN và sử dụng dữ liệu bị đánh cắp để thực hiện hành vi gian lận tiền mặt. rút tiền từ các thiết bị đầu cuối ATM.

Cũng được đưa vào sử dụng là hai backdoor được gọi là SLAPSTICK và TINYSHELL, cả hai đều được gán cho UNC1945 và được sử dụng để truy cập từ xa liên tục vào các hệ thống quan trọng cũng như thực thi shell và truyền tệp qua rlogin, telnet hoặc SSH.

“Do sự quen thuộc của nhóm với các hệ thống dựa trên Unix và Linux, UNC2891 thường đặt tên và định cấu hình các cửa hậu TINYSHELL của họ bằng các giá trị giả mạo là các dịch vụ hợp pháp mà các nhà điều tra có thể bỏ qua, chẳng hạn như systemd (SYSTEMD), daemon bộ đệm tên dịch vụ (NCSD) và Linux tại daemon (ATD), “các nhà nghiên cứu chỉ ra.

Ngoài ra, các chuỗi tấn công đã sử dụng nhiều phần mềm độc hại và các tiện ích công khai, bao gồm –

STEELHOUND – Một biến thể của ống nhỏ giọt trong bộ nhớ STEELCORGI được sử dụng để giải mã một trọng tải được nhúng và mã hóa các tệp nhị phân mới WINGHOOK – Một keylogger cho các hệ điều hành dựa trên Linux và Unix thu thập dữ liệu ở định dạng mã hóa WINGCRACK – Một tiện ích được sử dụng để phân tích cú pháp nội dung được mã hóa được tạo bởi WINGHOOK WIPERIGHT – Một tiện ích ELF xóa các mục nhập nhật ký liên quan đến một người dùng cụ thể trên các hệ thống dựa trên Linux và Unix MIGLOGCLEANER – Một tiện ích ELF xóa các nhật ký hoặc xóa các chuỗi nhất định khỏi nhật ký trên các hệ thống dựa trên Linux và Unix

“[UNC2891] Các nhà nghiên cứu cho biết, sử dụng kỹ năng và kinh nghiệm của họ để tận dụng tối đa khả năng hiển thị và các biện pháp bảo mật thường có trong môi trường Unix và Linux. quy các cuộc xâm nhập vào một nhóm mối đe dọa duy nhất. “

.