Ngày 21 tháng 3 năm 2023Ravie Lakshmanan Intel Mối đe dọa mạng / Lỗ hổng

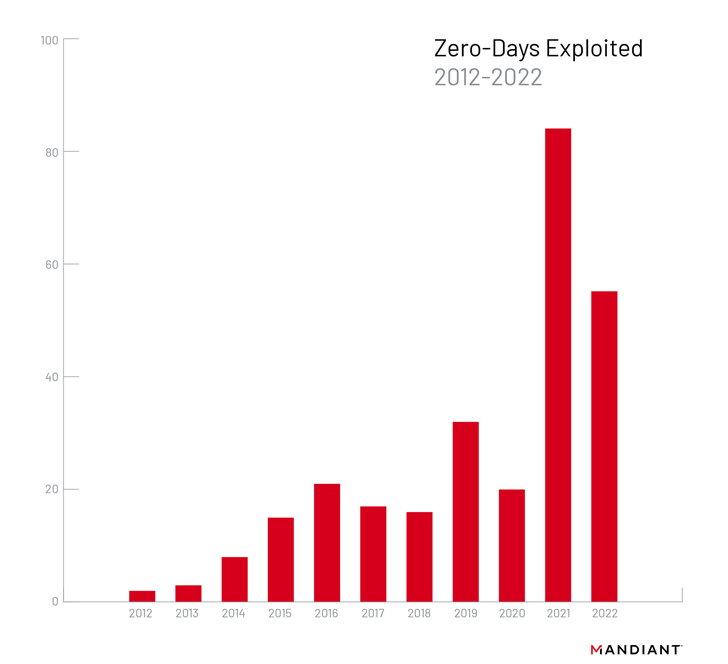

Có tới 55 lỗ hổng zero-day đã bị khai thác trên thực tế vào năm 2022, với hầu hết các lỗ hổng được phát hiện trong phần mềm của Microsoft, Google và Apple.

Mặc dù con số này thể hiện sự sụt giảm so với năm trước, khi con số đáng kinh ngạc là 81 lỗ hổng zero-day được vũ khí hóa, nhưng nó vẫn cho thấy sự gia tăng đáng kể trong những năm gần đây khi các tác nhân đe dọa tận dụng các lỗ hổng bảo mật không xác định để làm lợi thế cho chúng.

Các phát hiện đến từ công ty tình báo mối đe dọa Mandiant, lưu ý rằng hệ điều hành máy tính để bàn (19), trình duyệt web (11), CNTT và sản phẩm quản lý mạng (10) và hệ điều hành di động (sáu) chiếm các loại sản phẩm bị khai thác nhiều nhất.

Trong số 55 lỗi zero-day, ước tính có 13 lỗi đã bị các nhóm gián điệp mạng lạm dụng, 4 lỗi khác bị các tác nhân đe dọa có động cơ tài chính khai thác cho các hoạt động liên quan đến ransomware. Các nhà cung cấp phần mềm gián điệp thương mại có liên quan đến việc khai thác ba zero-day.

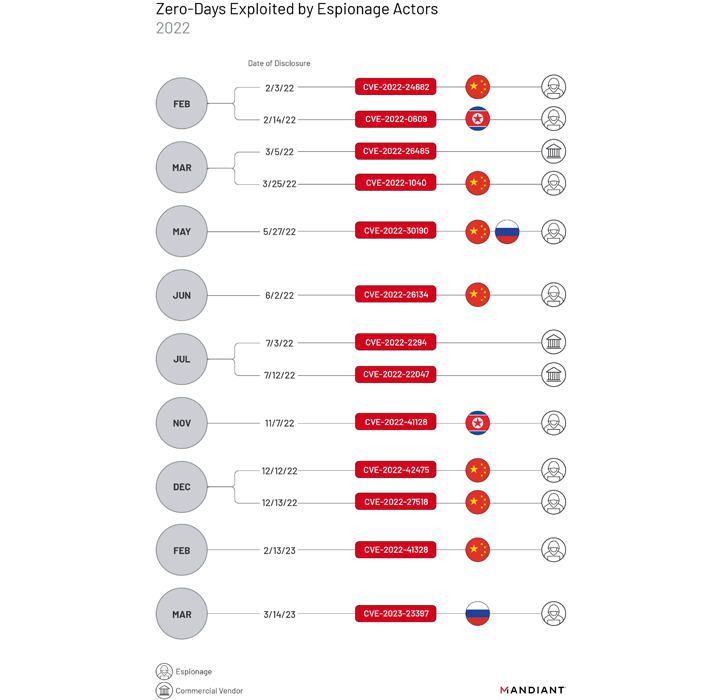

Trong số các nhóm được nhà nước bảo trợ, những nhóm được cho là do Trung Quốc nổi lên là nhóm hoạt động hiệu quả nhất, khai thác 7 zero-day – CVE-2022-24682, CVE-2022-1040, CVE-2022-30190, CVE-2022-26134, CVE-2022 -42475, CVE-2022-27518 và CVE-2022-41328 – trong năm.

Phần lớn hoạt động khai thác tập trung vào các lỗ hổng trong các thiết bị mạng biên như tường lửa để có được quyền truy cập ban đầu. Nhiều cụm liên kết Trung Quốc khác nhau cũng đã được phát hiện tận dụng một lỗ hổng trong Công cụ chẩn đoán của Microsoft (còn gọi là Follina) như một phần của các chiến dịch khác nhau.

Mandiant cho biết: “Nhiều chiến dịch riêng biệt có thể chỉ ra rằng zero-day đã được phân phối cho nhiều cụm gián điệp Trung Quốc bị nghi ngờ thông qua một nhà quản lý kỹ thuật số,” Mandiant cho biết thêm rằng nó chỉ ra “sự tồn tại của cơ sở hạ tầng hậu cần và phát triển chung và có thể là một thực thể điều phối tập trung.”

Mặt khác, các tác nhân đe dọa của Bắc Triều Tiên và Nga có liên quan đến việc khai thác hai zero-day mỗi bên. Điều này bao gồm CVE-2022-0609, CVE-2022-41128, CVE-2022-30190 và CVE-2023-23397.

Tiết lộ được đưa ra khi các tác nhân đe dọa cũng đang trở nên tốt hơn trong việc biến các lỗ hổng mới được tiết lộ thành các khai thác mạnh mẽ để vi phạm nhiều mục tiêu trên khắp thế giới.

“Mặc dù việc phát hiện ra các lỗ hổng zero-day là một nỗ lực sử dụng nhiều tài nguyên và việc khai thác thành công không được đảm bảo, nhưng tổng số lỗ hổng được tiết lộ và khai thác đã tiếp tục tăng lên, các loại phần mềm được nhắm mục tiêu, bao gồm cả thiết bị Internet of Things (IoT) và giải pháp đám mây, tiếp tục phát triển và sự đa dạng của các tác nhân khai thác chúng đã được mở rộng,” Mandiant nói.

Báo cáo của Mandiant cũng đưa ra sau một cảnh báo từ Trung tâm phân tích mối đe dọa kỹ thuật số của Microsoft về hành động nhắm mục tiêu không gian mạng và động lực dai dẳng của Nga khi cuộc chiến ở Ukraine tiếp tục bước sang năm thứ hai.

Gã khổng lồ công nghệ cho biết kể từ tháng 1 năm 2023, họ đã quan sát thấy “hoạt động đe dọa mạng của Nga đang điều chỉnh để tăng cường khả năng thu thập thông tin tình báo và phá hoại đối với Ukraine và các tài sản quân sự và dân sự của các đối tác.”

Nó cảnh báo thêm về một “chiến dịch phá hoại mới” có thể được thực hiện bởi nhóm quốc gia-nhà nước được gọi là Sandworm (hay còn gọi là Iridium) đối với các tổ chức ở Ukraine và các nơi khác.

Hơn nữa, các tin tặc do Moscow hậu thuẫn đã triển khai ít nhất hai ransomware và chín dòng wiper chống lại hơn 100 thực thể Ukraine. Không ít hơn 17 quốc gia châu Âu đã trở thành mục tiêu trong các chiến dịch gián điệp từ tháng 1 đến giữa tháng 2 năm 2023 và 74 quốc gia đã trở thành mục tiêu kể từ khi bắt đầu chiến tranh.

Các đặc điểm chính khác liên quan đến hoạt động đe dọa của Nga bao gồm việc sử dụng ransomware làm vũ khí phá hoại mạng, giành quyền truy cập ban đầu thông qua các phương pháp khác nhau và tận dụng các nhóm tấn công thật và giả để mở rộng phạm vi hiện diện trên mạng của Moscow.