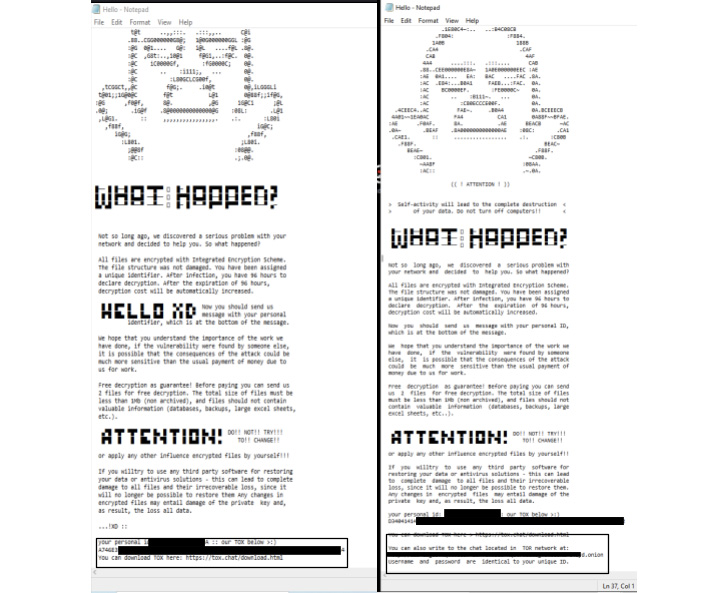

Các hệ thống windows và Linux đang bị nhắm mục tiêu bởi một biến thể ransomware có tên HelloXD, với việc lây nhiễm cũng liên quan đến việc triển khai một cửa sau để tạo điều kiện truy cập từ xa liên tục vào các máy chủ bị nhiễm.

Daniel Bunce và Doel Santos, các nhà nghiên cứu bảo mật từ Palo Alto, “Không giống như các nhóm ransomware khác, họ ransomware này không có trang web rò rỉ hoạt động; thay vào đó, nó thích hướng nạn nhân bị ảnh hưởng đến các cuộc đàm phán thông qua trò chuyện Tox và các phiên bản messenger dựa trên hành động” Networks Unit 42, cho biết trong một bài viết mới.

HelloXD xuất hiện rầm rộ vào ngày 30 tháng 11 năm 2021 và dựa trên mã bị rò rỉ từ Babuk, được xuất bản trên một diễn đàn tội phạm mạng bằng tiếng Nga vào tháng 9 năm 2021.

Họ ransomware cũng không ngoại lệ khi các nhà khai thác tuân theo phương pháp tống tiền kép đã được thử nghiệm và thử nghiệm để yêu cầu thanh toán bằng tiền điện tử bằng cách lấy cắp dữ liệu nhạy cảm của nạn nhân ngoài việc mã hóa dữ liệu đó và đe dọa công khai thông tin.

Bộ cấy được đề cập, có tên MicroBackdoor, là một phần mềm độc hại mã nguồn mở được sử dụng cho giao tiếp lệnh và điều khiển (C2), với nhà phát triển Dmytro Oleksiuk của nó, gọi nó là một thứ “thực sự tối giản với tất cả các tính năng cơ bản trong chưa đầy 5.000 dòng của mã. “

Đáng chú ý, các biến thể khác nhau của thiết bị cấy ghép đã được kẻ đe dọa người Belarus có tên là Ghostwriter (hay còn gọi là UNC1151) áp dụng trong các hoạt động không gian mạng chống lại các tổ chức nhà nước Ukraine vào tháng 3 năm 2022.

Các tính năng của MicroBackdoor cho phép kẻ tấn công duyệt qua hệ thống tệp, tải lên và tải xuống tệp, thực thi lệnh và xóa bằng chứng về sự hiện diện của nó khỏi các máy xâm nhập. Người ta nghi ngờ rằng việc triển khai backdoor được thực hiện để “theo dõi tiến trình của ransomware.”

Đơn vị 42 cho biết họ đã liên kết nhà phát triển có khả năng là người Nga đứng sau HelloXD – người có bí danh trực tuyến x4k, L4ckyguy, unKn0wn, una0w, _unkn0wn và x4kme – với các hoạt động độc hại khác như bán khai thác bằng chứng khái niệm (PoC) và Kali tùy chỉnh Các bản phân phối Linux bằng cách ghép các đường mòn kỹ thuật số của tác nhân lại với nhau.

Các nhà nghiên cứu cho biết: “x4k có sự hiện diện trực tuyến rất vững chắc, điều này cho phép chúng tôi phát hiện ra nhiều hoạt động của anh ấy trong hai năm qua”. “Kẻ đe dọa này đã làm rất ít để che giấu hoạt động độc hại và có thể sẽ tiếp tục hành vi này.”

Phát hiện này được đưa ra khi một nghiên cứu mới từ IBM X-Force tiết lộ rằng thời gian trung bình của một cuộc tấn công bằng ransomware doanh nghiệp – tức là thời gian từ khi truy cập ban đầu đến khi triển khai ransomware – giảm 94,34% từ năm 2019 đến năm 2021 từ hơn hai tháng xuống chỉ còn 3,85 ngày. .

Xu hướng tăng tốc độ và hiệu quả trong hệ sinh thái ransomware-as-a-service (RaaS) được cho là do vai trò quan trọng của các nhà môi giới truy cập ban đầu (IAB) trong việc có được quyền truy cập vào mạng nạn nhân và sau đó bán quyền truy cập cho các chi nhánh, những người, ngược lại, lạm dụng chỗ đứng để triển khai các trọng tải ransomware.

Intel 471 cho biết trong một báo cáo nhấn mạnh mối quan hệ làm việc chặt chẽ giữa các IAB và đội ransomware.

“Ngoài ra, khi các mối quan hệ tăng cường, các nhóm ransomware có thể xác định nạn nhân mà họ muốn nhắm mục tiêu và người bán quyền truy cập có thể cung cấp cho họ quyền truy cập khi nó có sẵn.”

.