Một doanh nghiệp tội phạm mạng được gọi là Nhóm chanh đang tận dụng hàng triệu điện thoại thông minh Android đã bị nhiễm trước trên toàn thế giới để thực hiện các hoạt động độc hại của chúng, gây ra những rủi ro đáng kể cho chuỗi cung ứng.

Công ty an ninh mạng Trend Micro cho biết: “Sự lây nhiễm biến các thiết bị này thành proxy di động, công cụ để đánh cắp và bán tin nhắn SMS, mạng xã hội và tài khoản nhắn tin trực tuyến cũng như kiếm tiền thông qua quảng cáo và gian lận nhấp chuột”.

Hoạt động này bao gồm không dưới 8,9 triệu thiết bị Android bị xâm nhập, đặc biệt là điện thoại giá rẻ, với phần lớn các trường hợp lây nhiễm được phát hiện ở Mỹ, Mexico, Indonesia, Thái Lan, Nga, Nam Phi, Ấn Độ, Angola, Philippines và Argentina.

Phát hiện này được trình bày bởi các nhà nghiên cứu Fyodor Yarochkin, Zhengyu Dong, Vladimir Kropotov và Paul Pajares tại hội nghị Black Hat Châu Á được tổ chức tại Singapore vào tuần trước.

Mô tả đây là một vấn đề liên tục phát triển, công ty an ninh mạng cho biết các tác nhân đe dọa đang phân nhánh sang các thiết bị IoT dựa trên Android khác như Smart TV, hộp Android TV, hệ thống giải trí và thậm chí cả đồng hồ trẻ em.

Các vụ lây nhiễm đang lan rộng trên toàn cầu tại hơn 180 quốc gia, với hơn 50 thương hiệu thiết bị di động bị xâm nhập bởi một dòng phần mềm độc hại có tên là Guerilla.

Các nhà nghiên cứu cho biết: “Theo ước tính dòng thời gian của chúng tôi, tác nhân đe dọa đã phát tán phần mềm độc hại này trong 5 năm qua. “Một sự thỏa hiệp trên bất kỳ cơ sở hạ tầng quan trọng quan trọng nào với sự lây nhiễm này có thể mang lại lợi nhuận đáng kể cho Lemon Group trong thời gian dài với chi phí của người dùng hợp pháp.”

Guerilla lần đầu tiên được Sophos ghi lại vào năm 2018 khi họ phát hiện ra 15 ứng dụng được tải lên trên Play Store chứa chức năng tham gia gian lận nhấp chuột và hoạt động như một cửa hậu.

Phần mềm độc hại này cũng thu hút sự chú ý vào đầu năm 2022 nhờ khả năng chặn tin nhắn SMS phù hợp với các đặc điểm được xác định trước, chẳng hạn như mật khẩu một lần (OTP) được liên kết với nhiều nền tảng trực tuyến khác nhau, ngay sau đó, kẻ đe dọa đã đổi tên cam kết từ Lemon thành Durian SMS đám mây.

Theo Trend Micro, mục tiêu là vượt qua xác minh dựa trên SMS và quảng cáo số lượng lớn số điện thoại ảo – thuộc về những người dùng không nghi ngờ của thiết bị cầm tay Android bị nhiễm – để bán nhằm tạo tài khoản trực tuyến.

Mặc dù các dịch vụ như vậy có lợi ích về quyền riêng tư, cho phép người dùng đăng ký dịch vụ bằng số điện thoại tạm thời hoặc dùng một lần, nhưng chúng cũng có thể bị lạm dụng để tạo tài khoản thư rác trên quy mô lớn và thực hiện hành vi lừa đảo.

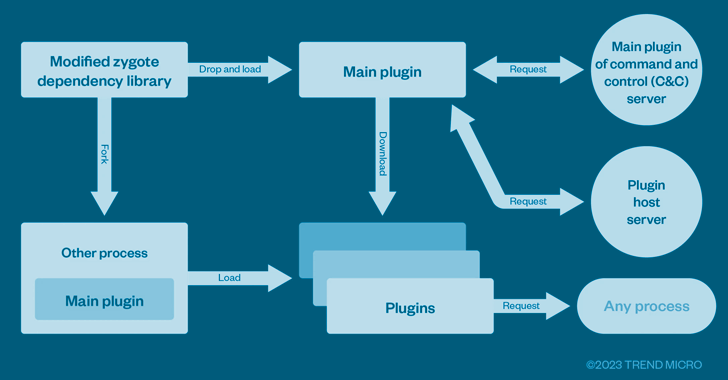

Những phát hiện mới nhất từ công ty an ninh mạng minh họa rằng tính năng lấy SMS chỉ là một trong nhiều plugin được liên kết với thành phần trình tải xuống (còn gọi là plugin chính) được tải vào quy trình hợp tử bằng thư viện giả mạo.

Điều đáng chú ý là kỹ thuật sửa đổi quá trình hợp tử tương tự cũng đã được áp dụng bởi một trojan di động khác có tên là Triada.

Các nhà nghiên cứu cho biết: “Với điều này, mỗi khi các quy trình ứng dụng khác được tách ra từ hợp tử, nó cũng sẽ bị giả mạo”. “Plugin chính sẽ tải các plugin khác với quy trình hiện tại là mục tiêu và các plugin khác sẽ cố gắng kiểm soát ứng dụng hiện tại thông qua hook.”

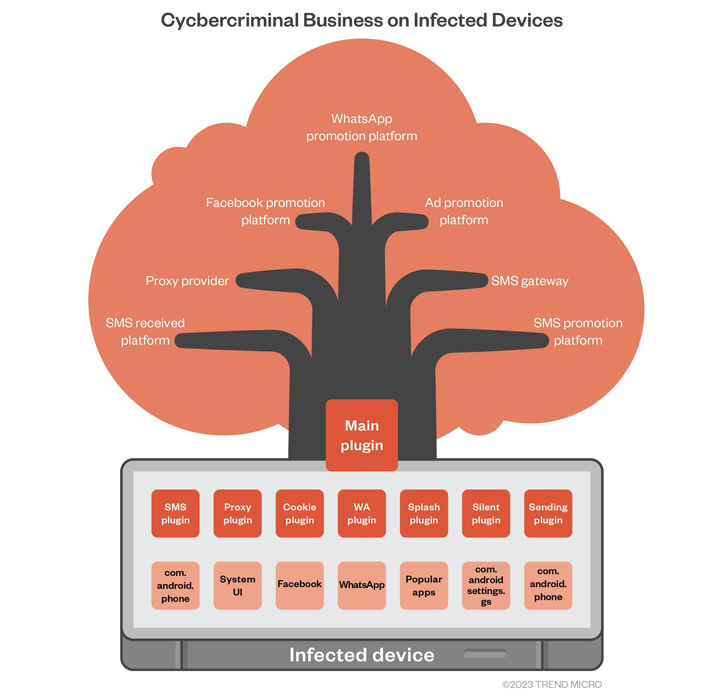

Mỗi plugin Guerilla phục vụ một chức năng kinh doanh cụ thể và cơ hội kiếm tiền cho các tác nhân của Lemon Group. Một số trong số họ được liệt kê dưới đây –

Plugin proxy để thiết lập proxy ngược từ điện thoại bị nhiễm và cho phép các tác nhân khác thuê quyền truy cập vào tài nguyên mạng của thiết bị di động bị ảnh hưởng Plugin cookie để thu thập cookie Facebook của người dùng và thông tin hồ sơ khác Plugin WhatsApp để chiếm quyền điều khiển phiên và gửi tin nhắn không mong muốn Plugin Splash để phân phát quảng cáo không chính đáng khi khởi chạy một số ứng dụng nhất định và plugin Im lặng để cài đặt lén tệp APK và khởi chạy ứng dụng

Điều tra sâu hơn về hoạt động mở rộng đã làm sáng tỏ cơ sở hạ tầng chồng chéo giữa Lemon Group và Triada, cho thấy rằng hai nhóm có thể đã hợp tác vào một thời điểm nào đó.

Việc sửa đổi phần sụn trái phép được cho là đã xảy ra thông qua một nhà cung cấp bên thứ ba giấu tên “sản xuất các thành phần phần sụn cho điện thoại di động” và cũng sản xuất các thành phần tương tự cho Android Auto.

Tiết lộ được đưa ra khi nhà nghiên cứu bảo mật của Microsoft, Dimitrios Valsamaras, đã trình bày chi tiết một phương pháp tấn công mới có tên là Dirty Stream, biến các mục tiêu chia sẻ Android thành một vectơ để phân phối tải trọng độc hại và thu thập dữ liệu nhạy cảm từ các ứng dụng khác được cài đặt trên thiết bị.

“Khái niệm này tương tự như một lỗ hổng tải lên tệp của một ứng dụng web,” Valsamaras nói. “Cụ thể hơn, một ứng dụng độc hại sử dụng một nhà cung cấp nội dung được chế tạo đặc biệt để mang trọng tải mà nó gửi đến ứng dụng đích.”

“Khi người gửi kiểm soát nội dung cũng như tên của luồng, người nhận có thể ghi đè lên các tệp quan trọng bằng nội dung độc hại trong trường hợp nó không thực hiện một số kiểm tra bảo mật cần thiết. Ngoài ra, khi áp dụng một số điều kiện nhất định, người nhận cũng có thể bị buộc phải sao chép các tệp được bảo vệ vào một thư mục công khai, khiến dữ liệu riêng tư của người dùng gặp rủi ro.”