Một nhóm mối đe dọa dai dẳng nâng cao (APT) có nguồn gốc từ Trung Quốc có tên mã là DiceyF có liên quan đến một loạt các cuộc tấn công nhằm vào các sòng bạc trực tuyến ở Đông Nam Á trong nhiều năm.

Công ty an ninh mạng Kaspersky của Nga cho biết hoạt động này phù hợp với một loạt các cuộc xâm nhập khác do Earth Berberoka (hay còn gọi là GamblingPuppet) và DRBControl, trích dẫn các điểm tương đồng về chiến thuật và nhắm mục tiêu cũng như việc lạm dụng các ứng dụng nhắn tin an toàn.

“Có thể chúng tôi có sự kết hợp giữa gián điệp và [intellectual property] Các nhà nghiên cứu Kurt Baumgartner và Georgy Kucherin cho biết trong một bài báo kỹ thuật xuất bản tuần này.

Điểm bắt đầu của cuộc điều tra là vào tháng 11 năm 2021 khi Kaspersky cho biết họ phát hiện nhiều trình tải PlugX và các tải trọng khác được triển khai thông qua dịch vụ giám sát nhân viên và dịch vụ triển khai gói bảo mật.

Phương thức lây nhiễm ban đầu – phân phối khuôn khổ thông qua các gói giải pháp bảo mật – đã cho phép kẻ đe dọa “thực hiện các hoạt động gián điệp mạng với một số mức độ ẩn”, công ty tuyên bố.

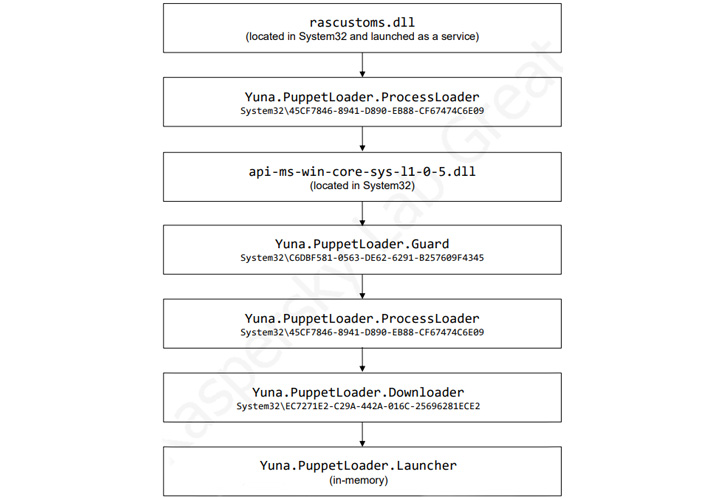

Sau đó, dịch vụ triển khai gói bảo mật tương tự được cho là đã được sử dụng để cung cấp cái gọi là GamePlayerFramework, một biến thể C # của phần mềm độc hại dựa trên C ++ được gọi là PuppetLoader.

Các nhà nghiên cứu giải thích: “‘Khuôn khổ' này bao gồm trình tải xuống, trình khởi chạy và một tập hợp các plugin cung cấp quyền truy cập từ xa và lấy cắp các lần nhấn phím cũng như dữ liệu clipboard”.

Các dấu hiệu cho thấy hoạt động DiceyF là một chiến dịch tiếp theo của Earth Berberoka với bộ công cụ phần mềm độc hại được trang bị lại, ngay cả khi khung được duy trì thông qua hai nhánh riêng biệt có tên là Tifa và Yuna, đi kèm với các mô-đun khác nhau với mức độ phức tạp khác nhau.

Trong khi nhánh Tifa chứa trình tải xuống và thành phần cốt lõi, Yuna phức tạp hơn về mặt chức năng, bao gồm trình tải xuống, một bộ plugin và ít nhất 12 mô-đun PuppetLoader. Điều đó nói rằng, cả hai chi nhánh được cho là đang được cập nhật tích cực và gia tăng.

Bất kể biến thể nào được sử dụng, GamePlayerFramework, sau khi khởi chạy, sẽ kết nối với lệnh và điều khiển (C2) và truyền thông tin về máy chủ bị xâm phạm và nội dung khay nhớ tạm, sau đó C2 phản hồi bằng một trong 15 lệnh cho phép phần mềm độc hại chiếm quyền điều khiển máy.

Điều này cũng bao gồm việc khởi chạy một plugin trên hệ thống nạn nhân có thể được tải xuống từ máy chủ C2 khi khuôn khổ được khởi tạo hoặc truy xuất bằng lệnh “InstallPlugin” do máy chủ gửi.

Đổi lại, những plugin này có thể ăn cắp cookie từ trình duyệt Google Chrome và Mozilla Firefox, ghi lại dữ liệu thao tác gõ phím và khay nhớ tạm, thiết lập phiên máy tính ảo và thậm chí kết nối từ xa với máy qua SSH.

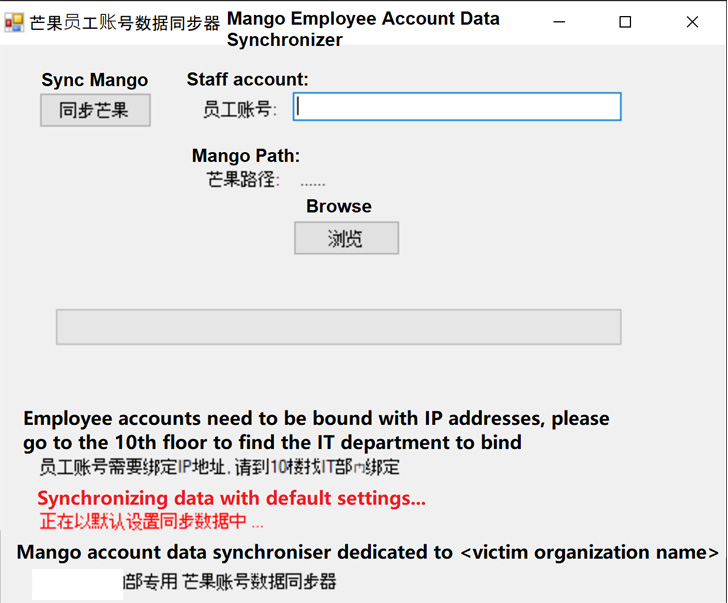

Kaspersky cũng chỉ ra việc sử dụng một ứng dụng độc hại bắt chước một phần mềm khác có tên Mango Employee Account Data Synchronizer, một ứng dụng nhắn tin được sử dụng cho các đối tượng được nhắm mục tiêu, để loại bỏ GamePlayerFramework trong mạng.

Các nhà nghiên cứu cho biết: “Có rất nhiều đặc điểm thú vị của các chiến dịch DiceyF và TTP. “Nhóm sửa đổi cơ sở mã của họ theo thời gian và phát triển chức năng trong mã trong suốt các cuộc xâm nhập của họ.”

“Để đảm bảo rằng nạn nhân không trở nên nghi ngờ về việc cấy ghép ngụy trang, những kẻ tấn công đã lấy thông tin về các tổ chức được nhắm mục tiêu (chẳng hạn như tầng đặt bộ phận CNTT của tổ chức) và đưa nó vào bên trong các cửa sổ đồ họa hiển thị cho nạn nhân.”